Siber güvenlik araştırmacıları, bir hizmet olarak kötü amaçlı yazılım (MAAS) modelinden yeniden ortaya çıkan tehlikeli bir uzaktan erişim truva atı olan Karanlık Kristal Sıçan’ı (DCRAT) içeren yenilenmiş bir saldırı dalgası tespit ettiler.

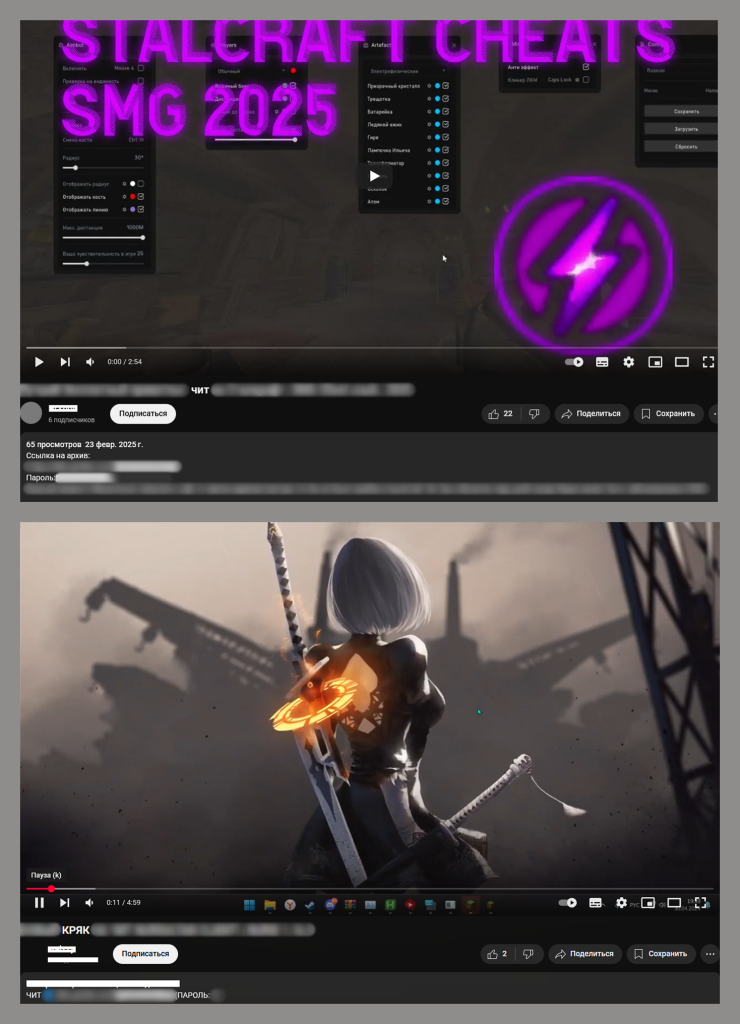

Saldırganlar, öncelikle YouTube aracılığıyla oyun hileleri ve çatlaklar olarak gizlenmiş kötü amaçlı yazılımları dağıtarak oyuncuları aktif olarak hedefliyorlar.

Kötü Yazılım Dağıtım YouTube platformundan yararlanır

DCRAT’ın arkasındaki saldırganlar birincil dağıtım kanalı olarak YouTube’a döndüler. Sözde oyun hileleri, çatlaklar, botlar ve benzeri yazılımları tanıtan videolar yüklemek için sahte veya kaçırılmış hesaplar oluştururlar.

Her video açıklaması, kullanıcıları şifre korumalı arşivleri barındıran meşru dosya paylaşım hizmetlerine işaret eden bir indirme bağlantısı içerir.

Parola kendisi aynı açıklamada uygun şekilde sağlanır, bu da sürecin güvenilir görünmesini sağlar.

Bununla birlikte, vaat edilen oyun araçlarını sağlamak yerine, bu arşivler, kurbanları rahatsız etmek için tasarlanmış çeşitli önemsiz dosyalar ve klasörler arasında gizlenmiş DCRAT kötü amaçlı yazılımlarını içerir.

Dark Kristal Sıçan olarak da bilinen DCRAT, ilk olarak 2018’de ortaya çıktı ve o zamandan beri sofistike bir tehdide dönüştü.

Kötü amaçlı yazılım, saldırganların enfekte cihazlara uzaktan erişimine izin veren bir arka kapı olarak çalışır.

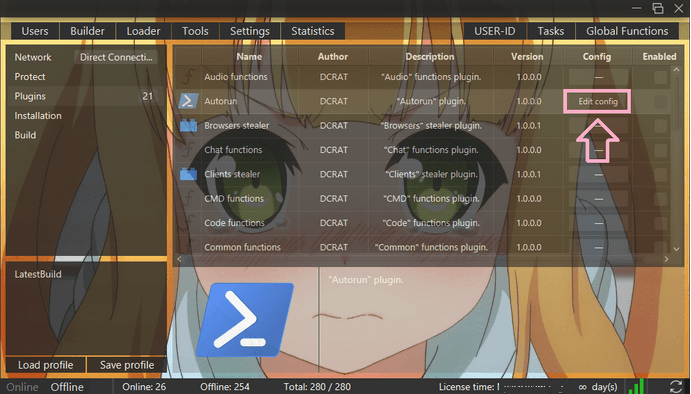

Ek olarak, DCRAT, yeteneklerini önemli ölçüde artıran modüler eklentileri destekler.

Araştırmacılar, bu kötü amaçlı yazılım ailesiyle ilişkili 34 farklı eklenti, tuş vuruşu günlüğü, web kamerası casusluğu, dosya hırsızlığı ve şifre pessfiltrasyonu gibi tehlikeli işlevler de dahil olmak üzere tespit ettiler.

Anime temalı alanlardan yararlanan altyapı

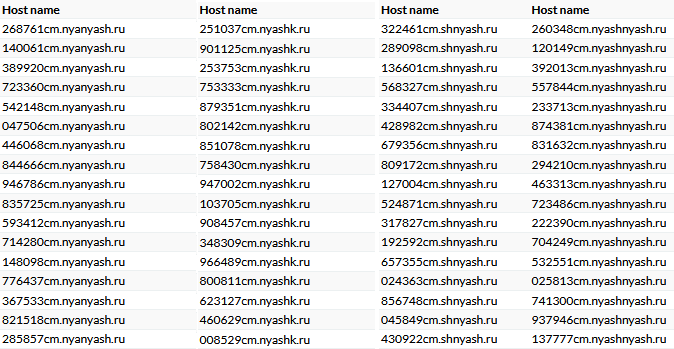

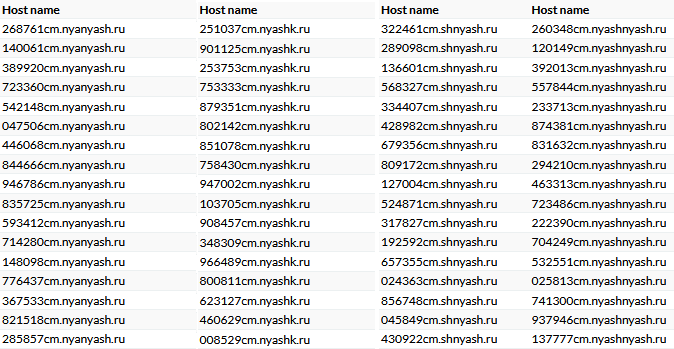

Komut ve kontrol (C2) sunucularını barındırmak için, siber suçlular, özellikle Rusya’nın “.ru” alan bölgesi içinde-çok sayıda ikinci düzey alan kaydetti ve operasyonel kullanım için birden fazla üçüncü düzey alan oluşturdu.

Yalnızca 2025’in başından beri, saldırganlar tarafından en az 57 yeni ikinci seviyeli alan kaydedildi.

İlginç bir şekilde, bu alanlar sıklıkla Japon pop kültürünün hayranlarıyla yankılanan “Nyashka”, “Nyashkoon” ve “Nyashtyan” gibi anime’den ilham alan argo terimleri içerir.

Telemetri verileri, Rusya’nın bu kampanyanın birincil hedefi olduğunu ve tespit edilen enfeksiyonların yaklaşık% 80’inin orada meydana geldiğini göstermektedir.

Etkilenen ilave bölgeler arasında Belarus, Kazakistan ve Çin bulunmaktadır.

Kaspersky Güvenlik Çözümleri bu kötü amaçlı yazılımları “backdoor.msil.dcrat” olarak algılar.

Uzmanlar, kullanıcılara gayri resmi kanallar aracılığıyla dağıtılan şifre korumalı arşivlerle ilişkili enfeksiyon risklerinden kaçınmak için oyunla ilgili yazılımı yalnızca güvenilir kaynaklardan indirmelerini şiddetle tavsiye eder.

Are you from SOC/DFIR Teams? – Analyse Malware Incidents & get live Access with ANY.RUN -> Start Now for Free.