Araştırmacılar bugün, DarkSpectre adlı gelişmiş bir Çinli tehdit aktörünün, yedi yılı aşkın bir süredir fark edilmeden çalışan üç farklı kötü amaçlı yazılım kampanyası aracılığıyla Chrome, Edge ve Firefox’ta 8,8 milyon kullanıcının güvenliğini ihlal ettiğini ortaya çıkardı.

Operasyon, uzun vadeli altyapı yatırımını ulus devlet düzeyindeki operasyonel disiplinle birleştirerek şimdiye kadar belgelenen en kapsamlı ve profesyonelce organize edilmiş tarayıcı uzantısı tehditlerinden birini temsil ediyor.

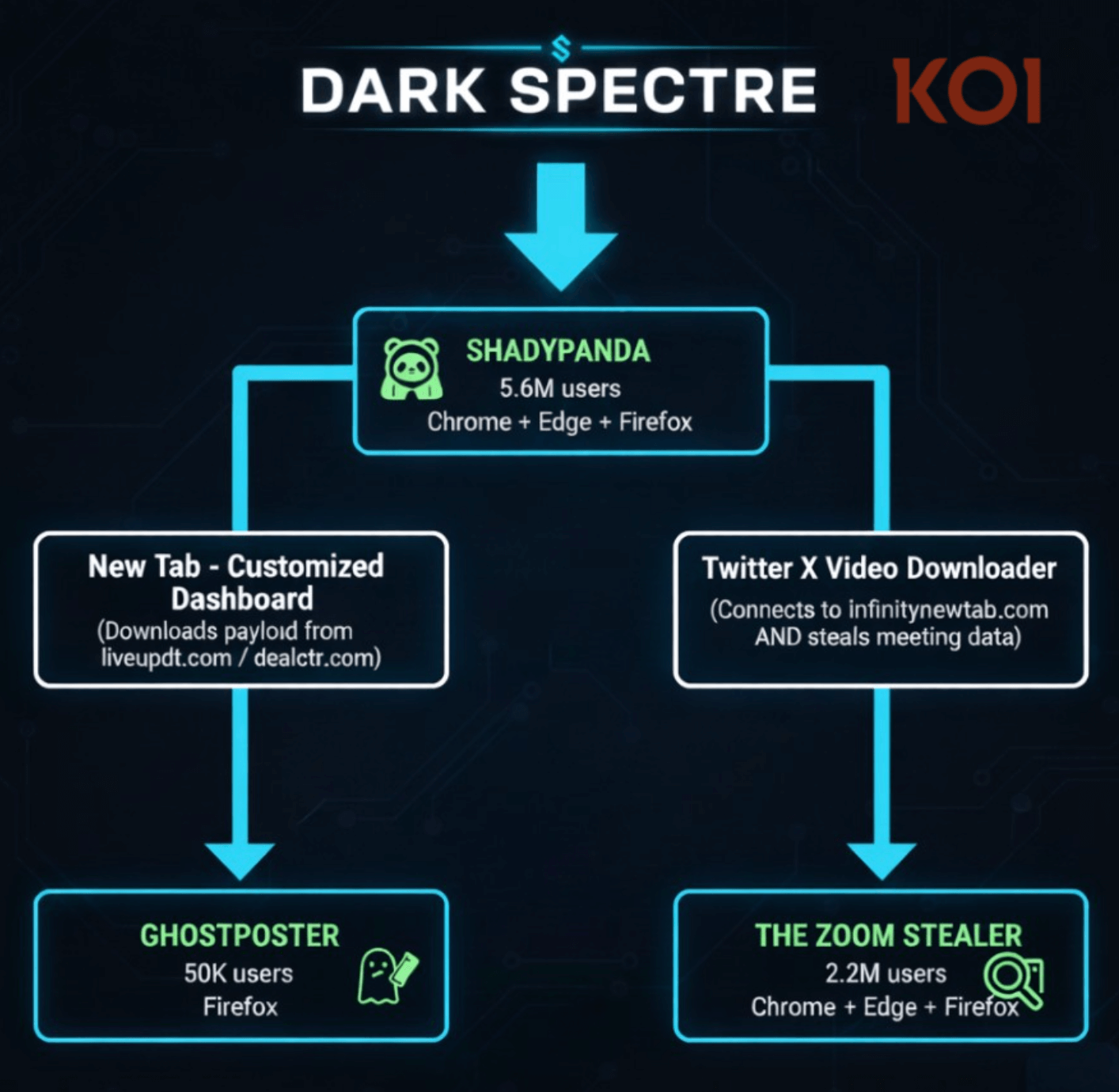

Keşif, başlangıçta 4,3 milyon kullanıcıyı etkileyen izole bir operasyon olduğu düşünülen ShadyPanda kampanyasına ilişkin genişletilmiş bir araştırmadan ortaya çıktı.

Özellikle infinitynewtab.com ve infinitytab.com alanlarındaki altyapı kırıntılarının daha ayrıntılı analizi, aynı aktörle bağlantılı iki ek kampanyayı ortaya çıkardı.

1,05 milyon Firefox kullanıcısını etkilemek için steganografik teknikler kullanan GhostPoster ve 2,2 milyon kurbandan kurumsal toplantı bilgileri toplayan The Zoom Stealer adlı daha önce açıklanmayan bir operasyon.

DarkSpectre’ın metodolojisi olağanüstü bir sabır ve stratejik planlama göstermektedir. Tehdit aktörü, her biri belirli platformlar ve kurban profilleri için optimize edilmiş, farklı hedeflere göre uyarlanmış paralel taktik kitapları bulundurur.

| Kampanya | Kurbanlar | Platformlar | Birincil Hedef |

|---|---|---|---|

| Yakınlaştırma Hırsızı (Yeni) | 2,2 milyon | Chrome, Kenar, Firefox | Kurumsal Toplantı Zekası |

| ShadyPanda (1,3 Milyon Yeni Kurban) | 5,6 milyon | Chrome, Kenar, Firefox | Gözetim + İştirak Dolandırıcılığı |

| GhostPoster (1 Milyon Yeni Kurban) | 1,05 milyon | Firefox | Gizli Yük Teslimatı |

Amiral gemisi operasyonu ShadyPanda, üretkenlik araçları, yeni sekme sayfaları, çevirmenler ve sekme yöneticileri gibi görünen 100’den fazla uzantıyı devreye aldı.

Bu uzantılar, hiçbir uzantı deposu incelemesi gerektirmeyen yapılandırma tabanlı komuta ve kontrol güncellemeleri aracılığıyla silahlandırılmadan önce “Öne Çıkan” ve “Doğrulanmış” rozetlerini biriktirerek 3-5 yıl boyunca yasal olarak çalıştı.

Zoom Stealer kampanyası DarkSpectre’ın kurumsal casusluğa doğru evrimini temsil ediyor.

Hedeflenen Chrome, Edge ve Firefox Uzantıları

Video indiriciler, zamanlayıcılar ve kayıt asistanları da dahil olmak üzere işlevsel toplantı üretkenliği araçları olarak gizlenen bu kümedeki 18 uzantı, Zoom, Microsoft Teams, Google Meet ve Cisco WebEx dahil 28 video konferans platformu için izin istedi.

Kullanıcılar web semineri kayıt sayfalarını ziyaret ettiğinde, uzantılar gömülü şifreler içeren toplantı URL’lerini, katılımcı listelerini, profesyonel biyografileri ve bağlantıları içeren konuşmacı dosyalarını ve kurumsal markalama materyallerini kazıdı.

Bu veriler, kalıcı WebSocket bağlantıları aracılığıyla Firebase ve Google Cloud Function altyapısına gerçek zamanlı olarak aktarılarak, kurumsal toplantı bilgilerinin aranabilir bir veritabanı oluşturuldu.

GhostPoster farklı bir gizlilik tekniği kullanarak steganografi kullanarak kötü amaçlı JavaScript’i PNG simge dosyalarının içine gizledi.

Uzantılar kendi logolarını yüklediler, gizli kodları çıkardılar ve tespitten kaçınmak için 48 saatlik gecikmelerle ve %10 etkinleştirme olasılığıyla çok aşamalı yükleri çalıştırdılar.

Bu kampanya, araştırmacıların Liveupdt.com ve Dealctr.com paylaşılan C2 altyapı alanları aracılığıyla ShadyPanda’ya bağlamasından önce Firefox ve Opera’da 1,05 milyon kullanıcıya bulaştı.

İlişkilendirme kanıtları kesin olarak iyi kaynaklara sahip bir Çin operasyonuna işaret ediyor. Komuta ve kontrol sunucuları sürekli olarak Çin’deki Alibaba Cloud altyapısında bulunuyor ve ICP kayıtları Hubei eyaletine bağlı.

Kod yapıları Çince dizeleri, yorumları ve değişken adlarını içerirken, bağlı kuruluş dolandırıcılık planları özellikle Çin e-ticaret platformları JD.com ve Taobao’yu hedef alıyor.

%202.png)

Operasyonel özellikler aşırı sabır, çoklu platform yeteneği ve çeşitli hedefler, tipik siber suçlu kapasitesini aşıyor ve bu da devlet sponsorluğunu veya devlet tarafından hoşgörülü finansmanı akla getiriyor.

Uyuyan tehdidin boyutu endişe verici olmaya devam ediyor. Araştırmacılar, silahlandırma güncellemelerini beklerken temiz kodu ve olumlu değerlendirmeleri sürdüren, güven oluşturma aşamasını tamamlayan 85’ten fazla “uyuyan” uzantı tespit etti.

Bu uzantılar, şu anda etkin olan 9 kötü amaçlı araçla birleştiğinde, dünün meşru uzantısının bugünün casus yazılımına dönüştüğü kalıcı bir risk ekosistemi oluşturur.

DarkSpectre’ın keşfi, tarayıcı uzantısı pazarlarındaki temel bir güvenlik açığının altını çiziyor: Bir kez incelenen, her zaman güncellenen model, tehdit aktörlerinin zaman gecikmeli etkinleştirme yoluyla güvenlik kontrollerini atlamasına olanak tanıyor.

Operasyonun 7 yıllık ömrü ve 8,8 milyon kullanıcıya ulaşması, mevcut tespit mekanizmalarının, stratejik ölçekte faaliyet gösteren sabırlı ve iyi finanse edilen rakiplere karşı başarısız olduğunu gösteriyor.

Kuruluşlar, uzantı tehdidi ortamının fırsatçı suçlulardan, ulus devlet kaynakları ve disiplini ile on yıl süren kampanyaları sürdürebilecek profesyonel operasyonlara doğru evrildiğini kabul etmelidir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.