Kötü şöhretli DarkGate kötü amaçlı yazılımını dağıtan, sahte bir “Word Online” uzantısı hata mesajından yararlanan gelişmiş bir sosyal mühendislik kampanyası keşfedildi.

Bu saldırıda, tehdit aktörlerinin kullanıcıları meşru sorun giderme adımları olarak gizlenen kötü amaçlı komutları çalıştırmaya yönlendirdiği ve teknik istismarlar yerine insan etkileşimi yoluyla geleneksel güvenlik savunmalarını atladığı, giderek daha popüler hale gelen “ClickFix” tekniği kullanılıyor.

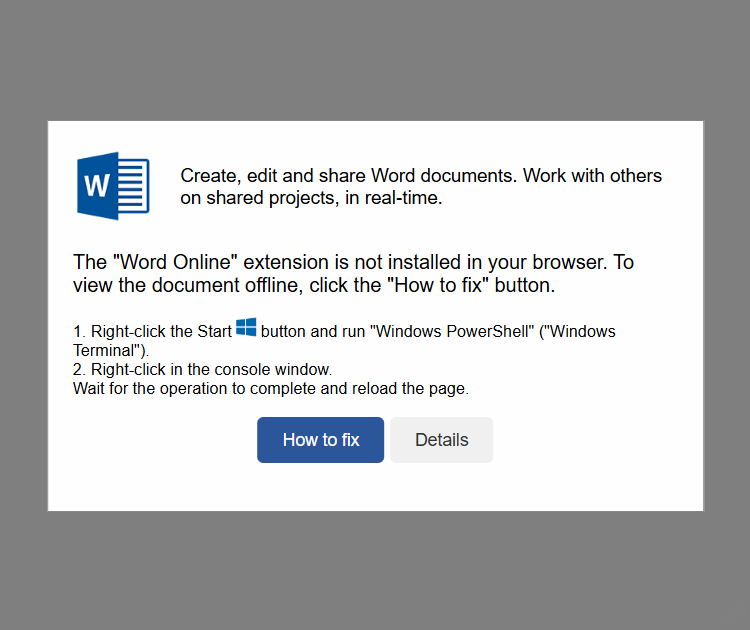

Saldırı, kullanıcıların tarayıcılarında “Word Online” uzantısının yüklü olmadığını iddia eden sahte bir mesajla karşılaşmasıyla başlıyor.

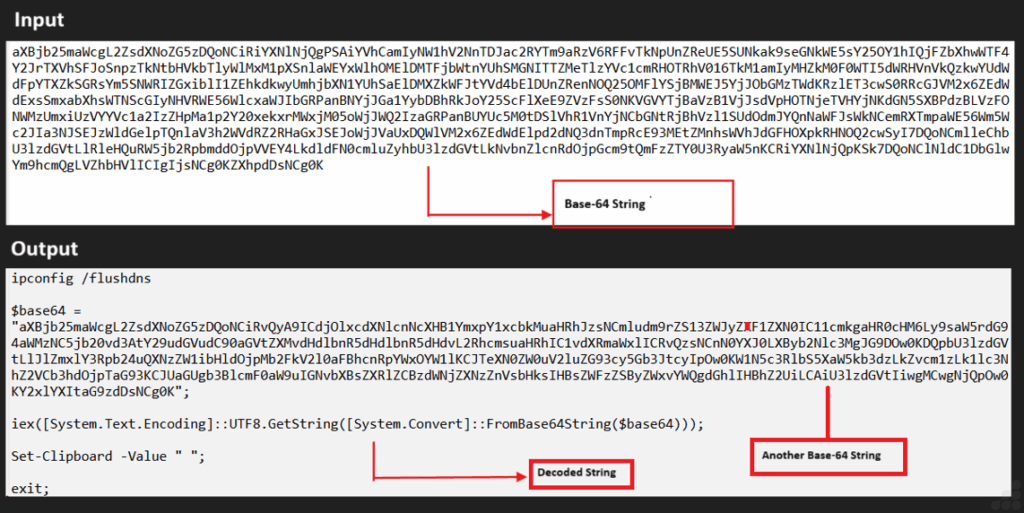

HTML kodunun analizi, sayfa yapısına gömülü base64 kodlu içeriğin birden fazla bölümünü ortaya çıkarır.

Saldırganlar, iç içe Base64 kodlama katmanlarıyla birleştirilmiş bir ters işlev kullanarak karmaşık bir gizleme tekniği kullanıyor.

Mesaj, mağdurlardan belgeleri çevrimdışı görüntülemek için “Nasıl düzeltilir” düğmesini tıklamalarını ister. Ancak görünüşte zararsız olan bu arayüzün altında, DarkGate kötü amaçlı yazılımını şüphelenmeyen sistemlere dağıtmak için tasarlanmış çok katmanlı bir saldırı mekanizması yatıyor.

Bu çift kodlama mekanizması, güvenlik tarayıcıları tarafından tespit edilmekten kaçınmak ve statik analizi araştırmacılar için daha zor hale getirmek için bir gizleme stratejisi olarak hizmet vermektedir.

JavaScript Tabanlı Pano

Bu saldırının temelinde, HTML sayfasının sonuna yerleştirilmiş kötü amaçlı bir JavaScript pasajı yer alıyor.

Orijinal Base64 değerinin kodunu çözdükten sonra, bunun içine yerleştirilmiş Base64 kodlu verilerden oluşan ek bir katman ortaya çıkardık.

Kurbanlar “Nasıl düzeltilir” düğmesini tıkladığında, komut dosyası gizli bir PowerShell komutunun kodunu çözer ve onu otomatik olarak kullanıcının panosuna kopyalar.

Saldırı daha sonra sosyal mühendisliğe dayanıyor ve kullanıcılara Windows+R tuşlarına basarak Çalıştır iletişim kutusunu açmaları talimatını veriyor, ardından CTRL+V tuşlarına basarak pano içeriğini yapıştırmaları sağlanıyor; bu, şüpheyi azaltacak kadar tanıdık bir dizi.

Kodu çözülmüş PowerShell komutu, linktoxic34 adresinde güvenliği ihlal edilmiş bir WordPress sitesine bağlantı başlatır[.]com, “dark.hta” adlı bir HTA (HTML Uygulaması) dosyasını c:\users\public\nC.hta yerel yoluna indiriyor.

Komut dosyası daha sonra İşlemi Başlat’ı kullanarak bu dosyayı çalıştırır, kötü amaçlı yükü başlatır, kanıtları kaldırmak için panoyu temizler ve tespitten kaçınmak için PowerShell oturumunu sonlandırır.

HTA dosyası yürütüldükten sonra saldırganın altyapısıyla iletişim kurar ve uzak bir PowerShell betiğini alır.

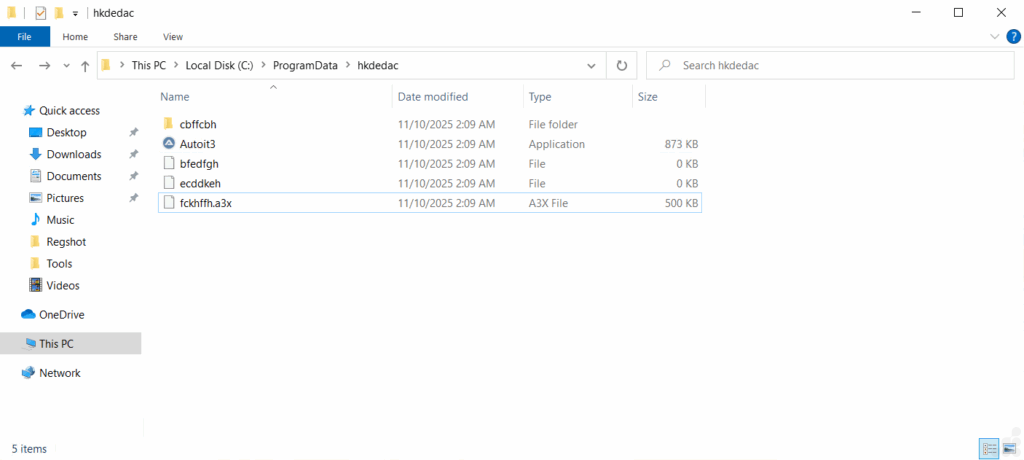

Bu komut dosyası, C sürücüsünde dizinler oluşturur ve kullanıcı müdahalesi olmadan otomatik olarak çalışan AutoIt yürütülebilir dosyalarını ve komut dosyalarını dağıtır.

AutoIt bileşeni (script.a3x), ikincil dizinler oluşturarak, DES (Veri Şifreleme Standardı) algoritmasını uygulayan yürütülebilir dosya da dahil olmak üzere ek dosyaları bırakarak ve son olarak DarkGate yükü olarak hizmet veren bir DOS dosyasını dağıtarak enfeksiyon zincirini sürdürür.

DarkGate tam olarak konuşlandırıldığında komuta ve kontrol altyapısıyla kalıcı iletişim kurarak saldırganların uzaktan komutlar yürütmesine, hassas verileri çalmasına ve ek kötü amaçlı yazılım modülleri dağıtmasına olanak tanır.

Tespit ve Koruma

Kullanıcılar farkında olmadan kötü amaçlı komutu kendileri başlattıklarından, geleneksel antivirüs çözümleri ilk tehlikeyi anında tespit edemeyebilir.

ClickFix saldırılarının yükselişi, teknik güvenlik kontrollerini atlatmak için kullanıcının güvenini ve standart sorun giderme prosedürlerine olan aşinalığını istismar eden sosyal mühendislikte sorunlu bir evrimi temsil ediyor.

Bununla birlikte, virüs bulaşmış sistemler genellikle sık sık donma veya çökmelerle birlikte düşük performans, beklenmeyen dosyalar veya değiştirilmiş sistem ayarları, yetkisiz tarayıcı araç çubukları veya uzantıları, ani arama yeniden yönlendirmeleri ve aşırı açılır reklamlar ve komuta ve kontrol sunucularıyla iletişim kuran şüpheli ağ trafiği gibi tipik belirtiler sergiler.

Kuruluşlar, ClickFix tarzı sosyal mühendislik taktiklerini tanımaya odaklanan kapsamlı güvenlik farkındalığı eğitimi uygulamalı, PowerShell ve komut dosyası yürütmeyi izleyebilen uç nokta algılama ve yanıt çözümlerini dağıtmalı, yetkisiz yürütülebilir dosyaların çalışmasını önlemek için uygulama izin verilenler listesine eklemeyi zorunlu kılmalı ve tüm sistemlerde ve tarayıcılarda güncel güvenlik yamalarını sürdürmelidir.

Uzlaşma Göstergeleri

| Dosya adı | SHA-256 |

| HTML Dosyası | 1533221ca97e88f5010b4a8b4d392232034dd07f154b13d4413c19693c0304c3 |

| Dark.hta | ca628638c20f6a67ac80782dc872e1e06b84cda68accf5e912ade6645c689f04 |

| PS Dosyası | 40be7be16cdaa414898db0014d26afd9cf516ba209f074a95c346227e690acd4 |

| .Zip Dosyası | fab36431b9760b48eb84d671e7c10e16e0754ec86517d665c10811cd0670e06b |

| AutoIt Komut Dosyası | 4f5f733c7ca71d514991ac3b369e34ce1c3744ff604c88481522edced14cc22c |

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.