Ocak 2024'ün ortalarında gözlemlenen bir DarkGate kötü amaçlı yazılım kampanyası, sahte yazılım yükleyicileri kullanarak Microsoft Windows'ta yakın zamanda yamalanan bir güvenlik kusurunu sıfır gün olarak kullandı.

“Bu kampanya sırasında kullanıcılar, şüphelenmeyen kurbanları kötü niyetli Microsoft (.MSI) yükleyicilerine yol açan Microsoft Windows SmartScreen bypass CVE-2024-21412'yi barındıran ele geçirilmiş sitelere yönlendiren Google DoubleClick Dijital Pazarlama (DDM) açık yönlendirmelerini içeren PDF'ler kullanılarak kandırıldı. ” dedi Trend Micro.

CVE-2024-21412 (CVSS puanı: 8.1), kimliği doğrulanmamış bir saldırganın kurbanı özel hazırlanmış bir dosyaya tıklaması için kandırarak SmartScreen korumalarını atlatmasına izin veren bir internet kısayol dosyaları güvenlik özelliği atlama güvenlik açığıyla ilgilidir.

Microsoft tarafından Şubat 2024'teki Salı Yaması güncellemelerinin bir parçası olarak düzeltildi, ancak daha önce Water Hydra (namı diğer DarkCasino) adlı bir tehdit aktörü tarafından finansal kurumları hedef alan saldırılarda DarkMe kötü amaçlı yazılımını yaymak için silah haline getirildi.

Trend Micro'nun en son bulguları, DarkGate kampanyasının kötü amaçlı yazılımı çoğaltmak için Google Ads'ten gelen açık yönlendirmelerle birlikte bu güvenlik açığından yararlanmasıyla güvenlik açığının önceden düşünülenden daha geniş bir şekilde istismar edildiğini gösteriyor.

Gelişmiş saldırı zinciri, kurbanların kimlik avı e-postası aracılığıyla gönderilen PDF ekindeki bir bağlantıya tıklamasıyla başlıyor. Bağlantı, Google'ın çift tıklamasından açık bir yönlendirme dağıtır[.]net alan adını, CVE-2024-21412'den yararlanan kötü amaçlı bir .URL internet kısayol dosyasını barındıran, güvenliği ihlal edilmiş bir web sunucusuna aktarın.

Özellikle, açık yönlendirmeler, Apple iTunes, Notion, NVIDIA gibi yasal yazılımlar gibi görünen sahte Microsoft yazılım yükleyicilerini (.MSI) dağıtmak için tasarlanmıştır; bu yazılımlar, DarkGate (sürüm) ile şifreyi çözen ve kullanıcılara virüs bulaştıran yandan yüklenmiş bir DLL dosyasıyla donatılmıştır. 6.1.7).

Windows SmartScreen'de artık düzeltilen başka bir bypass hatasının (CVE-2023-36025, CVSS puanı: 8,8), son birkaç ay içinde DarkGate, Phemedrone Stealer ve Mispadu'yu sunmak için tehdit aktörleri tarafından kullanıldığını belirtmekte fayda var.

Google Ads teknolojilerinin kötüye kullanılması, tehdit aktörlerinin belirli kitlelere özel olarak tasarlanmış farklı reklam kampanyaları aracılığıyla saldırılarının erişimini ve ölçeğini artırmasına olanak tanır.

Güvenlik araştırmacıları Peter Girnus, Aliakbar Zahravi ve Simon Zuckerbraun, “Sahte yazılım yükleyicilerinin açık yönlendirmelerle birlikte kullanılması güçlü bir kombinasyondur ve birçok enfeksiyona yol açabilir” dedi. “Dikkatli olmak ve kullanıcılara, resmi kanallar dışında aldıkları hiçbir yazılım yükleyicisine güvenmemeleri konusunda talimat vermek çok önemli.”

Bu gelişme, AhnLab Güvenlik İstihbarat Merkezi (ASEC) ve eSentire'nin, Adobe Reader, Notion ve Synaptics için sahte yükleyicilerin LummaC2 ve XRed arka kapısı gibi bilgi hırsızlarını dağıtmak için sahte PDF dosyaları ve görünüşte meşru web siteleri aracılığıyla dağıtıldığını ortaya çıkarmasıyla ortaya çıktı.

Bu aynı zamanda Planet Stealer, Rage Stealer (aka xStealer) ve Tweaks (diğer adıyla Tweaker), güvenliği ihlal edilmiş ana bilgisayarlardan hassas bilgileri toplayabilen çok sayıda siber tehdidi artırıyor.

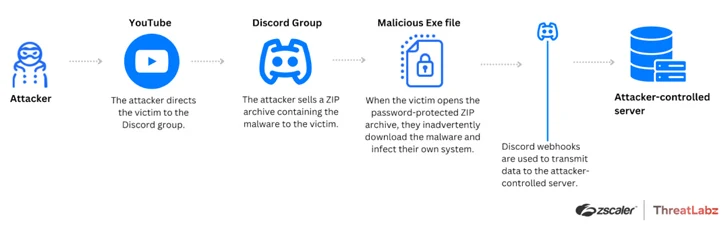

Zscaler ThreatLabz, “Saldırganlar, Tweaks'i Roblox kullanıcılarına dağıtmak için YouTube ve Discord gibi popüler platformlardan yararlanıyor ve meşru platformların, genellikle bilinen kötü amaçlı sunucuları engelleyen web filtresi engelleme listeleri tarafından tespit edilmekten kaçınma yeteneğinden yararlanıyor.” dedi.

“Saldırganlar, Saniyedeki Kare Sayısı (FPS) optimizasyon paketleri olarak gizlenen kötü amaçlı dosyaları kullanıcılarla paylaşıyor ve bunun karşılığında kullanıcılar, Tweaks kötü amaçlı yazılımını kendi sistemlerine bulaştırıyor.”

PowerShell tabanlı hırsız, kullanıcı bilgileri, konum, Wi-Fi profilleri, şifreler, Roblox kimlikleri ve oyun içi para birimi ayrıntıları dahil olmak üzere hassas verileri Discord web kancası aracılığıyla saldırgan tarafından kontrol edilen bir sunucuya sızdıracak donanıma sahiptir.

Kötü amaçlı reklamcılık ve sosyal mühendislik kampanyalarının, Agent Tesla, CyberGate RAT, Fenix botnet, Matanbuchus, NarniaRAT, Remcos RAT, Rhadamanthys, SapphireStealer ve zgRAT gibi çok çeşitli hırsız ve uzaktan erişim truva atlarını yaymak için bir ilk erişim vektörü görevi gördüğü de gözlemlendi.