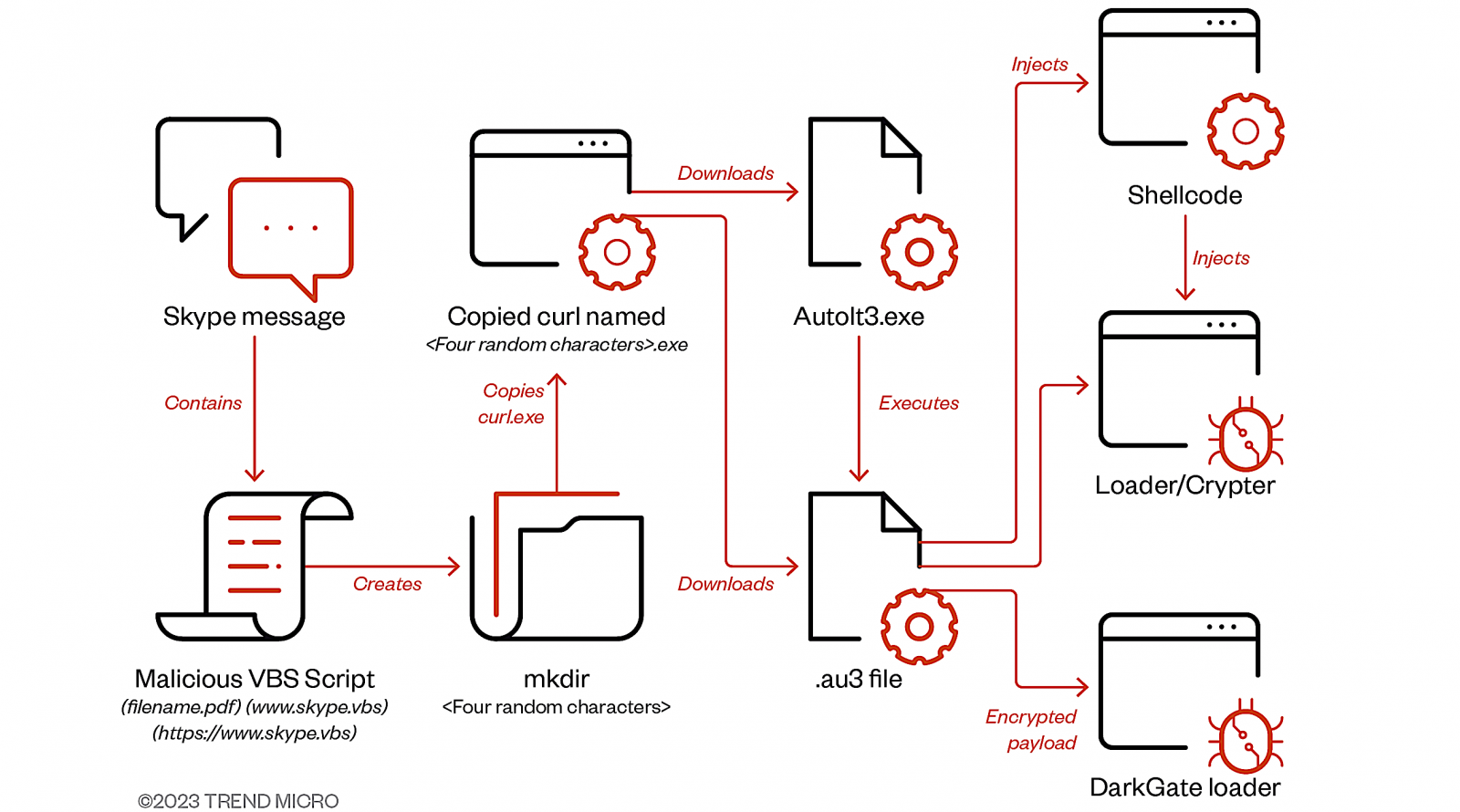

Temmuz ve Eylül ayları arasında, DarkGate kötü amaçlı yazılım saldırıları, VBA yükleyici komut dosyası ekleri içeren mesajlar yoluyla hedeflere bulaşmak için güvenliği ihlal edilmiş Skype hesaplarını kullandı.

Saldırıları tespit eden Trend Micro güvenlik araştırmacılarına göre bu komut dosyası, son DarkGate kötü amaçlı yazılım yükünü bırakıp yürütmek için tasarlanmış ikinci aşama bir AutoIT komut dosyasını indiriyor.

Trend Micro, “Kurbanın Skype hesabına erişim, aktörün mevcut bir mesajlaşma dizisini ele geçirmesine ve dosyaların adlandırma kuralını sohbet geçmişi bağlamıyla ilişkilendirecek şekilde oluşturmasına olanak sağladı” dedi.

“Anlık mesajlaşma uygulamalarının kaynak hesaplarının nasıl ele geçirildiği belli değil, ancak bunun ya yer altı forumları aracılığıyla sızdırılan kimlik bilgileri ya da ana kuruluşun daha önceki bir ihlali yoluyla olduğu varsayılıyor.”

Trend Micro ayrıca DarkGate operatörlerinin, hizmetin harici kullanıcılardan gelen mesajları kabul edecek şekilde yapılandırıldığı kuruluşlarda kötü amaçlı yazılım yükünü Microsoft Teams aracılığıyla aktarmaya çalıştığını da gözlemledi.

Ekiplerin DarkGate kötü amaçlı yazılımını dağıtmak için kötü amaçlı VBScript kullanan kimlik avı kampanyaları daha önce Truesec ve MalwareBytes tarafından fark edilmişti.

Açıkladıkları gibi, kötü niyetli aktörler Microsoft Teams kullanıcılarını, kuruluşları dışındaki ele geçirilmiş Office 365 hesapları ve TeamsPhisher adlı halka açık bir araç aracılığıyla hedef aldı. Bu araç, saldırganların harici kiracılardan gelen dosyalara yönelik kısıtlamaları atlamasına ve Teams kullanıcılarına kimlik avı ekleri göndermesine olanak tanır.

Trend Micro, “Amaç hala tüm ortama nüfuz etmek ve kullanılan DarkGate varyantını satın alan veya kiralayan tehdit grubuna bağlı olarak tehditler fidye yazılımından kripto madenciliğine kadar değişebilir” dedi.

“Telemetrimizden, DarkGate’in genellikle Black Basta fidye yazılımı grubuyla ilişkilendirilen araçların tespit edilmesine yol açtığını gördük.”

DarkGate kötü amaçlı yazılım artışı

Siber suçlular, kurumsal ağlara ilk erişim için DarkGate kötü amaçlı yazılım yükleyicisini giderek daha fazla benimsiyor; bu, uluslararası işbirlikçi çabalar nedeniyle Ağustos ayında Qakbot botnet’in kesintiye uğramasından bu yana gözlemlenen bir eğilim.

Qakbot’un dağıtılmasından önce, DarkGate’in geliştiricisi olduğunu iddia eden bir kişi, bir bilgisayar korsanlığı forumunda yıllık 100.000 dolara kadar bir ücret teklif ederek abonelik satmaya çalıştı.

Kötü amaçlı yazılımın, gizli bir VNC, Windows Defender’ı atlama yetenekleri, bir tarayıcı geçmişi hırsızlığı aracı, entegre bir ters proxy, bir dosya yöneticisi ve bir Discord token hırsızı da dahil olmak üzere çok çeşitli özellikler sunduğu öne sürüldü.

Bu açıklamanın ardından dikkat çeken bir gelişme yaşandı. DarkGate enfeksiyonlarını belgeleyen raporlarda artış Kimlik avı ve kötü amaçlı reklamcılık gibi çeşitli dağıtım yöntemleri aracılığıyla.

DarkGate etkinliğindeki son dönemdeki artış, hizmet olarak kötü amaçlı yazılım (MaaS) operasyonunun siber suç alanında artan etkisinin altını çiziyor.

Aynı zamanda tehdit aktörlerinin saldırılarına devam etme, aksaklıklara ve zorluklara rağmen taktik ve yöntemlerini değiştirme kararlılığı da vurgulanıyor.