Yeni keşfedilen bir kötü amaçlı yazılım kampanyası, DarkComet RAT’ı dağıtmak için siber suçluların kripto para birimini cezbeden en etkili yöntemlerinden birini kullanıyor.

Bu kötü şöhretli uzaktan erişim truva atı, yaratıcısı tarafından yıllar önce durdurulmasına rağmen kullanıcıları rahatsız etmeye devam ediyor. Güvenlik araştırmacıları, yürütüldüğünde DarkComet’in casusluk ve kontrol yeteneklerinin tüm cephaneliğini sessizce dağıtan, Bitcoin cüzdan uygulaması gibi görünen şüpheli bir yürütülebilir dosya tespit etti.

Kripto para birimindeki patlama, saldırganlar için verimli bir avlanma alanı oluşturdu. Bitcoin cüzdanları, madencilik yazılımı ve ticaret araçları, kötü amaçlı yeniden kullanım için ana hedefleri temsil ediyor çünkü bunlar, genellikle doğrulanmamış kaynaklardan araç indirmeye istekli, geniş ve ilgili bir kullanıcı kitlesine hitap ediyor.

Bu özel kampanya, DarkComet RAT varyantını “94k BTC Wallet.exe” etiketli bir RAR arşivi içine paketleyerek, kripto para birimiyle ilgili yanıltıcı markalamayla tamamlayarak bu zayıflıktan yararlanıyor.

Saldırı zinciri, kötü amaçlı yürütülebilir dosyayı içeren sıkıştırılmış RAR dosyasıyla (MD5: dbedd5e7481b84fc5fa82d21aa20106f) başlar.

Bu katmanlı dağıtım yaklaşımı birçok amaca hizmet eder: doğrudan yürütülebilir ekleri engelleyen e-posta filtrelerini atlar, antivirüs algılama oranlarını azaltır ve kurbanları, saldırganların sosyal mühendislik taktiklerine yönelik olarak oynatılan yükü manuel olarak çıkarmaya teşvik eder.

UPX Paketleme ve Gizleme

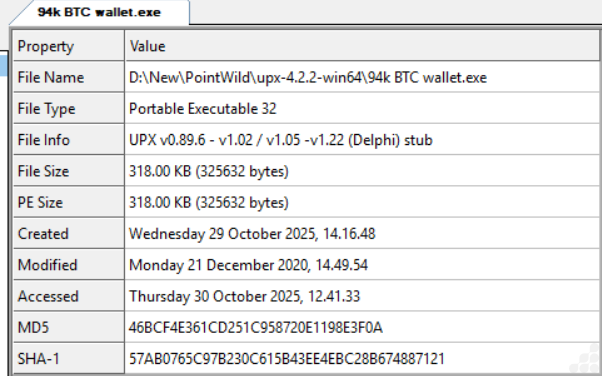

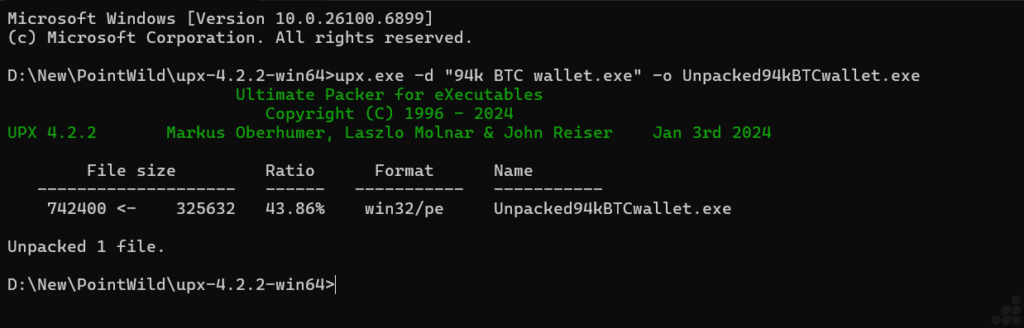

Sıkıştırmanın açılmasının ardından yürütülebilir dosya, ikili dosyanın uygun yapısını ve yeteneklerini gizleyen bir sıkıştırma tekniği olan UPX paketli kötü amaçlı yazılım olarak kendini gösterir.

Paketlenmiş örnek (318 KB), %43,86’lık bir sıkıştırma oranını temsil eden, 725 KB’lik karmaşık olmayan koda açılır.

Kötü amaçlı yazılım yazarları UPX paketleme uygulayarak üç kritik hedefe ulaşırlar: Statik imza tabanlı tespitten kaçınırlar, tersine mühendislik araçlarından API içe aktarmalarını ve kod mantığını gizlerler ve verimli dağıtım için yük boyutunu azaltırlar.

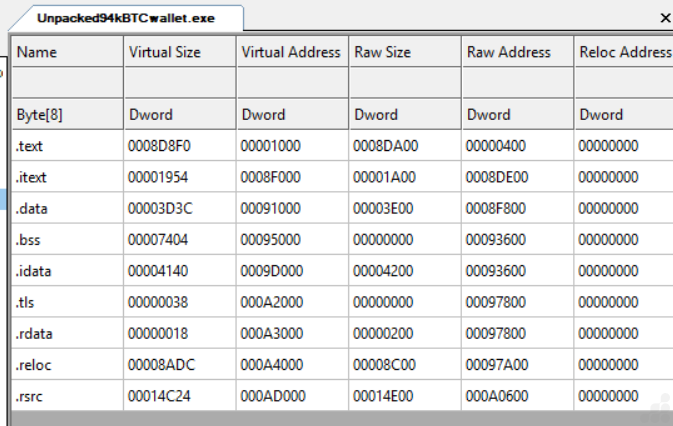

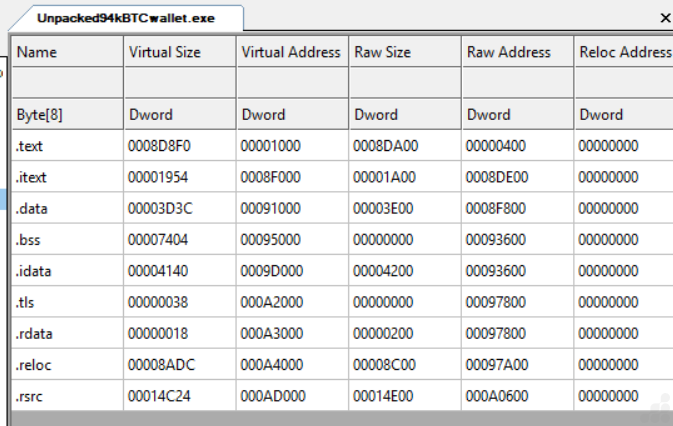

CFF Explorer kullanılarak yapılan analiz, UPX sıkıştırmalı UPX0 ve UPX1 bölümlerinin .text ve .data gibi standart PE bölümlerinin yerini aldığını gösteren işaretleri ortaya çıkardı.

Kripto para meraklıları, cüzdan araçlarını veya ticaret araçlarını indirirken, yalnızca resmi kaynaklara güvenerek ve yürütmeden önce kriptografik imzaları doğrulayarak son derece dikkatli olmalıdır.

UPX yardımcı programını kullanarak başarılı bir şekilde paketten çıkarıldıktan sonra, ikili dosyanın gerçek doğası ortaya çıktı: Borland Delphi (2006) ile derlenen, tamamen işlevsel bir DarkComet RAT.

Yetenekler ve Kötü Amaçlı Davranış

Kötü amaçlı yazılım yürütüldükten sonra kendisini “explorer.exe” olarak %AppData%\Roaming\MSDCSC\ dizinine kopyalayıp HKCU\Software\Microsoft\Windows\CurrentVersion\Run konumunda otomatik başlatma kayıt defteri anahtarı oluşturarak kalıcılık sağlıyor. Bu, kötü amaçlı yazılımın sistemin yeniden başlatılmasından sağ çıkmasını ve sürekli erişimi sürdürmesini sağlar.

Konfigürasyon analizi, DarkComet için varsayılan C2 kanalı olan 1604 numaralı bağlantı noktasındaki kvejo991.ddns.net’e işaret eden sabit kodlu komuta ve kontrol altyapısını ortaya çıkardı. Kötü amaçlı yazılım, yalnızca tek bir örneğin çalışmasını sağlamak için “DC_MUTEX-ARULYYD” muteksini kullanarak yürütme sırasında çakışmaları önler.

RAT’ın özellik seti, yakalanan kimlik bilgilerinin ve hassas bilgilerin C2 sunucusuna sızmadan önce bir “dclogs” klasöründe saklandığı tuş vuruşu günlüğünü içerir.

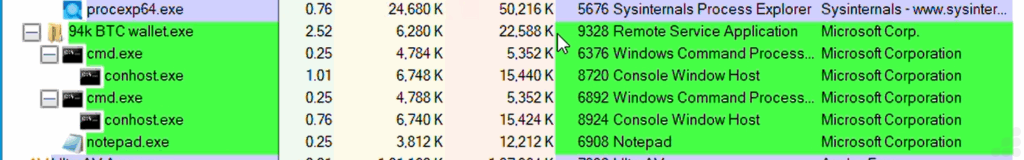

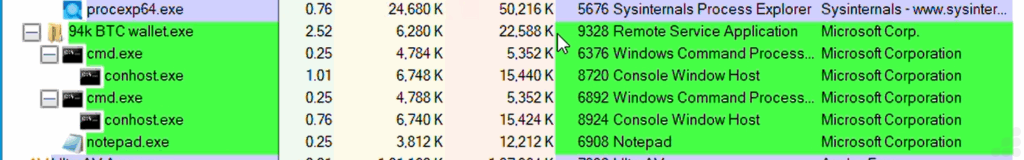

İşlem enjeksiyon analizi, kötü amaçlı yazılımın, DarkComet varyantları tarafından kullanılan yaygın bir kaçırma taktiği olan meşru Windows işlemleri içindeki kötü amaçlı yükünü gizlemek için tuzak işlemler (cmd.exe, conhost.exe ve notepad.exe) ürettiğini gösterdi.

Bu keşif, siber güvenlikteki kritik bir gerçeğin altını çiziyor: Eski kötü amaçlı yazılımlar asla gerçekten ölmez. DarkComet gibi aileler kamuoyuna sızdırıldıktan sonra farklı tehdit aktörleri tarafından süresiz olarak başka amaçlara yönelik olarak kullanılıyor.

Kuruluşlar, uygulama izin verilenler listesine ekleme politikalarını uygulamalı ve kullanıcıları, doğrulanmamış yazılımları, özellikle de kripto para birimi işlevine sahip olduğunu iddia eden araçları indirmenin tehlikeleri konusunda eğitmelidir.

Uzlaşma Göstergeleri (IOC’ler)

| Kategori | Gösterge / Detaylar |

|---|---|

| Arşiv Dosyası | 11bf1088d66bc3a63d16cc9334a05f214a25a47f39713400279e0823c97eb377 |

| Yük EXE’si | 5b5c276ea74e1086e4835221da50865f872fe20cfc5ea9aa6a909a0b0b9a0554 |

| Paketlenmemiş EXE | 58c284e7bbeacb5e1f91596660d33d0407d138ae0be545f59027f8787da75eda |

| Kurulum Yolu | C:\Kullanıcılar |

| Kayıt Defteri Anahtarı | HKCU\Software\Microsoft\Windows\CurrentVersion\Run\explorer → C:\Users\admin\AppData\Roaming\MSDCSC\explorer.exe |

| Muteks | DC_MUTEX-ARULYYD |

| C2 Alanı | kvejo991.ddns.net |

| C2 Bağlantı Noktası | 1604 (TCP) |

| Tuş Vuruşu Yakalama Günlük dosyası | 2025-10-29-4.dc |

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.