İçeriden gelen tehditler ciddi ve büyüyen bir sorundur. Son araştırmalara göre, kötü niyetli çalışanlar olayların %20’sine katkıda bulunuyor ve içeridekilerin dahil olduğu saldırılar, ortalama olarak, dış aktörlerin gerçekleştirdiği saldırılardan 10 kat daha büyük. Daha fazla veri (PDF), salgın sırasında uzaktan çalışma riski daha da artırdığından, son iki yılda içeriden gelen tehdit saldırılarında bir artış olduğunu göstermiştir.

İçeriden gelen tehditleri en aza indirmek için tüm kuruluşlar, şirketleri hakkında gevezelik için pazar yerlerini, forumları ve sosyal medya kanallarını izlemelidir. Bu, içeriden bilgi arayan siber suçlular veya nahoş yorumlar yapan hoşnutsuz çalışanlar gibi yakın bir saldırının erken uyarı işaretlerini tespit etmelerine yardımcı olur. Tehdit aktörleri, kolluk kuvvetleri ve siber güvenlik ekiplerinin erişemeyeceğine inandıkları için, bu izleme, kuruluşlar üzerinde siber suçlu keşfi için bir altın madeni olduğundan, Dark Web’i de kapsamalıdır.

İçeriden Tehdit Türleri

İçeriden gelen tehditlerden bahsettiğimizde, birden fazla türde kötü niyetli içeriden olduğunu anlamak önemlidir. Genel olarak, bunları üç grupta kategorize edebilirsiniz:

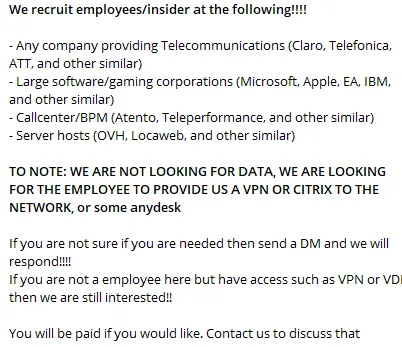

Finansal kazançlarla motive olan şirket içi kişiler: Mevcut ekonomik ortamda, çalışanlar tehdit grupları tarafından kötü niyetli faaliyetlere itilebilir. Örneğin, Lapsus$ adlı tehdit grubu, telekom şirketlerindeki, yazılım ve oyun şirketlerindeki ve çağrı merkezlerindeki çalışanlardan yardım almak için rezil bir şekilde bir işe alım çağrısı yayınladı ve bilgi karşılığında para teklif etti.

Yalnızlar ve fırsatçı tehdit aktörleri: Bunlar ağdaki ayrıcalıklı konumlarını şirkete zarar vermek için kullanan, tespit edilmesi zor, içeriden kişilerdir. İstatistiksel olarak daha az yaygın olsalar da, grev yaptıklarında bir kuruluş üzerinde ciddi bir etkiye sahip olabilirler. Örneğin, yakın zamanda kurumsal Twitter hesabında saldırgan mesajlar yayınlayarak şirketin itibarını baltalayan New York Post çalışanı. Dark Web analizi, bu kötü niyetli aktörlerin kurumsal ortamda gezinirken karşılaştıkları belirli sorunlar hakkında bir soruşturma yayınladıklarında veya yardım istediklerinde tespit edilmesine yardımcı olabilir. Ayrıca Dark Web’de içeriden bilgi satmayı teklif ederken de görülebilirler.

Masum içerdekiler: Saniyeayrıca kendi rızaları veya bilgileri dışında tehdit faaliyetine dahil olarak farkında olmadan şirkete zarar vermek. Araştırmaya göreçalışanların erişimlerini kötü amaçlarla kötüye kullanmak yerine hata yapma ve kötü amaçlı bağlantıları tıklama olasılıkları iki kattan fazladır.

Karşı karşıya olduğunuz kişi odur, ancak kötü niyetli aktörlerin neleri arayabileceğini, ne hakkında soru sorabileceğini veya satabileceğini anlamak da önemlidir.

İçeriden Gelen Tehdit için Tehdit Modellemesi

İçerideki kötü niyetli kişiler için tehdit modellemesi yapan şirketlerin, altyapılarının nerede en güvensiz olduğunu, hangi varlıkların en yüksek değere sahip olduğunu ve hangi taktiklerin tehdit aktörleri tarafından en sık kullanıldığını belirlemesi gerekir. Dark Web’e ilişkin içgörü, kuruluşun suçluların keşiflerini nasıl gerçekleştirdiğini ve kötü niyetli içeriden kişileri nasıl kullandığını belirlemesine yardımcı olabilir, bu da savunmalarını bilgilendirmeye yardımcı olabilir.

Bir şirketin ortamına erişim elde etmek için kullanılan en popüler yöntem, sızan kimlik bilgilerini elde etmek ve kullanmaktır. Ancak işletmelerin, temel “şifre ve kullanıcı adı” satışlarının yanı sıra, Slack ve Teams gibi tehdit aktörlerinin şirkete sosyal mühendislik yoluyla girerek bir çalışanın güvenini kötüye kullanmak için kullanabilecekleri uygulamalar için çerez oturumu sızıntılarına da dikkat etmesi gerekir. .

Şirketlerin farkında olması gereken bir diğer husus da, bir şirketin saldırıya hedef olma olasılığını artıran tetikleyici olaylardır. Örneğin, bir petrol şirketi bir yaşam maliyeti krizi sırasında yıllık gelirini açıklayacaksa, kuruluş çalışanların, eski çalışanların ve duyuruya tepki veren yabancıların düşmanlık düzeyini değerlendirmelidir. Bu örnekte ortaya çıkan gelir, potansiyel bir tetikleyici olaydır ve işletmenin etkinlik öncesinde, sırasında ve sonrasında şirket genelindeki herhangi bir gevezelik için Dark Web’i izlemede özellikle gayretli olmasını gerektirir. Bu gibi durumlarda, şirketler kendilerine ekstra savunma uygulamaları mı yoksa ek kaynaklar mı dağıtmaları gerektiğini sormalıdır.

Tetikleyici olaylar sırasında şirketler, uyarılardaki artışı veya düzensiz çevrimiçi etkinliği izleyerek kötü niyetli içeridekileri tespit edebilir. Bir şirket cihazı ile Tor ağı arasındaki bağlantılar, içeriden gelen bir tehdidi keşfetmek için çok güvenilir bir veri noktasıdır çünkü çoğu kuruluşta bir çalışanın Dark Web’e bağlanması için neredeyse hiçbir iyi neden yoktur.

Siber Ölüm Zincirinde Sola Kaymak

Herhangi bir olayda olduğu gibi, zaman her zaman esastır. Mümkün olduğunda, kuruluşların kötü niyetli bir aktöre karşı başarılı bir şekilde hafifletmek için siber öldürme zincirinin ilk aşaması olan keşif sırasında içeriden gelen tehdit etkinliğini tam olarak belirlemesi gerekir. Mantık, öldürme zincirinde tehdit aktörleri ne kadar erken veya daha solda tespit edilebilirse, saldırılarında başarılı olma ihtimallerinin o kadar düşük olacağını söyler.

Kuruluşlar hazırlıklı olmanın, sınırlarını korumanın ve çalışanlarını eğitmenin gerekliliğini anlıyor. Ancak bunlar, tehditleri daha erken durdurmak için istihbaratla güçlendirmeyi gerektiren sağlam bir güvenlik altyapısı temelidir. Dark Web tehdit istihbaratı, bir kuruluşun güvenlik duruşunu geliştirmek için ayrılmaz bir bileşen olarak düşünülmelidir. Siber suçluların çoğu operasyonlarını yürütmek için Dark Web altyapısına güvendiğinden, bu kanalın kesilmesi, içeriden gelen tehditlerin iş operasyonlarını ele geçirme ve kesintiye uğratma şansını büyük ölçüde azaltabilir.