Günümüzde birçok güvenlik uzmanı, Dark Web’i, çalışan parolasının yeniden kullanımından sızan kimlik bilgileri olan adlandırılmış sızıntılarla ilişkilendirir. Bu hala ilgili bir tehdittir; Son altı yılda, Flare platformu 12 milyardan fazla sızdırılmış kimlik bilgisi saymıştır. Dark Web, çeşitli siber suçlarla birlikte hızla büyüyor. Onu izlemenin değeri de öyle.

Siber suç ekosistemi artık yalnızca I2P ve Tor gibi özel iletişim platformlarını içermekle kalmıyor, aynı zamanda net web siteleri ve Telegram kanalları üzerinden de erişim sağlıyor.

Dark Web İzleme: Nelere Dikkat Edilmeli?

Potansiyel riskler için Dark Web’i izlemenin somut değeri vardır. Karşılaşabileceğiniz bazı tehditler aşağıda verilmiştir.

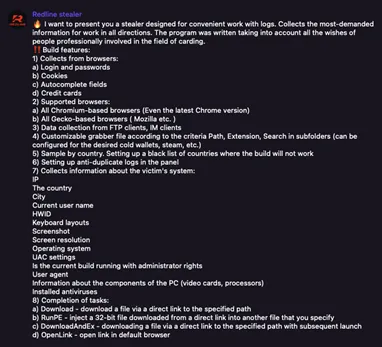

Bilgi hırsızı Kötü Amaçlı Yazılım

Kurumsal erişime sahip hırsız günlükleri, günümüzde veri ihlalleri ve fidye yazılımı saldırıları için muhtemelen en önemli vektörlerden biridir.

RedLine, Raccoon, Vidar, Titan ve Aurora gibi bilgi hırsızı varyantları bilgisayarlara bulaşır ve ardından tarayıcıda kayıtlı tüm şifreleri içeren tarayıcı parmak izini dışarı sızdırır. Tehdit aktörleri daha sonra sonuçları Dark Web pazarlarında veya Telegram kanallarında satar.

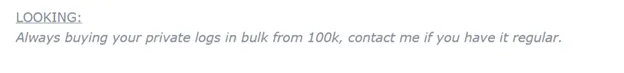

Bu günlükler daha sonra hesap ele geçirme saldırıları, kripto para çalma veya fidye yazılımı saldırıları için ilk erişim olarak kullanılır. Flare, 20 milyondan fazla bilgi hırsızı günlüğünü izliyor ve her ay 1 milyon yeni günlük ekliyor, bunların çoğu birden çok kurumsal uygulamanın kimlik bilgilerini içeriyor. Günlüklerin %2 ila %4’ünün, güvenliği ihlal edildiğinde önemli risk oluşturabilecek kurumsal BT ortamlarına erişim içerdiğine inanıyoruz.

Şirketler, Dark Web ve Telegram’da hırsız günlükleri dağıtan kötü niyetli aktörleri tespit etmek için dahili bir kurumsal etki alanı erişimi içeren günlükleri izleyebilir. sso.şirketadı.com.

İlk Erişim Aracıları

İlk erişim aracıları (IAB’ler), XSS ve Exploit.in gibi Karanlık Web forumlarında etkindir. IAB’ler, şirkete ve erişim düzeyine bağlı olarak liste başına genellikle 10.000 ila 500.000 ABD Doları karşılığında açık artırma ve forum ileti dizilerinde yeniden sattıkları şirketlere ilk erişimi sağlar. Bir liste genellikle şunları içerir:

- Ele geçirilen cihaz ve hizmet sayısı

- Mağdur şirketin sektörü

- Şirketin kullandığı antivirüs veya uç nokta algılama ve yanıt platformu

- Şirket Geliri

- Çalışan Sayısı

- Şirketin coğrafi konumu

- Güvenliği ihlal edilmiş ana bilgisayarlar veya sunucular

Tehdit aktörleri bu erişimi satın alabilir ve fidye yazılımı dağıtmak veya hassas verileri ya da mali kaynakları çalmak için kullanabilir.

IAB forumlarını izlemek, kötü niyetli kişilerin cihazları ele geçirdiğine dair erken uyarı sağlayabilir. IAB’ler hiçbir zaman tam şirket adını listelemez, ancak genellikle, kuruluşunuz bir kurbansa, onu teşhis edebilmeniz için makul bir şans olması için yeterli ayrıntı sağlar.

IAB’ler ayrıca BT altyapısına erişim elde etmek için kasıtlı olarak hırsız günlüklerini arıyor. Bir IAB, Rusya Pazarından 10 ABD Doları karşılığında virüslü bir cihaz satın alabilir, erişim elde etmek için kimlik bilgilerini kullanabilir, ayrıcalıkları yükseltebilir ve ardından erişimi Exploit.in’de 20.000 ABD Dolarından başlayan tekliflerle satışa sunabilir.

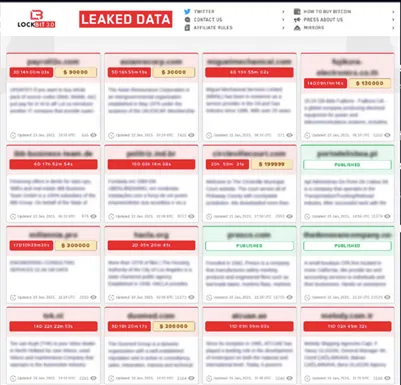

Fidye Yazılımı Gasp ve Veri İhlal Sayfaları

Fidye yazılımı eskisi gibi değil. Fidye yazılımı grupları, birçok grubun fidye yazılımı için kaynak kodu sağlaması ve fidye ödemesinin bir kısmı için şirketlere virüs bulaştırma işini bağlı kuruluşlara devretmesi ile merkeziyetsiz hale geliyor. Ek olarak, yedekleme ve kurtarma çözümlerinin her yerde bulunması, birçok grubun şifrelemeyi tamamen terk etmesine ve bunun yerine veri hırsızlığı ve ifşasını içeren, bireysel çalışanları veya kurban organizasyonun üçüncü taraflarını hedef alan veri hırsızlığı taktiklerine odaklanmasına neden oldu.

Siber suçlu yeraltındaki bir diğer rahatsız edici eğilim, fidye yazılımı gaspı ve veri ihlali bloglarıdır. Tehdit aktörleri, fidye ödemezlerse hassas verileri sızdırmakla tehdit ederek kurbanları alenen utandırmak ve şantaj yapmak için bu blogları kullanır. Kuruluşlar bir veri ihlalinden doğabilecek potansiyel yasal ve itibarla ilgili sonuçlardan korktukları için bu taktiğin oldukça etkili olduğu kanıtlanmıştır.

Ek olarak, bazı gruplar dosyaları gruplar halinde yayınlayacak, hassas verileri yayınlamak için geri sayım yapan zamanlayıcılar ekleyecek ve baskıyı artırmak için bireysel çalışanları hedefleyecektir.

Sonuç olarak, birçok kurban fidyeyi ödemeyi tercih ederek siber suç döngüsünü devam ettiriyor ve yeni saldırıları teşvik ediyor.

Kuruluşunuz, fidye yazılımı kurbanı olup olmadığını büyük olasılıkla bilir; ancak birçok kuruluş, üçüncü taraf ihlalleri nedeniyle verileri açığa çıkarıyor.

LockBit gibi fidye yazılımı bloglarını proaktif olarak izleyerek, üçüncü taraflardan istenmeyen veri ifşasını tespit edebilir ve olay müdahale prosedürlerine hızla başlayabilirsiniz.

Karanlık Web Tehditlerini Algıla

Kuruluşların açık ve Karanlık Web ve yasa dışı Telegram kanallarındaki tehditleri tespit edebilmesi çok önemlidir. Güvenlik programınıza kolayca entegre olan ve tek bir platformda olası yüksek risklere maruz kalma konusunda gelişmiş bildirim sağlayan bir çözüm arayın.

Tehdit aktörlerinin ortamınıza erişmesine ve virüs bulaşmış cihazlar, fidye yazılımına maruz kalma, genel GitHub sırları, sızdırılmış kimlik bilgileri ve daha fazlası için sürekli izleme gerçekleştirmesine olanak sağlayabilecek yüksek riskli vektörleri belirlemek istiyorsunuz.

Dark Web tehditlerini algılamak için Flare kullanma hakkında daha fazla bilgi edinmek için ücretsiz denemeye kaydolun.

Yazar hakkında:

Eric Clay, yönetişim riski ve uyumluluğu, güvenlik verileri analizi ve güvenlik araştırması konularında deneyime sahiptir. Şu anda bir Tehdit Maruz Kalma Yönetimi SaaS çözümü olan Flare’de pazarlamadan sorumlu Başkan Yardımcısı olarak çalışıyor.