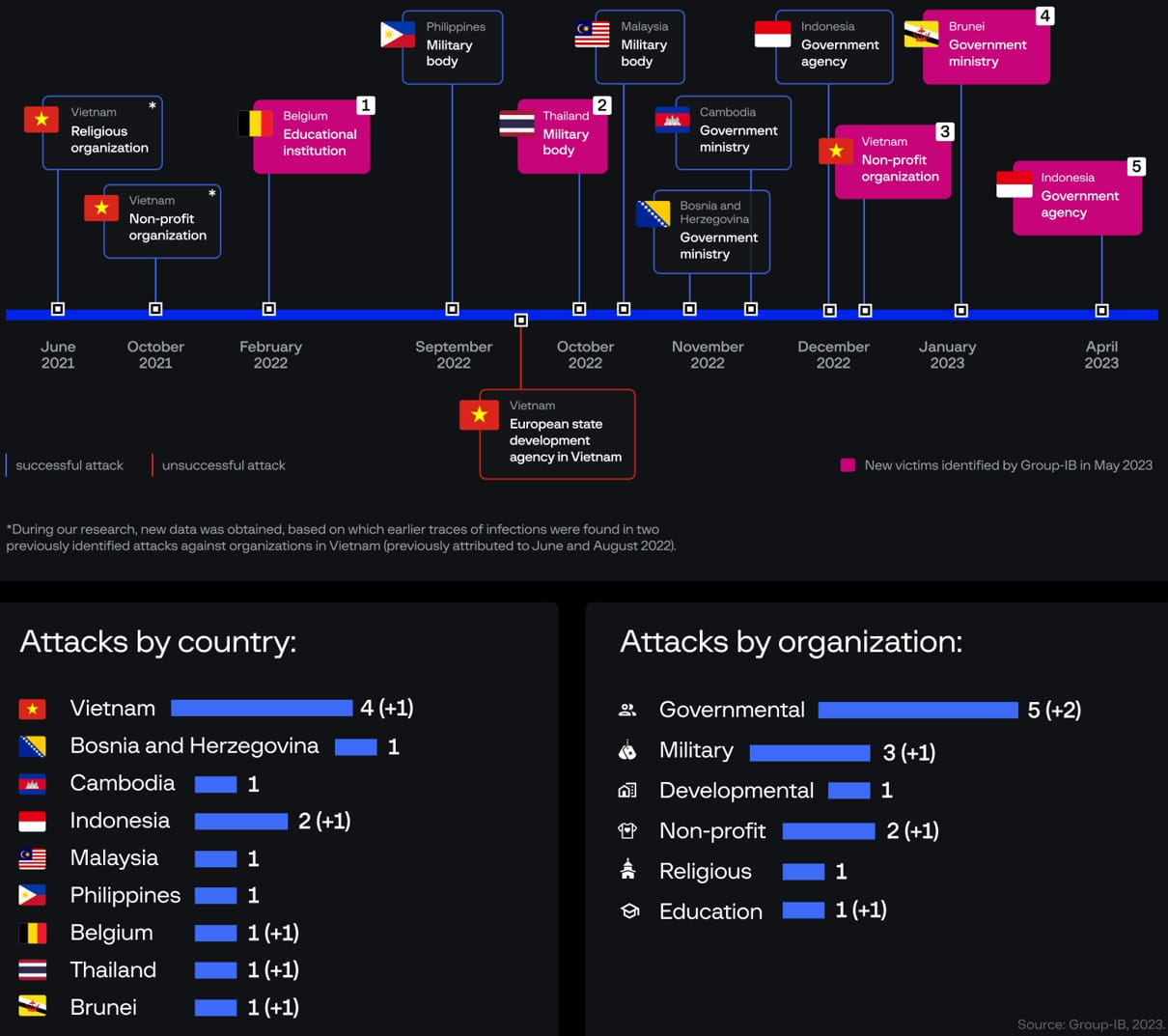

Endonezya, Brunei ve Vietnam’da hükümet, ordu ve eğitim kuruluşlarını hedef aldığı gözlemlenen Dark Pink APT bilgisayar korsanlığı grubu 2023’te çok aktif olmaya devam ediyor.

Tehdit grubu, en azından 2021’in ortalarından beri aktif, öncelikle Asya-Pasifik bölgesindeki varlıkları hedefliyor, ancak ilk olarak Ocak 2023’te bir Group-IB raporu tarafından ifşa edildi.

Araştırmacılar, tehdit aktörünün önceki faaliyetlerine dair işaretleri analiz ettikten sonra, şimdi Belçika’daki bir eğitim kurumuna ve Tayland’daki bir askeri birime karşı ek ihlaller keşfettiklerini bildirdiler.

Group-IB’nin önceki ifşasına rağmen, Dark Pink herhangi bir yavaşlama belirtisi göstermedi ve şirket, önceki raporun yayınlanmasının ardından grup tarafından gerçekleştirilen en az beş saldırı tespit ettiğini söyledi.

Son saldırılarda Dark Pink, yenilenmiş bir saldırı zinciri sergiledi, farklı kalıcılık mekanizmaları uyguladı ve operasyonlarını halka açık IoC’lerden (uzlaşma göstergeleri) uzaklaştırarak büyük olasılıkla tespitten kaçmaya çalışan yeni veri hırsızlığı araçları kullandı.

Sızma ve yanal hareket

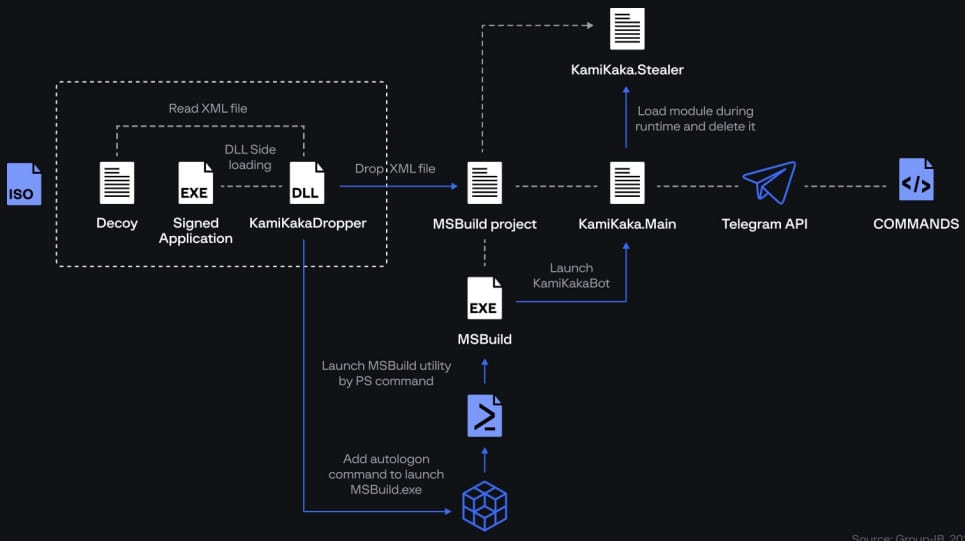

Dark Pink saldırıları, ilk bulaşma için spear-phishing yoluyla gönderilen ISO arşivlerine güvenmeye devam ediyor.

Yeni bir unsur, saldırganların artık KamiKakaBot’un işlevlerini cihaz kontrolü ve veri hırsızlığı olmak üzere iki kısma ayırmış olmasıdır.

Ayrıca, implant artık bellekten yüklenir ve asla diske dokunmaz. Bu, virüsten koruma araçları bellekte başlayan işlemleri izlemediği için algılamadan kaçınmaya yardımcı olur.

KamiKakaBot, web tarayıcılarında saklanan verileri hedef almaya devam ediyor ve Telegram aracılığıyla saldırganlara gönderiyor. Ayrıca, arka kapı ihlal edilen cihazda keyfi komut dosyalarını indirebilir ve çalıştırabilir.

Group-IB, Dark Pink’in kötü amaçlı yazılımı tarafından güvenliği ihlal edilmiş sistemlere indirilen ek modülleri barındırmak için özel bir GitHub deposu kullandığını keşfetti.

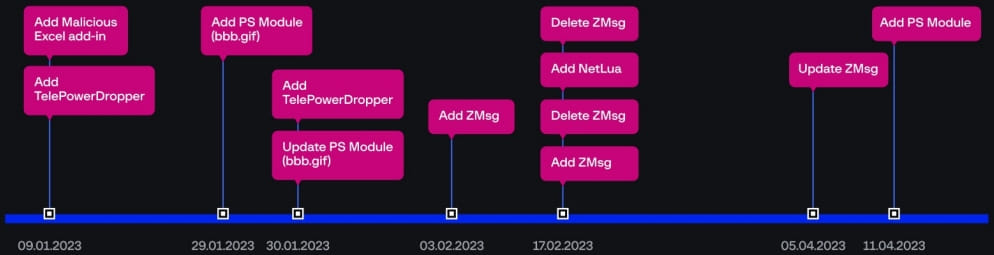

Tehdit aktörleri, 2023 boyunca bu havuzda yalnızca 12 taahhüt gerçekleştirdi; bu, esas olarak kötü amaçlı yazılım bırakıcıları, PowerShell betiklerini, ZMsg bilgi hırsızını ve Netlua ayrıcalık artırma aracını eklemek veya güncellemek içindi.

Bu PowerShell betiklerinden biri, Dark Pink’in yanal hareket stratejisi için kritik öneme sahiptir ve ağ içindeki SMB paylaşımlarının belirlenmesine ve bunlarla etkileşim kurulmasına yardımcı olur.

Betik, GitHub’dan bir ZIP arşivi alır, onu yerel bir dizine kaydeder ve ardından arşivdeki kötü amaçlı yürütülebilir dosyaya bağlı her SMB paylaşımında LNK dosyaları oluşturur.

Bu LNK dosyaları açıldığında, kötü amaçlı çalıştırılabilir dosyayı başlatarak Dark Pink’in ağ genelinde yayılmasını ve ek sistemlere erişimlerini genişletirler.

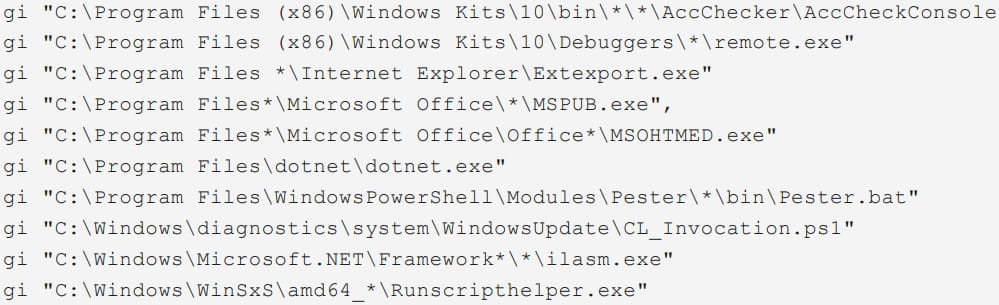

Dark Pink, güvenliği ihlal edilmiş cihazda operasyonları için kötüye kullanabilecekleri yasal yazılım ve geliştirme araçlarının varlığını kontrol etmek için PowerShell komutlarını da kullanır.

Bu araçlar, proxy yürütme, ek yükler indirme ve daha fazlası için kullanılabilen ‘AccCheckConsole.exe’, ‘remote.exe’, ‘Extexport.exe’, ‘MSPUB.exe’ ve ‘MSOHTMED.exe’yi içerir.

Ancak Group-IB, gözlemlenen saldırılarda bu araçların kötüye kullanıldığına dair örnekler görmediğini belirtiyor.

Yeni veri hırsızlığı taktikleri

Group-IB, Dark Pink’in artık ZIP arşivlerini Telegram kanallarına göndermenin ötesine geçerek veri hırsızlığı yönteminde çeşitlilik gösterdiğini bildiriyor.

Analistler tarafından görülen bazı durumlarda, saldırganlar DropBox yüklemelerini kullanırken, diğerlerinde “Webhook.site” hizmeti veya Windows sunucuları ile oluşturulan geçici bir uç noktayı kullanarak HTTP hırsızlığı kullandılar.

Daha önce bahsedilen komut dosyaları, ihlal edilen bilgisayardaki hedef dosyaların konumunu tanımladıktan sonra PUT yöntemini kullanarak dosyaları harici bir adrese yüklemek için yeni WebClient nesneleri oluşturarak verileri dışarı sızdırma özelliğine de sahiptir.

Group-IB, Dark Pink tehdit aktörlerinin önceki teşhirlerinden dolayı cesaretlerinin kırılmadığı ve şimdi durmalarının pek olası olmadığı sonucuna varıyor.

Büyük ihtimalle saldırganlar araçlarını güncellemeye ve yöntemlerini olabildiğince çeşitlendirmeye devam edecekler.