Son araştırmalara göre, Asya Pasifik bölgesindeki hükümet ve askeri kuruluşlar, önceden bilinmeyen bir gelişmiş kalıcı tehdit (APT) aktörü tarafından hedef alınıyor.

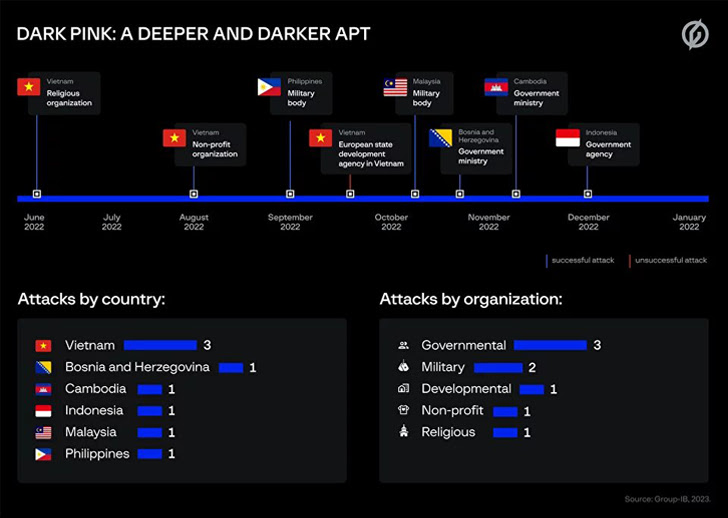

Singapur merkezli Group-IB, The Hacker News ile paylaştığı bir raporda, adı altında devam eden kampanyayı takip ettiğini söyledi. Koyu pembe ve Haziran ile Aralık 2022 arasında yedi başarılı saldırıyı hasım kolektife bağladı.

Saldırıların büyük bir kısmı, Kamboçya, Endonezya, Malezya, Filipinler, Vietnam ve Bosna-Hersek’teki askeri organları, bakanlıkları ve kurumları ve dini ve kar amacı gütmeyen kuruluşları seçti ve adı açıklanmayan bir Avrupa devletine karşı başarısız bir saldırı bildirildi. Vietnam merkezli kuruluş.

Tehdit aktörünün operasyonlarına 2021’in ortalarında başladığı tahmin ediliyor, ancak saldırılar yalnızca bir yıl sonra güvenliği ihlal edilmiş ağlardan değerli bilgileri yağmalamak için tasarlanmış daha önce hiç görülmemiş özel bir araç seti kullanılarak arttı.

Group-IB araştırmacısı Andrey Polovinkin, “Dark Pink APT’nin birincil hedefleri kurumsal casusluk yapmak, belgeleri çalmak, virüs bulaşmış cihazların mikrofonlarından gelen sesi yakalamak ve habercilerden veri sızdırmaktır.” deneyimli tehdit aktörleri tarafından başlatıldı.”

Gelişmiş kötü amaçlı yazılım cephaneliğine ek olarak, grubun saldırılarını başlatmak için hedef odaklı kimlik avı e-postalarından ve komuta ve kontrol (C2) iletişimleri için Telegram API’sinden yararlandığı gözlemlendi.

Ayrıca, kötü amaçlı modülleri barındırmak için tek bir GitHub hesabının kullanılması ve Mayıs 2021’den beri aktif olması da dikkate değerdir, bu da Dark Pink’in 1,5 yılı aşkın süredir tespit edilmeden çalışabildiğini düşündürmektedir.

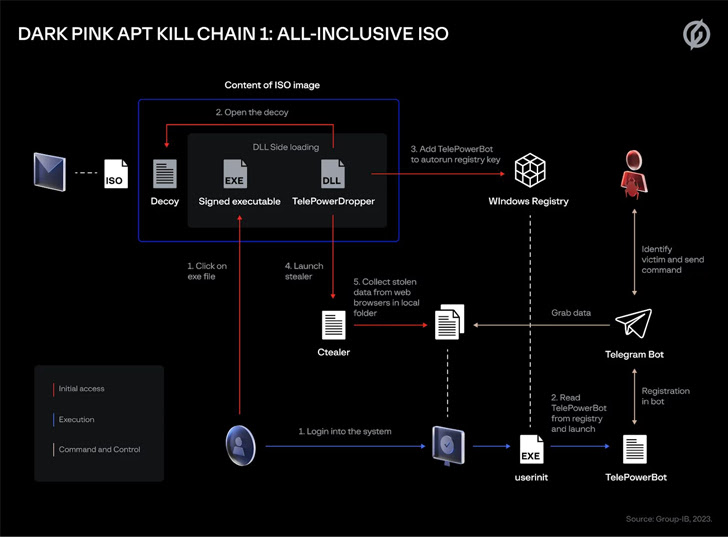

Dark Pink kampanyası ayrıca birden fazla bulaşma zinciri kullanmasıyla öne çıkıyor; burada kimlik avı mesajları, kötü amaçlı yazılım dağıtım sürecini etkinleştirmek için bubi tuzaklı bir ISO görüntü dosyasına bir bağlantı içeriyor. Bir örnekte, düşman halkla ilişkiler stajı için başvuran bir aday kılığına girdi.

Ayrıca bilgisayar korsanlığı ekibinin, mesajlarını uyarlamak ve sosyal mühendislik saldırılarının başarı olasılığını artırmak için iş panolarını tarıyor olabileceğinden şüpheleniliyor.

Nihai hedef, web tarayıcılarından kimlik bilgilerini ve çerezleri sifonlamak için Ctealer ve Cucky gibi ısmarlama araçları kullanmanın yanı sıra, aktör kontrollü bir Telegram botu aracılığıyla gönderilen komutları yürütebilen TelePowerBot ve KamiKakaBot’u konuşlandırmak.

Ctealer, C/C++ ile yazılırken, Cucky bir .NET programıdır. Başka bir özel kötü amaçlı yazılım ise Dark Pink’in Telegram, Viver ve Zalo gibi mesajlaşma uygulamaları aracılığıyla gönderilen mesajları toplamasına olanak tanıyan .NET tabanlı bir uygulama olan ZMsg’dir.

Group-IB tarafından tanımlanan alternatif bir öldürme zinciri, GitHub’dan sahte makro özellikli bir şablonu almak için ISO dosyasına dahil edilen bir sahte belgeden yararlanır ve ardından bir PowerShell komut dosyası kötü amaçlı yazılımı olan TelePowerBot’u barındırır.

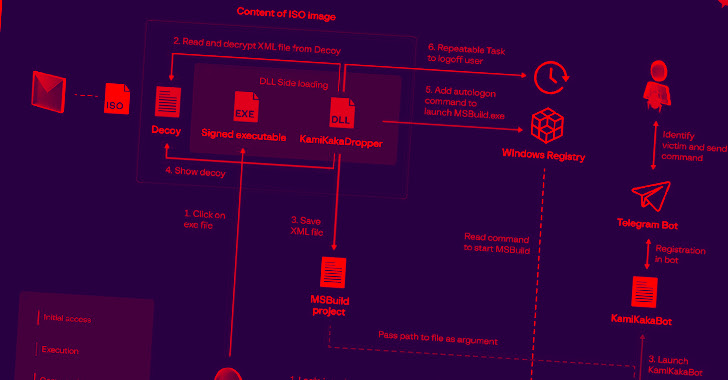

Hepsi bu değil. Son zamanlarda Aralık 2022’de tespit edilen üçüncü bir yöntem, TelePowerBot’un bir .NET sürümü olan KamiKakaBot’un, bir Word belgesinin sonunda şifreli görünümde bulunan bir MSBuild projesini içeren bir XML dosyasının yardımıyla piyasaya sürüldüğünü görüyor. Word dosyası, hedef odaklı kimlik avı e-postasında kurbana gönderilen bir ISO görüntüsünde bulunur.

Polovinkin, “Bu saldırı dalgasının arkasındaki tehdit aktörleri, araçlarını çeşitli programlama dillerinde oluşturabildiler ve onlara savunma altyapısını aşmaya ve kurbanların ağlarında kalıcılık kazanmaya çalışırken onlara esneklik sağladı.”

Başarılı bir uzlaşmayı, aktörün bazı durumlarda ilgilenilen dosyaları iletmek için Dropbox ve e-posta da kullandığı keşif, yanal hareket ve veri hırsızlığı faaliyetleri takip eder. Herkese açık bir PowerSploit modülü, kötü amaçlı yazılımı yaymak için bağlı USB disklerine bulaşmak üzere komutları yürütmenin yanı sıra, cihazlardaki mikrofon sesini kaydetmek için de kullanılır.

Polovinkin, “Neredeyse tamamen özel bir araç setinin kullanımı, gelişmiş kaçırma teknikleri, tehdit aktörlerinin maksimum etkinlik sağlamak için kötü amaçlı yazılımlarını yeniden düzenleme becerisi ve hedeflenen kuruluşların profili, bu belirli grubun oluşturduğu tehdidi gösteriyor.”