Sahte AI, VPN ve kripto yazılımı indirme sitelerinin genişleyen bir ağı, “Karanlık Ortak” tehdit aktörleri tarafından dünya çapında bir kripto hırsızlığı saldırıları yapmak için kullanılıyor.

Popüler uygulamalar olarak maskelenen bu klonlanmış siteler, Payday gibi Poseiden (MacOS) ve Lumma (Windows) infosterers ve kötü amaçlı yazılım yükleyicilerini sunar. Bu kötü amaçlı yazılım, muhtemelen siber suçlu pazarda satılan ana bilgisayar bilgileri, kimlik bilgileri, özel anahtarlar veya çerezler gibi hassas verileri çalmak için kullanılır.

Pencerelerde, tehdit oyuncusu, kötü amaçlı yazılım yapılarını dijital olarak imzalamak için birden fazla şirketten sertifikalar kullandı, bunlardan biri maaş günü yükleyiciydi.

Bu makinelere teslim edilen bir Infostealer, binlerce alana ve altyapısının bir kısmını ele geçirerek bu ayın başlarında kolluk kuvvetlerinin bozduğu kötü amaçlı bir operasyon olan Lumma Stealer’dı.

MacOS’ta tehdit oyuncusu, özel bir DMG başlatıcısı kullanan Poseidon Stealer’ı teslim etti ve Firefox ve Chromium tabanlı web tarayıcılarını hedef aldı.

Cüzdan klasörlerini hedefleme

Bu kampanyanın arkasındaki tehdit aktörleri, enfeksiyon adımlarını tanımlayan ve kullanılan kötü amaçlı yazılımları analiz eden siber güvenlik araştırmacısı G0NJXA tarafından “Dark Partners” olarak adlandırıldı.

Dark Partners, Infostealers’ı en az 37 uygulama ve araç taklit eden basit web siteleri aracılığıyla sunar, bazıları illüstrasyonlar, videolar ve sanatsal görüntüler oluşturmak için üretken AI teknolojisi kullanır (örneğin Sora, Deepseek, Haiper, Pist, Leonardo, Creatify).

Listede ayrıca TradingView, Metatrader 5, Ledger, Exodus, Koinly, AAVE ve olağandışı balinalar gibi yedi kripto uygulaması ve platformu içeriyor.

Bu sahte siteler ayrıca Windscribe, Ödeme İşleme Platformu Şeridi, 3D Modelleme Uygulaması Blender, Yaratıcı Odaklı Platform Tiktok Studio, Uzak Masaüstü Çözümü UltraViewer ve Mac Clean gibi VPN hizmetlerini macOS için bir sistem temizleme aracı içerir.

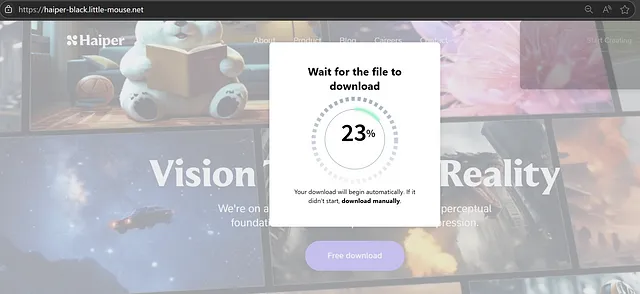

G0NJXA’ya göre, açılış sayfaları bir indirme düğmesinden başka bir şey sağlamıyor ve hepsi “dosyanın indirilmesini bekleyen” çerçevesini paylaşıyor ve bunları keşfetmeyi kolaylaştırıyor.

Kaynak: G0NJXA

Kötü amaçlı yazılımı sağlamadan önce, web sitesi bot indirmelerini kontrol eder ve kullanıcı bilgilerini bir son noktaya bir son noktaya gönderir.

Sonunda, indirme eylemi, talep eden işletim sistemine göre tetiklenir.

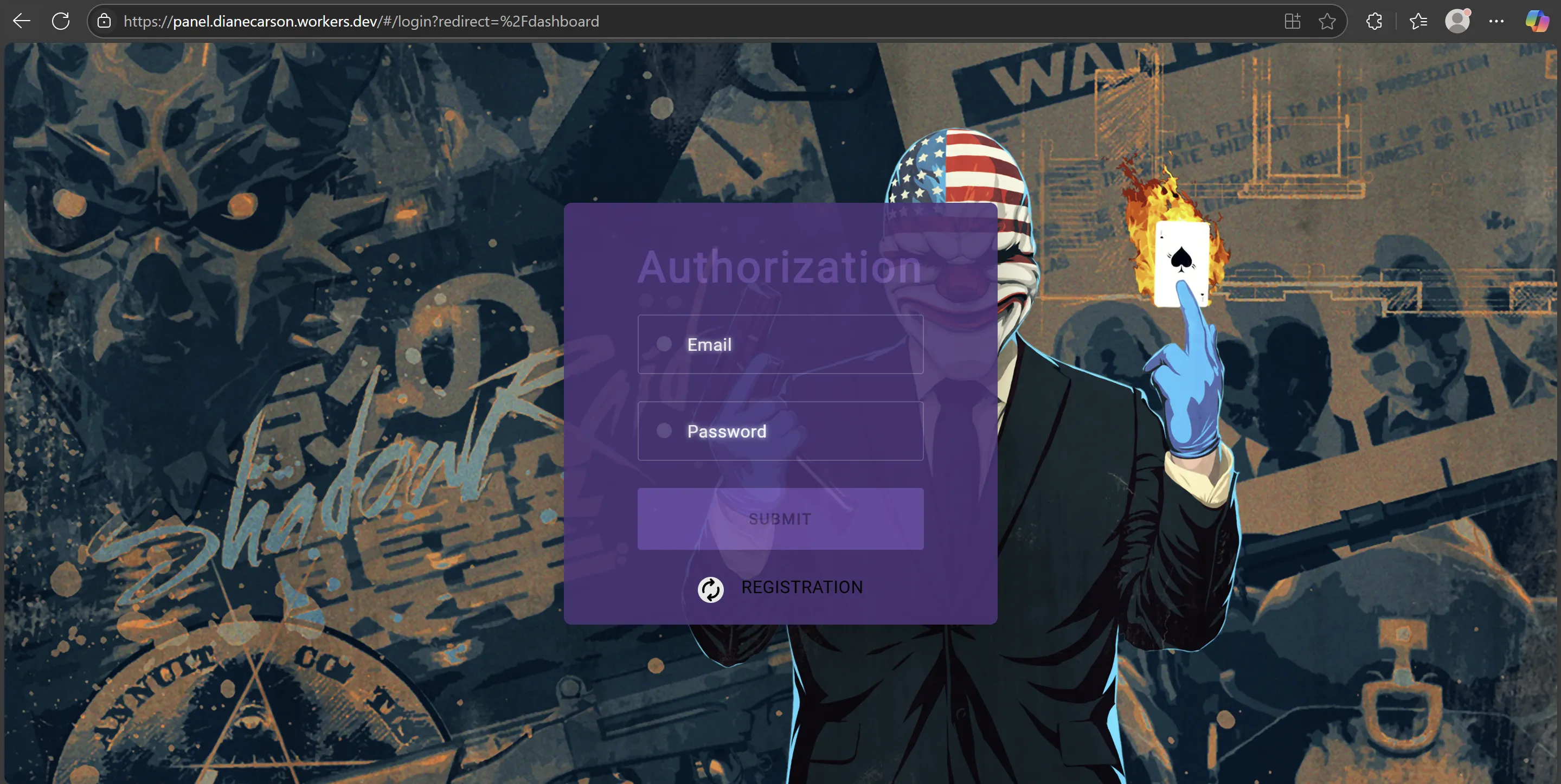

Araştırmacı, Payday Loader panelinin (isimsiz oyundan esinlenerek) ev sahibinin Ağustos 2024’te bir Poseidon Stealer paneline sahip olduğunu söylüyor.

Kaynak: G0NJXA

Özellikle, meşhur Poseidon Stealer Temmuz 2024’te satışa sunuldu ve bilinmeyen bir kaynağa satıldı. Kötü amaçlı yazılım, satışından bu yana büyük yük değişiklikleri görmedi.

Poseidon için Applescript kodu, Chrome, Brave, Edge, Vivaldi, Opera ve Firefox gibi krom tabanlı tarayıcılardan ve Metamask gibi cüzdanlardan özel uzatma verileri içeren tarayıcı verilerini toplayabildiğini gösterir.

Ayrıca özellikle Electrum, Coinomi, Exodus, Atomic, Wasabi, Ledger Live ve diğerleri gibi masaüstü uygulamaları için cüzdan klasörlerini hedefler.

Payday Loader, infosterers sunmak için elektron tabanlı bir uygulama olarak oluşturulan pencerelere özgü kötü niyetli uygulamadır.

Güvenlik analizi araçlarıyla ilgili ortak işlem adlarını kontrol eden ve herhangi bir tespit edilirse kendini sonlandıran bir sandbox karşıtı modülüne sahiptir.

G0NJXA kötü amaçlı yazılımları analiz etti ve bir Google takvim bağlantısından komut ve kontrol (C2) sunucu adresini almak için gizli bir işlev kullandığını keşfetti.

Kalıcının oluşturulması, her oturum açmada bir PowerShell komut dosyası çalıştırmayı içeren oldukça karmaşık bir süreçtir, rolü NTFS alternatif veri akışının (set.json: disk.vhd) içine gizlenmiş bir sanal sabit diske (VHD) erişmektir ve yeni monte edilmiş hacimden bir dosyayı yürütmektir.

“Yürütmeyi sağlamak için kısa bir gecikmeden sonra, komut dosyası VHD’yi çözer, yükün izlerini kaldırır” – G0NJXA

Araştırmacı, Payday Loader’ın kripto para birimi cüzdan verilerini bir C2’ye ekleyebilen bir NodeJS Stealer modülü içerdiğini söylüyor. Toplamda, 76 cüzdan ve masaüstü uygulamasından veri çalabilir.

G0NJXA’nın raporundaki bir diğer vurgu, Windows kötü amaçlı yazılım derlemeleri için kod imzalama sertifikalarının kullanılmasıdır. Araştırmacı, Dark Partners Tehdit Oyuncusu’nun muhtemelen sertifikaları satın aldığını söylüyor.

Şu anda, keşfedilen sertifikaların hiçbiri geçerli değildir ve kötü niyetli kampanyaya geçici bir durak koymaz.

Araştırmacı raporlarına, analiz edilen örnekler (Payday Loader ve Poseidon Stealer) için kapsamlı bir uzlaşma göstergesi listesini ve açılış sayfaları için yaklaşık 250 alan ekledi.

G0NJXA, siber suçlu çeteler arasında iyi bilinmektedir, çünkü araştırmacı crytpocurrence cüzdanlarını boşaltan tehdit aktörlerini izler. Özellikle bir çete, kurbanları çekmek için sosyal medya platformları üzerinde karmaşık sosyal mühendisliği içeren birden fazla kampanyadan sorumlu Crazy Evil.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.