Darcula Hizmet Olarak Kimlik Avı (PHAAS) platformu, dünya çapındaki hedeflere metin mesajları yoluyla gönderilen kötü amaçlı bağlantılarda 13 milyon tıklamadan 884.000 kredi kartı çaldı.

Siber soygun 2023 ve 2024 arasında yedi ay boyunca yapıldı, bu nedenle siber suç platformunun çalmaya yardımcı olduğu toplam miktarı yansıtmıyor.

Bu rakamlar, NRK, Bayerischer Rundfunk, Le Monde ve Norveç güvenlik firması Mnemonic’in 600 operatör (siber suç müşterileri) ve platformun ana yaratıcısı ve satıcısını belirleyen koordineli araştırmalardan geliyor.

Darcula’nın hızlı yükselişi

Darcula, 100’den fazla ülkede Android ve iPhone kullanıcılarını, iyi bilinen markaları taklit eden ve insanların hesap kimlik bilgilerini çalmayı amaçlayan 20.000 alan kullanan bir PHAAS platformudur.

Bu kimlik avı metinleri genellikle kimlik avı sitelerine bağlantılar içeren yol ücretli para cezaları veya paket nakliye bildirimleri gibi davranır.

Mart 2024’te yükselen tehdidi ilk vurgulayan Netcraft araştırmacıları, Darcula’nın saldırılarını daha etkili hale getiren SMS yerine RCS ve IMessage kullanma yeteneği ile benzer siber suç hizmetlerinden ayrıldığını belirtti.

Şubat 2025’te aynı araştırmacılar, Darcula’nın önemli bir evrim geçirdiğini, şimdi operatörlerin herhangi bir marka için kimlik avı kitlerini otomatik olarak oluşturmasına izin verirken, aynı zamanda yeni gizli özellikler, sanal kart dönüştürücüsüne kredi kartı ve basitleştirilmiş bir yönetici paneli uyguladığını bildirdi.

Nisan 2025’te Netcraft, Darcula’da üretken AI’nın tanıtımını gördü ve siber suçluların herhangi bir dilde ve herhangi bir konu için LLM araçları yardımıyla özel dolandırıcılık üretmesine izin verdi.

Kaynak: Anımsatıcı

Kapağı kaldırmak

Mnemonic’in kimlik avı altyapısının tersine çevrilmesini içeren soruşturması, Darcula operasyonunun omurgası olan ‘Magic Cat’ adlı güçlü bir kimlik avı araç setinin keşfedilmesine yol açtı.

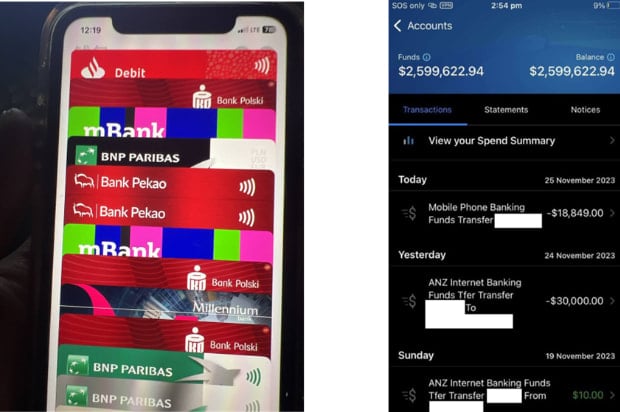

Araştırmacılar ayrıca Darcula operasyonu ile ilişkili telgraf grubuna sızdı, SIM çiftliklerinin, modemlerin fotoğraflarını ve dolandırıcılık tarafından finanse edilen cömert yaşam tarzlarının kanıtlarını ortaya çıkardılar.

OSINT çalışması ve pasif DNS analizi yoluyla, operasyonun dijital ayak izlerini bir Çinli bireye ve bir GitHub geliştirici hesabına izlediler.

NRK, bireyin Henan, Çin’den 24 yaşında ve Magic Cat’i yarattığına inanılan bir şirkete bağlı olduğunu iddia ediyor.

Firmanın sözcüsü basına Yucheng’in eski bir çalışan olduğunu söyledi ve sadece “web sitesi yaratma yazılımı” sattığını iddia ederek sahtekarlığa herhangi bir katılımı reddetti.

NRK, şirketin Magic Cat’in kimlik avı için kullanıldığını ve kapatacağını iddia ettiğini kabul etse de, yeni bir versiyonun yayınlandığını belirtiyor.

Ayrı bir yazıda NRK, dünya çapında kurbanlardan ödeme kartı bilgilerini çalmak için Darcula kullanan yaklaşık 600 bireysel dolandırıcıyı ortaya koyuyor ve dünya çapında 884.000 kart yakalandı.

Operatörler, NRK’nın bir yılı aşkın bir süredir izlediği kapalı telgraf grupları halinde düzenlenir, çoğu Çince iletişim kurduğunu ve toplu metin mesajları göndermek ve çalıntı kartları terminaller aracılığıyla işlemek için SIM çiftlikleri ve donanım kurulumlarını çalıştırdığını bulur.

https://www.youtube.com/watch?v=ezxtoksdcd8

NRK’nın raporu, hiyerarşide yüksek gibi görünen Taylandlı bir kullanıcı olan ‘x66/kris’ de dahil olmak üzere Darcula tarafından kolaylaştırılan çok yüksek hacimli kötü amaçlı trafiğe sahip operatörleri vurgulamaktadır.

Araştırmacılar ve araştırmacıların topladığı tüm bilgiler geçerli kolluk kuvvetleri ile paylaşıldı.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.