Haziran 2022 güncellemesinde tanıtılan Danabot kötü amaçlı yazılım operasyonunda bir güvenlik açığı, yakın tarihli bir kolluk eyleminde faaliyetlerinin tanımlanmasına, iddianamesine ve sökülmesine yol açtı.

Danabot, 2018-2025 yılları arasında bankacılık sahtekarlığı, kimlik bilgisi hırsızlığı, uzaktan erişim ve dağıtılmış hizmet reddi (DDOS) saldırıları için kullanılan bir hizmet olarak kötü amaçlı (MAAS) platformudur.

Zscaler’ın kırılganlığı keşfeden, ‘Danableed’ olarak adlandırılan tehdit araştırmacıları, bir hafıza sızıntısının kötü amaçlı yazılımların iç operasyonlarına ve arkasındaki insanlara derin bir zirve kazanmalarına izin verdiğini açıklıyor.

Siber suçlularda değerli zeka toplamak için kusurdan yararlanmak, ‘Endgame Operasyonu’ adlı uluslararası bir kolluk eyleminin Danabot altyapısını çevrimdışı almasını ve tehdit grubunun 16 üyesini gerektirmesini sağladı.

Danableed

Danableed Kusur, Haziran 2022’de yeni bir komut ve kontrol (C2) protokolü ekleyen 2380 veritabotu sürümü ile tanıtıldı.

Yeni protokolün mantığındaki bir zayıflık, C2 sunucusunun müşterilere verdiği yanıtları üreten, rastgele oluşturulan dolgu baytları içermesi gereken ancak bunlar için yeni tahsis edilen belleği başlatmayan mekanizmadaydı.

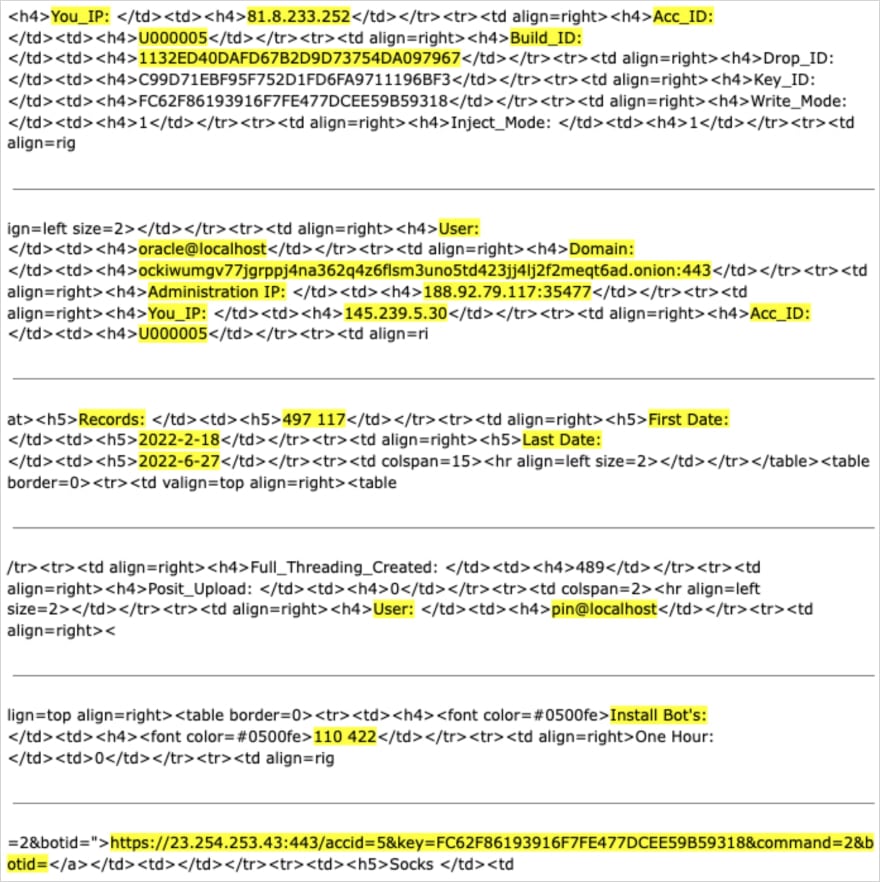

Zscaler araştırmacıları, bellek sızıntısı hatası nedeniyle sunucunun belleğinden artık veri parçaları içeren çok sayıda C2 yanıtını topladı ve analiz etti.

Bu pozlama, 2014 yılında keşfedilen ve her yerde bulunan OpenSSL yazılımını etkileyen kalpli problemle benzerdir.

Danableed’in bir sonucu olarak, zaman içinde araştırmacılara geniş bir özel veri yelpazesi:

- Tehdit Oyuncu Detayları (Kullanıcı Adları, IP Adresleri)

- Arka uç altyapısı (C2 Sunucu IPS/Alan adları)

- Mağdur Verileri (IP Adresleri, Kimlik Bilgileri, Sunmuş Bilgi)

- Kötü amaçlı yazılım değişimleri

- Özel şifreleme anahtarları

- SQL sorguları ve hata ayıklama günlükleri

- HTML ve Web Arayüz Snippets C2 gösterge panosundan

Üç yılı aşkın bir süredir Danabot, geliştiricileri veya müşterileri güvenlik araştırmacılarına maruz kaldıklarını fark etmeden uzlaşmış bir modda çalıştı.

Bu, yeterli veri toplandığında hedeflenen kolluk eylemine izin verdi.

Kaynak: Zscaler

Danabot’un Rusya’daki çekirdek ekibi sadece suçlanmış ve tutuklanmamış olsa da, kritik C2 sunucularının ele geçirilmesi, 650 alan ve kripto para biriminde yaklaşık 4.000.000 dolar şimdilik tehdidi etkili bir şekilde etkisiz hale getirdi.

Tehdit aktörlerinin gelecekte siber suç operasyonlarına dönmeye çalışmaları pek olası değildir, ancak bilgisayar korsanlarının topluluğundan azaltılmış güven onlar için önemli bir engel olacaktır.

Yama, karmaşık senaryolar, uzun saatler ve sonsuz yangın tatbikatları anlamına gelir. Artık değil.

Bu yeni kılavuzda Tines, modern BT kuruluşlarının otomasyonla nasıl dengelendiğini bozuyor. Daha hızlı yama, ek yükü azaltın ve stratejik çalışmaya odaklanın – karmaşık komut dosyaları gerekmez.