Teksas’ın Dallas şehri bu hafta, Mayıs ayında kendisini tüm BT sistemlerini kapatmaya zorlayan Royal fidye yazılımı saldırısının çalınan bir hesapla başladığını söyledi.

Royal, Nisan ayı başlarında çalıntı bir alan adı hizmet hesabını kullanarak Şehir ağına erişim sağladı ve 7 Nisan ile 4 Mayıs arasında ele geçirilen sistemlere erişimi sürdürdü.

Bu süre zarfında, şehir yetkilileri ve harici siber güvenlik uzmanları tarafından yürütülen sistem günlüğü veri analizine dayanarak 1.169 TB değerinde dosyayı başarıyla topladılar ve sızdırdılar.

Ekip ayrıca Cobalt Strike komuta ve kontrol işaretlerini şehrin sistemlerine bırakarak fidye yazılımı dağıtım aşamasını da hazırladı. Royal, 3 Mayıs sabah saat 2’de, sunucuları şifrelemek için yasal Microsoft yönetim araçlarını kullanarak fidye yazılımı yüklerini dağıtmaya başladı.

Saldırıyı tespit ettikten sonra Şehir, Royal’in ilerleyişini engellemek için yüksek öncelikli sunucuları çevrimdışına alarak saldırıyı hafifletme çabalarını başlattı. Eş zamanlı olarak iç ve dış siber güvenlik uzmanlarından oluşan ekiplerin yardımıyla hizmet restorasyon çalışmalarına başlandı.

Tüm sunucuların geri yüklenmesi süreci, finansal sunucunun yeniden canlandırıldığı 9 Mayıs’tan, saldırıdan etkilenen son sunucu olan atık yönetimi sunucusunun geri yüklendiği 13 Haziran’a kadar 5 haftadan biraz fazla sürdü.

Bu hafta yayınlanan bir otopside, “Şehir, TxOAG’a 26.212 Teksas sakininin ve toplam 30.253 kişinin kişisel bilgilerinin saldırı nedeniyle potansiyel olarak açığa çıktığını bildirdi.” dedi.

“OAG’nin web sitesi isimler, adresler, sosyal güvenlik bilgileri, sağlık bilgileri, sağlık sigortası bilgileri gibi kişisel bilgilerin ve bu tür diğer bilgilerin Royal tarafından ifşa edildiğini belirtti.”

Şu ana kadar Dallas Şehir Meclisi, fidye yazılımı saldırılarını onarma çalışmaları için 8,5 milyon dolarlık bir bütçe belirledi ve nihai maliyetler daha sonra paylaşılacak.

Dallas, yaklaşık 2,6 milyon nüfusuyla Amerika Birleşik Devletleri’nin dördüncü en büyük metropol alanı ve dokuzuncu en büyük şehridir.

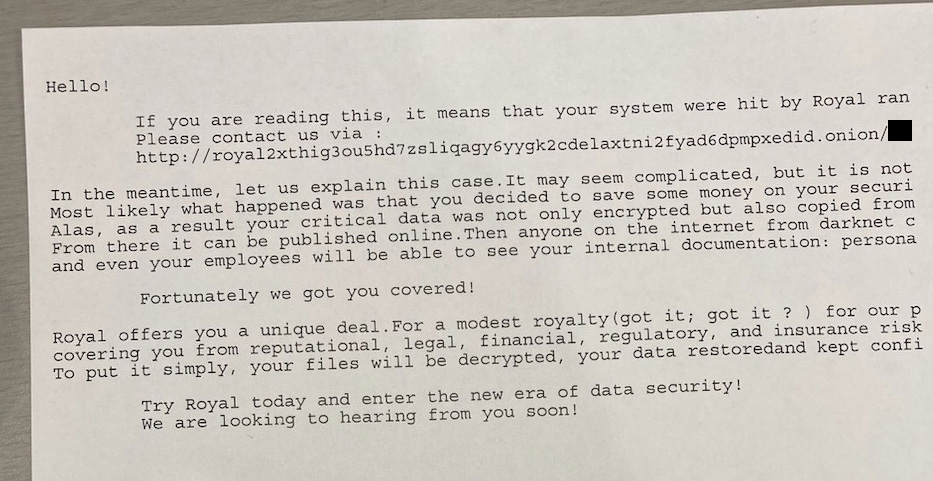

Ağ yazıcıları aracılığıyla gönderilen fidye notları

Yerel basında ilk olarak şehrin polis iletişim ve BT sistemlerinin şüpheli bir fidye yazılımı saldırısı nedeniyle 3 Mayıs Pazartesi sabahı kapatıldığı bildirildi.

“Çarşamba sabahı, Şehrin güvenlik izleme araçları, Güvenlik Operasyon Merkezimize (SOC), ortamımızda olası bir fidye yazılımı saldırısının başlatıldığını bildirdi. Ardından Şehir, bir dizi sunucunun fidye yazılımıyla ele geçirildiğini ve birçok işlevsel alanı etkilediğini doğruladı. Dallas Polis Departmanı Web Sitesi de dahil olmak üzere,” Dallas Şehri 3 Mayıs’ta yayınlanan bir açıklamada açıkladı.

“Şehir ekibi, tedarikçileriyle birlikte fidye yazılımının yayılmasını önlemek için fidye yazılımını izole etmek, fidye yazılımını virüslü sunuculardan kaldırmak ve şu anda etkilenen hizmetleri geri yüklemek için aktif olarak çalışıyor. Belediye Başkanı ve Belediye Meclisi olayla ilgili olarak bilgilendirildi. Şehrin Olay Müdahale Planı (IRP).”

Dallas Şehri ağındaki ağ yazıcıları, olay sabahı fidye notlarını yazdırmaya başladı ve notun bir resminin bizimle paylaşılmasının ardından BleepingComputer’ın saldırının arkasında Royal fidye yazılımı çetesinin olduğunu doğrulamasına olanak tanıdı.

Royal fidye yazılımı çetesinin, Conti siber suç çetesinin bir kolu olarak ortaya çıktığına ve Conti’nin operasyonlarını kapatmasının ardından ön plana çıktığına inanılıyor.

Ocak 2022’de piyasaya sürülmesinin ardından Royal, dikkat çekmemek için başlangıçta ALPHV/BlackCat gibi diğer fidye yazılımı operasyonlarındaki şifreleyicileri kullandı. Ancak daha sonra yıl boyunca saldırılarında kendi şifreleyicileri Zeon’u kullanmaya başladılar.

Fidye yazılımı operasyonu, 2022 yılının sonlarına doğru marka değişikliğine giderek “Royal” adını aldı ve işletmeleri hedef alan en aktif fidye yazılımı çetelerinden biri olarak ortaya çıktı.

Royal, hedeflerin ağlarını ihlal etmek için herkesin erişebildiği cihazlardaki güvenlik açıklarından yararlanmasıyla bilinmesine rağmen, kurumsal ağlara ilk erişim elde etmek için sıklıkla geri arama kimlik avı saldırılarına da başvuruyor.

Hedefler, abonelik yenilemesi olarak kamufle edilmiş e-postalara yerleştirilmiş telefon numaralarını aradığında, saldırganlar, kurbanları, tehdit aktörlerinin ağlarına erişmesini sağlayan uzaktan erişim yazılımını yüklemeleri için kandırmak amacıyla sosyal mühendislik kullanıyor.