Siber güvenlikte bilgi, tehditlere etkili ve proaktif bir şekilde yanıt verilmesini mümkün kılan şeydir. Bunu toplamanın en etkili yollarından biri kullanmaktır. tehdit istihbaratı platformları. Tehdit bağlamı ve zenginleştirme sağlayarak, analistlerin bilinçli kararlar almalarına olanak tanıyarak reaktif savunmadan proaktif tehdit avcılığına geçmelerine olanak tanır.

Tehdit İstihbaratı Platformları Nelerdir?

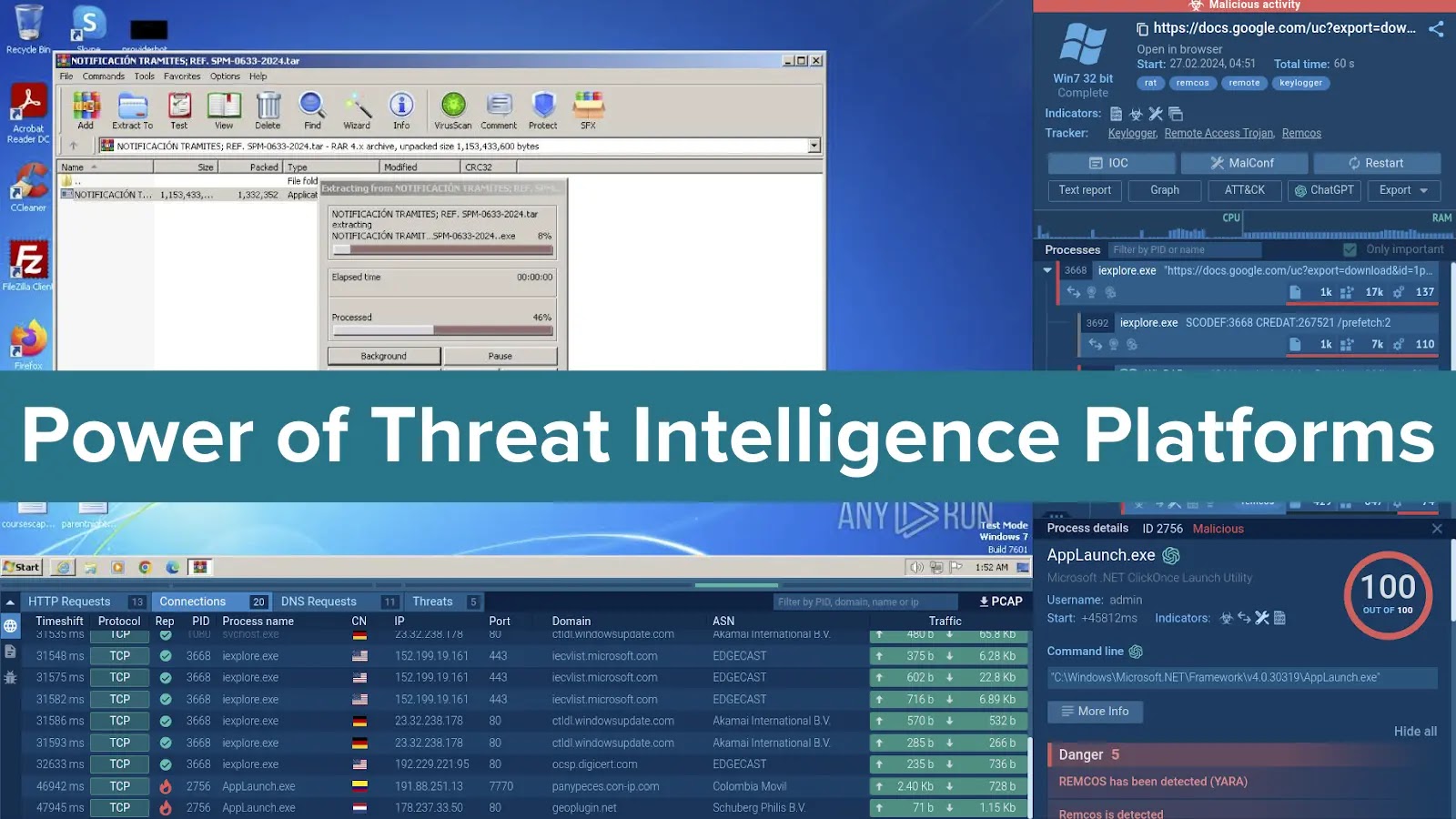

A tehdit istihbarat platformu (TIP), güvenlik araştırmacıları ve sektör işbirlikleri aracılığıyla elde edilen, yeni ve mevcut kötü amaçlı yazılımlar, güvenlik açıkları ve saldırgan taktikleri hakkında gerçek zamanlı güncellemeler sunan, aranabilir bir tehdit istihbaratı merkezidir. Bu bilgiler, tehdit istihbaratı beslemeleri, açık kaynak istihbaratı (OSINT), korumalı alanlar vb. dahil olmak üzere çeşitli kaynaklardan gelir.

İPUÇLARINDA mevcut olan bilgiler ağ göstergelerini (IP adresleri, etki alanı adları, URL’ler) ve kötü amaçlı yazılım verilerini (dosya karmaları ve adları, etki alanları, taktikler, teknikler ve prosedürler) kapsar.

Kötü amaçlı yazılım analizi sanal alan verilerinden yararlanan tehdit istihbaratı platformları (TIP’ler) için aranabilir öğeler, temel güvenlik ihlali göstergelerinin (IOC’ler) ötesine geçerek komut satırları, kayıt defteri etkinliği ve çalışan işlemler gibi ayrıntılı sistem bilgilerini içerir.

400.000’den fazla analist ANY.RUN’u kullanıyor, dünya çapında bir kötü amaçlı yazılım analiz sanal alanıdır. En önemli tehditlere ilişkin derinlemesine araştırmalar yürütmek ve davranışları hakkında ayrıntılı raporlar toplamak için topluluğa katılın.

İlk 50 İsteği Ücretsiz Alın.

Bir İPUCU’nun nasıl kullanılabileceğini göstermek için, olağandışı bir URL hakkında bir uyarı aldığınızı hayal edin. Bir İPUCU ile, bu URL ile ilişkili tehdit bilgilerini (tehdit düzeyi, onunla ilişkili kötü amaçlı yazılım ve hatta örnekleri gibi) almak için hızlı bir şekilde bir arama sorgusu çalıştırabilirsiniz. Bu kapsamlı görünüm, tehdidin daha fazla araştırılması, üst kademeye iletilmesi veya engellenmesi gibi bilinçli eylemler gerçekleştirmenize olanak tanır.

Tehdit İstihbaratı Platformlarının Değeri

1. Bilgilendirilmiş Önceliklendirme için Güvenlik Uyarılarını Bağlamsallaştırma

Tehdit İstihbaratı Platformları (TIP’ler), bağlamsal veriler sağlayarak ham güvenlik uyarılarını geliştirir. İPUÇLARI, uyarıları kötü amaçlı imzalar ve tehditlerle ilişkili yapılar ile zenginleştirerek analistlerin çalışmalarını en kritik konulara öncelik vermelerine ve odaklamalarına olanak tanır. Bir tehdidin ciddiyetini ve potansiyel etkisini kötü niyetli faaliyetlerine göre değerlendirebilir ve böylece araştırma sürelerini ve kaynaklarını optimize edebilirler.

2. Erken Tespit ve Azaltma için Proaktif Tehdit Avcılığının Etkinleştirilmesi

Gelişen siber tehditler karşısında reaktif güvenlikten proaktif güvenliğe geçiş hayati önem taşıyor. İPUÇLARI, proaktif tehdit avcılığı için araçlar sağlayarak analistlere yalnızca uyarılara tepki vermenin ötesine geçme gücü verir.

Örneğin, TIP’lerin gelişmiş arama yetenekleri, analistlerin potansiyel tehditleri belirlemek için belirli göstergeleri, kalıpları ve davranışları kullanarak çeşitli veri kaynaklarını sorgulamasına olanak tanır.

İPUÇLARI ayrıca ortaya çıkan tehditler, saldırgan taktikleri, teknikleri ve prosedürleri (TTP’ler) ve güvenlik açıkları hakkında yeni bilgiler içererek analistlerin potansiyel saldırıların önünde kalmasına ve bunları tahmin etmesine olanak tanır.

3. Bilgiye Dayalı Güvenlik Kararları İçin Daha Geniş Tehdit Ortamı Görünürlüğü Kazanmak

Bilgiye dayalı güvenlik kararları vermek için gelişen tehdit ortamına ilişkin kapsamlı bir anlayışa sahip olmak çok önemlidir. TIP’ler, çeşitli kaynaklardan gelen verileri toplayan merkezi bir merkez işlevi görür. Bu, analistlere tehdit ortamına ilişkin bütünsel bir bakış açısı sağlayarak, görünüşte farklı olaylar arasındaki bağlantıları ve kalıpları belirlemelerine olanak tanır.

Tehdit İstihbaratı Araması ile Gelişmiş Arama

Şimdi TIP’lerin nasıl çalıştığını ve gerçek dünya senaryolarında kullanılabileceğini görelim. Tehdit İstihbaratı Araması (TI Arama), ANY.RUN sandbox’ın milyonlarca etkileşimli kötü amaçlı yazılım analiz oturumundan (görevlerinden) oluşan kapsamlı veritabanından çıkarılan bilgilerle çalışan bir İPUCU’dur. Sonuç olarak, temel anahtar kelime aramalarının ötesine geçmenize ve kayıt defteri yolları ve Suricata kuralları dahil 30’dan fazla alanı kullanarak karmaşık sorgular oluşturmanıza olanak tanır. İşte bunlardan bazıları:

1. Joker Karakterler ve Birleşik İstekler

MITRE ATT&CK çerçevesi, saldırganın taktiklerini, tekniklerini ve prosedürlerini (TTP’ler) tanımlamak için standartlaştırılmış bir dil sağlar. TI Arama, tehdit istihbaratı verileriniz içerisinde belirli teknikleri veya teknik kombinasyonlarını aramanıza olanak tanıyarak MITRE ATT&CK’nin gücünden yararlanır.

Şu isteği gönderelim: MITRE:”^T108″ VE ThreatName:”remcos”.

Platform, Remcos’un yüz farklı örneğinin yanı sıra “T108” ile başlayan MITRE tekniklerinin kullanıldığı ilgili etkinlikleri de sunuyor.

Ağ ve kayıt defteri etkinliğini görüntülemek, kötü amaçlı yazılım yürütme sırasında başlatılan süreçleri incelemek ve değerli IOC’leri ve kapsamlı tehdit raporlarını toplamak için ANY.RUN sanal alanına giderek bu örneklerin her birini ayrıntılı olarak inceleyebiliriz.

2. Belirli Kayıt Defteri Anahtarlarını Arama

TI Arama, ters eğik çizgi içerenler dahil olmak üzere belirli kayıt defteri anahtarlarını aramanıza olanak tanır. Ancak sorgunuzda ters eğik çizgi karakterini iki katına çıkararak bu karakterden kurtulmak önemlidir.

Örnek: Kayıt Anahtarı:”HKEY_LOCAL_MACHINE\\Software\\Microsoft\\Windows\\CurrentVersion\\Run”

Bu istek, başlangıçta otomatik olarak çalışacak şekilde yapılandırılmış programların veya işlemlerin tüm örneklerini arar. Platform, arama kriterlerini karşılayan 400’ün üzerinde farklı etkinlik buluyor.

3. Dosya Karmalarını Keşfetmek

TI Arama, SHA256, SHA1 ve MD5 dahil olmak üzere çeşitli dosya karmalarını kullanarak kapsamlı arama yetenekleri sunar. Bu, bilinen kötü amaçlı dosya imzalarına dayalı olarak potansiyel tehditleri hızlı bir şekilde tanımlamanıza olanak tanır.

Örnek: SHA-256:”7c2cf95543435f55cf814477874ba460fc6efc39438c15fb5bf49ffeb4142c2e”

Bu sorgu, belirli SHA256 karma değerine sahip dosyanın platformda analiz edildiği tüm örnekleri arar. Sonuç, bu karmanın RisePro kötü amaçlı yazılımıyla ilişkili bir dosyaya ait olduğunu gösteriyor.

4. Belirli Süreç Yollarını Hedeflemek

Kayıt defteri anahtarlarına benzer şekilde, belirli bir işlem yolunun gözlemlendiği örnekleri arayabilirsiniz. Sorgunuzdan kaçmak için ters eğik çizgi karakterini iki katına çıkarmayı unutmayın.

Örnek: ImagePath:”C:\\Windows\\Microsoft.NET\\Framework64\\v4.0.30319\\csc.exe”

Bu sorgu, C# derleyicisinin yürütüldüğü örnekleri arar. Platform, sorguyla ilgili olayların ve dosyaların yanı sıra 13 görev döndürür.

5. IP Adreslerinden Yararlanmak

Son olarak, IP adreslerini arama sorgularınıza dahil edebilirsiniz. Bu, belirli uç noktaları araştırmanıza veya tehditlerle ilişkili potansiyel coğrafi eğilimleri belirlemenize olanak tanır.

Yukarıdaki ekran görüntüsündeki sorgu, söz konusu IP adresini içeren tüm olayları arar. Platform, bunu hızla kötü amaçlı olarak tanımlar, Asyncrat kötü amaçlı yazılımına bağlanır ve ilgili URL’leri, dosyaları, olayları ve görevleri sağlar.

ANY.RUN’u deneyin

Tehdit İstihbaratı Arama’nın gelişmiş arama seçeneklerini keşfedebilir ve kuruluşunuzun siber güvenlik duruşunu iyileştirme gücünden yararlanabilirsiniz. Hizmet denemesi talep edin ve yeteneklerini test etmek için 50 ücretsiz istek alın.