Dağınık örümcek bilgisayar korsanları, perakende, havayolu, ulaşım ve sigorta sektörlerindeki ABD şirketlerinde VMware ESXI hipervizörlerine saldırarak sanallaştırılmış ortamları agresif bir şekilde hedefliyor.

Google Tehdit İstihbarat Grubu’na (GITG) göre, saldırganlar güvenlik açığı istismarlarını içermeyen, ancak “olgun güvenlik programlarını bile atlamak için” mükemmel bir şekilde yürütülen sosyal mühendisliğe güvenen olağan taktiklerini kullanmaya devam ediyor.

Dağınık bir örümcek saldırısı

Araştırmacılar, çetenin BT yardım masasına yapılan bir çağrıda bir çalışanı taklit ederek bir saldırı başlattığını söylüyor. Tehdit oyuncunun amacı, temsilciyi çalışanın Active Directory şifresini değiştirmeye ikna etmek ve böylece başlangıç erişimi elde etmektir.

Bu, dağınık örümcek, alan adı veya VMware vSphere yöneticilerinin adları ve sanal ortam üzerinde idari izinler sağlayabilecek güvenlik grupları gibi yüksek değerli hedefler sağlayacak BT belgeleri için ağ cihazlarını taramasına olanak tanır.

Aynı zamanda, değerli ağ varlıklarına geçmek için yararlı olan hassas verileri tutabilen ayrıcalıklı erişim yönetimi (PAM) çözümleri için tararlar.

“Belirli, yüksek değerli bir yöneticinin adıyla donanmış, yardım masasına ek çağrılar yaparlar. Bu sefer ayrıcalıklı kullanıcıyı taklit ederler ve parola sıfırlama talep ederler ve ayrıcalıklı bir hesabın kontrolünü ele geçirmelerine izin verirler” – Google Tehdit İstihbarat Grubu

Bilgisayar korsanları daha sonra şirketin VMware VCSA) ‘ye erişim elde etmek için yollarına devam ediyor – VMware VSphere ortamlarının yönetilmesine izin veren sanal bir makine, ESXI hipervizörünü fiziksel bir sunucudaki tüm sanal makineleri yönetmek için içeren bir sanal makine.

Bu erişim seviyesi, ESXI ana bilgisayarlarında SSH bağlantılarını etkinleştirmelerine ve kök parolalarını sıfırlamalarına olanak tanır. Ayrıca, Active Directory için kritik NTDS.DIT veritabanını çıkarmak için sözde bir “disk-takma” saldırısı yürütürler.

Tehdit aktörleri bir Domain Denetleyici Sanal Makinesi’nden (VM) güç verdiğinde ve sanal diskini yalnızca kontrol ettikleri başka birleştirilmemiş VM’ye takmak için bir Disk-SWAP saldırısı meydana gelir. Hassas verileri kopyaladıktan sonra (örn. NTDS.DIT dosyası), etki alanı denetleyici makinesindeki işlemi ve gücü geri döndürürler.

Sanal altyapı hakkında kontrol seviyesinin dağılmış örümcek seviyesinin, yedek iş, snaphots ve depolardan silinen yedekleme makineleri de dahil olmak üzere mevcut her varlığı yönetmelerine izin verdiğini belirtmek önemlidir.

Saldırının son aşamasında dağınık örümcek, veri depolarında algılanan tüm VM dosyalarını şifrelemek için fidye yazılımı ikili dosyalarını teslim etmek ve dağıtmak için SSH erişiminden yararlanır.

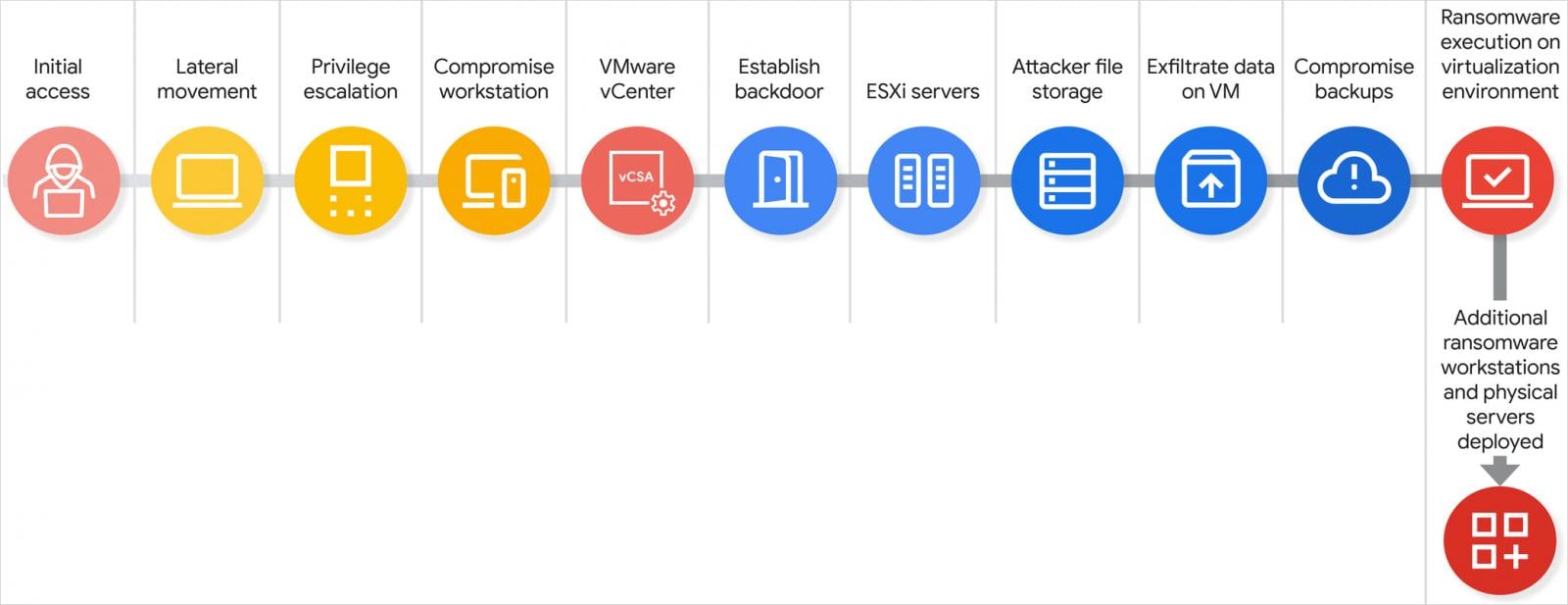

GTIG araştırmacıları, gözlemlerine dayanarak, dağınık bir örümcek saldırısının, bilgisayar korsanlarının düşük seviyeli erişimden hipervizör üzerinde tam kontrol almaya geçmesine izin veren beş farklı aşamaya sahip olduğunu söylüyor.

Kaynak: Google

Veri eksfiltrasyonu ve fidye yazılımı dağıtımına ilk erişimden tamamlanan dağınık bir örümcek saldırısı zinciri sadece birkaç saat içinde gerçekleşebilir.

Bir Google temsilcisi BleepingComputer’a verdiği demeçte, herhangi bir yazılım güvenlik açıkından yararlanmadan bile, tehdit oyuncusu “tüm sanallaştırılmış bir ortam üzerinde eşi görülmemiş bir kontrol seviyesi elde etmeyi başararak” birçok geleneksel muhafaza güvenlik kontrolünü atlamalarına izin veriyor.

ESXI hipervizörlerini hedeflemek yeni olmasa da (2023 MGM Resorts saldırısı gibi dağınık örümcek yüksek profilli ihlallerde görülüyor) GTIG, bu taktiği benimseyen ve sorunun büyümesini beklediklerini daha fazla fidye yazılım grubunu gördüklerini belirtiyor.

Bunun bir nedeni, rakiplerin VMware altyapısının kuruluşlar tarafından genellikle zayıf bir şekilde anlaşılmadığını ve sonuç olarak sağlam bir şekilde savunulmadığını fark etmiş olabilir.

Kuruluşların bu saldırılara karşı korunmasına yardımcı olmak için Google, dağınık bir örümcek saldırısının aşamalarını açıklayan, neden etkili olduğunu açıklayan ve bir şirketin daha önceki bir aşamada ihlali tespit etmek için alabileceği eylemler sağlayan teknik bir yazı yayınladı.

Önerilen önlemler üç ana sütunla özetlenebilir:

- VSphere’i ExecInstalledonly, VM şifrelemesi ve devre dışı SSH ile kilitleyin. ESXI’ya doğrudan reklam birleşiminden kaçının, yetim VM’leri silin ve katı MFA ve erişim politikalarını uygulayın. Yapılandırma sürüklenmesi için sürekli olarak izleyin.

- VPN, AD ve vCenter boyunca kimlik avına dayanıklı MFA kullanın. Tier 0 varlıklarını (DC’ler, yedeklemeler, PAM) izole edin ve bunları güvence altına aldıkları altyapı üzerinde barındırmaktan kaçının. AD bağımlılığını kırmak için ayrı bulut IDP’leri düşünün.

- Bir SIEM’deki günlükleri merkezileştirin ve yönetici grubu değişiklikleri, vCenter oturum açma ve SSH etkinleştirme gibi temel davranışlar konusunda uyarın. Değişmez, hava kaplı yedeklemeler kullanın ve hipervizör katman saldırılarına karşı iyileşme iyileşmesi.

Dağınık Örümcek (UNC3944, Octo Tempest, 0ktapus olarak da bilinir), sosyal mühendislik alanında, şirket çalışanlarını uygun kelime ve aksanı kullanarak taklit edebileceği bir seviyeye kadar finansal olarak motive olmuş bir tehdit grubudur.

Son zamanlarda büyük İngiltere perakende firmalarına, havayolu ve ulaşım kuruluşlarına ve sigorta şirketlerine yönelik saldırılarla faaliyetini artırdı.

İngiltere’nin Ulusal Suç Ajansı grubun dört şüpheli üyesini tutuklamasına rağmen, diğer kümelerden kaynaklanan kötü niyetli faaliyetler azalmadı.

İşinizi etkilemeden önce gerçek zamanlı olarak ortaya çıkan tehditleri içerir.

Bulut algılama ve yanıtının (CDR) güvenlik ekiplerine bu pratik, saçma rehberde ihtiyaç duydukları avantajı nasıl verdiğini öğrenin.