MooBot, Eylül 2019’da keşfedilen Mirai’nin bir çeşididir. Qihoo 360 Netlab ekibi tarafından. Moobot daha önce LILIN dijital video kaydediciler gibi cihazlara odaklandı ve Hikvision video gözetim ürünleri genişletmek botnet.

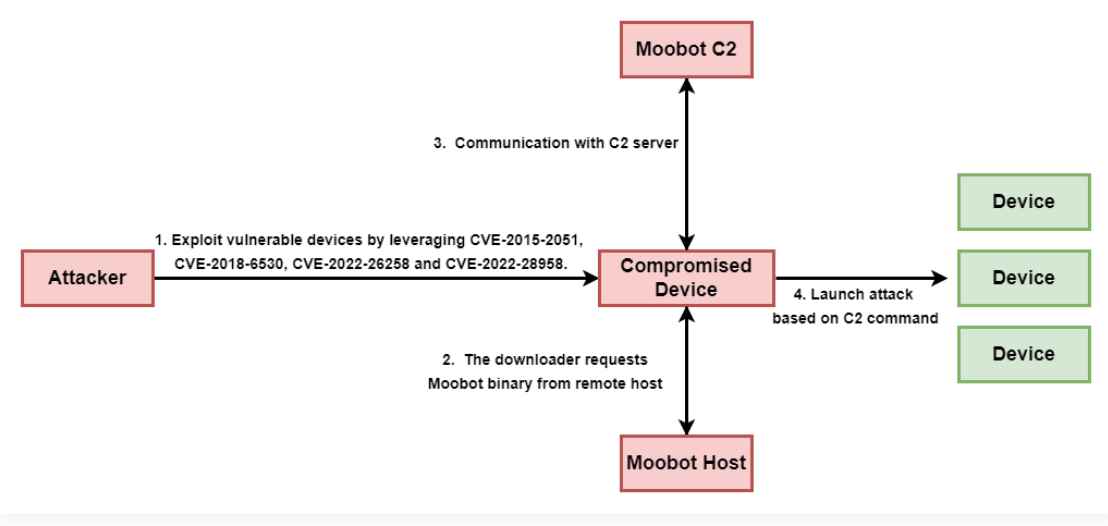

Geçtiğimiz Ağustos ayının başlarında, Palo Alto Networks Unit 42, bir dizi saldırıyı gözlemledi. D-Link cihazlarında dört adede kadar farklı güvenlik açığından yararlanın. Bunlar Düşük sömürü karmaşıklığına sahip kritik güvenlik açıkları.

çalışan

- CVE-2015-2051 ( CVSS puanı: 10.0): Komut yürütme güvenlik açığı ‘GetDeviceSettings’ HNAP arayüzünde.

- CVE-2018-6530 ( CVSS puanı: 9.8) – SOAP arayüzündeki bir parametre aracılığıyla uzaktan işletim sistemi komutu yerleştirme güvenlik açığı.

- CVE-2022-26258 ( CVSS puanı: 9.8): içindeki parametre aracılığıyla uzaktan komut yürütme güvenlik açığı ‘lan.asp’.

- CVE-2022-28958 ( CVSS puanı: 9.8): içindeki parametre aracılığıyla uzaktan kod yürütme güvenlik açığı ‘shareport.php’.

Bu güvenlik kusurları aşağıdaki D-Link cihazlarını etkiler:

- DIR-65L

- DIR-645

- DIR816L

- DIR-820L

- DIR-860L

- DIR-868L

- DIR-880L

Saldırı ve IOC’ler

Yukarıdaki güvenlik açıklarından herhangi birinin başarılı bir şekilde kullanılması, uzaktan komuta veya kod yürütülmesine yol açar ve MooBot yükünün uzak bir sunucudan kurtarılmasına izin verin. O andan itibaren cihaz, komut ve kontrol sunucusundan (C2) gelen talimatların yürütülmesini bekleyecektir, örneğin, dağıtılmış hizmet reddi (DDoS) saldırıları.

Araştırma ekibi bir dizi yayınladı. IOC’ler. Rağmen kullanılan birkaç güvenlik açığı birkaç yıl önce keşfedildi ve hepsi D-Link tarafından düzeltildi, hala birçok savunmasız cihaz var. Etkilenen D-Link cihazlarının kullanıcılarının, olası tehditleri azaltmak için üreticinin resmi web sitesinde bulunan güvenlik güncellemelerini ve yamaları uygulamaları önerilir.

Bilgi güvenliği uzmanı, şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışmaktadır.

Risk ve kontrol süreci, güvenlik denetim desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.