Popüler D-Link DAP-X1860 WiFi 6 menzil genişletici, DoS (hizmet reddi) saldırılarına ve uzaktan komut enjeksiyonuna izin veren bir güvenlik açığına karşı hassastır.

Ürün şu anda D-Link’in sitesinde mevcut olarak listeleniyor ve Amazon’da binlerce incelemesi var, bu nedenle tüketiciler arasında popüler bir seçim.

CVE-2023-45208 olarak takip edilen güvenlik açığını keşfeden Alman araştırmacılardan oluşan bir ekip (RedTeam), D-Link’i birden çok kez uyarma girişimlerine rağmen satıcının sessiz kaldığını ve herhangi bir düzeltme yayınlanmadığını bildirdi.

Güvenlik açığı ayrıntıları

Sorun, D-Link DAP-X1860’ın ağ tarama işlevselliğinde, özellikle de adında tek bir onay işareti (‘) içeren SSID’lerin ayrıştırılamaması ve bunun bir komut sonlandırıcı olarak yanlış yorumlanmasında yatmaktadır.

Teknik olarak sorun, libcgifunc.so kütüphanesindeki, yürütme için bir sistem komutu içeren ‘parsing_xml_stasurvey’ işlevinden kaynaklanıyor.

Ancak ürünün SSID temizliğinin eksikliği göz önüne alındığında, bir saldırgan bu özelliği kötü niyetli amaçlarla kolayca kötüye kullanabilir.

Genişleticinin menzilindeki bir saldırgan, bir Wi-Fi ağı kurabilir ve onu hedefin aşina olduğu bir şeye benzer şekilde aldatıcı bir şekilde adlandırabilir, ancak adın içine örneğin ‘Olaf’ın Ağı’ gibi bir onay işareti ekleyebilir.

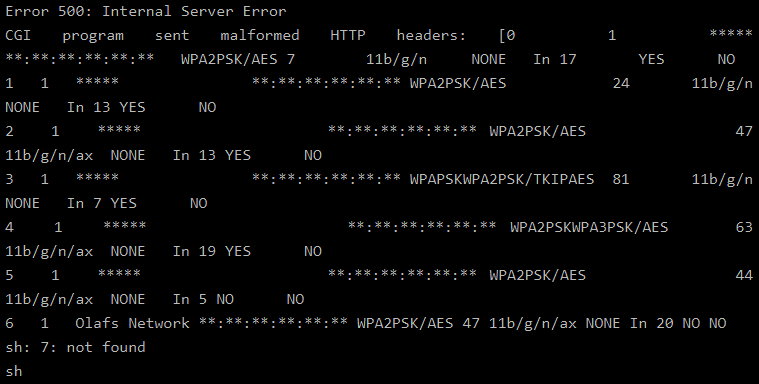

Cihaz bu SSID’ye bağlanmayı denediğinde “Hata 500: Dahili Sunucu Hatası” üretecek ve normal şekilde çalışamayacaktır.

Saldırgan SSID’ye “Test’ && uname -a &&” gibi “&&” ile ayrılmış bir kabuk komutu içeren ikinci bir bölüm eklerse, genişletici kurulum/ağ taraması sonrasında ‘uname -a’ komutunu yürütmek üzere kandırılacaktır. .

Harici tehdit aktörleri tarafından enjekte edilen komutlar da dahil olmak üzere genişleticideki tüm işlemler, kök ayrıcalıklarıyla çalıştırılır ve potansiyel olarak saldırganların genişleticiye bağlı diğer cihazları incelemesine ve ağlarına daha fazla sızmasına olanak tanır.

Saldırının en zor ön koşulu, hedef cihazda ağ taramasının zorunlu kılınmasıdır ancak bu, kimlik doğrulama saldırısı gerçekleştirilerek mümkündür.

Kolayca bulunabilen çeşitli yazılım araçları, genişleticiye ölüm paketleri oluşturabilir ve gönderebilir, bu da genişleticinin ana ağ bağlantısının kesilmesine neden olur ve hedefi bir ağ taraması yapmaya zorlar.

RedTeam araştırmacıları kusuru Mayıs 2023’te keşfettiler ve bunu D-Link’e bildirdiler, ancak birçok takibe rağmen hiçbir yanıt alınamadı.

Bu, D-Link DAP-X1860’ın hala saldırılara karşı savunmasız olduğu ve nispeten basit yararlanma mekanizmasının durumu riskli hale getirdiği anlamına geliyor.

DAP-X1860 genişletici sahiplerinin, manuel ağ taramalarını sınırlamaları, ani bağlantı kesintilerine şüpheyle yaklaşmaları ve genişleticiyi aktif olarak kullanılmadığında kapatmaları önerilir.

Ayrıca IoT cihazlarını ve menzil genişleticilerini, kişisel verileri veya iş verilerini tutan hassas cihazlardan izole edilmiş ayrı bir ağa yerleştirmeyi düşünün.