D-Link Ağa Bağlı Depolama cihazlarında, aralarında DNS-340L, DNS-320L, DNS-327L ve DNS-325'in de bulunduğu D-Link NAS cihazlarını etkileyen yeni bir komut ekleme güvenlik açığı ve bir arka kapı hesabı keşfedildi.

Bu durum, bu cihazların nas_sharing.cgi dosyasında bulunmaktadır ve komut enjeksiyon güvenlik açığı (CVE-2024-3273) sistem parametresinde bulunmaktadır.

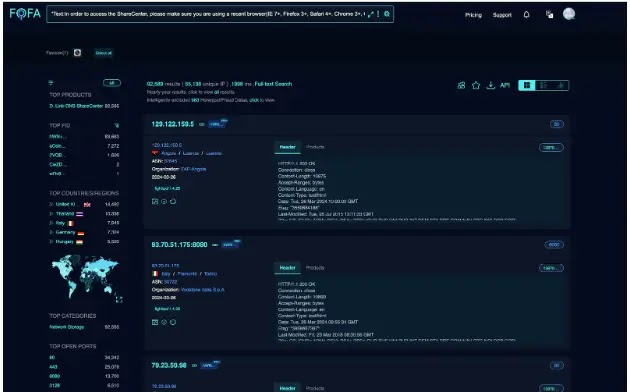

Nitekim bu güvenlik açıkları internet üzerinden açığa çıkan 92.000'den fazla D-Link NAS cihazını etkiliyor.

Ancak bu güvenlik açıklarına yönelik yamalar D-Link tarafından yayınlandı ve kullanıcıların en kısa sürede yama yapmaları tavsiye ediliyor.

Güvenlik Açığı Ayrıntıları

Paylaşılan raporlara göre, bu güvenlik açıklarının kötüye kullanılması halinde, bir tehdit aktörünün etkilenen cihazda keyfi komut yürütmesine ve hassas bilgilere erişim sağlamasına olanak tanınabilecek.

Trustifi'nin Gelişmiş tehdit koruması, en geniş yelpazedeki karmaşık saldırıları, kullanıcının posta kutusuna ulaşmadan önce önler. Gelişmiş Yapay Zeka Destekli E-posta Koruması ile Trustifi Ücretsiz Tehdit Taramasını deneyin.

Ücretsiz Tehdit Taraması Çalıştırın

Ayrıca bir tehdit aktörü, komut parametresi aracılığıyla bir komut belirterek potansiyel olarak sistem yapılandırmasında değişiklik yapabilir veya hizmet reddi gerçekleştirebilir.

Nas_sharing.cgi, kullanıcı adı ve parolanın açığa çıkması yoluyla arka kapı olarak kullanılabilecek sabit kodlu bir hesaba sahip bir CGI (Ortak Ağ Geçidi Arayüzü) betiğidir.

Parametre isteği bir kullanıcı adı (user=messagebus) ve boş bir parola (passwd=) içerdiğinden kullanımı çok basittir. Bu, tehdit aktörlerinin uygun bir kimlik doğrulaması olmadan yetkisiz erişim sağlamasına neden olabilir.

Ayrıca komut enjeksiyonu, kodlandığında bir komut haline gelen base64 kodlu bir değer taşıyan Sistem parametresi aracılığıyla gerçekleştirilebilir.

Sömürü

Bir tehdit aktörü, bu güvenlik açığından yararlanmak için /cgi-bin/nas_sharing'i hedefleyen kötü amaçlı bir HTTP isteği oluşturabilir.cgi uç noktası.

Bu HTTP isteğinin sonuçta ortaya çıkan yanıtı, istekte gönderilen kodu çözülmüş sistem parametre değerini içerir.

Etkilenen Ürünler

- DNS-320L Sürüm 1.11, Sürüm 1.03.0904.2013, Sürüm 1.01.0702.2013

- DNS-325 Sürüm 1.01

- DNS-327L Sürüm 1.09, Sürüm 1.00.0409.2013

- DNS-340L Sürüm 1.08

Bu güvenlik açıklarının tehdit aktörleri tarafından istismar edilmesini önlemek amacıyla bu ürünlerin kullanıcılarının en son sürümlere yükseltmeleri önerilir.

Is Your Network Under Attack? - Read CISO’s Guide to Avoiding the Next Breach - Download Free Guide