D-Link EXO AX4800 (DIR-X4860) yönlendirici, HNAP bağlantı noktasına erişimi olan saldırganların cihazı tamamen ele geçirmesine yol açabilecek, kimliği doğrulanmamış uzaktan komut yürütmeye karşı savunmasızdır.

D-Link DIR-X4860 yönlendirici, 4800 Mbps’ye kadar hızlara sahip, verimliliği artıran ve paraziti azaltan OFDMA, MU-MIMO ve BSS Renklendirme gibi gelişmiş özelliklere sahip, yüksek performanslı bir Wi-Fi 6 yönlendiricisidir.

Cihaz özellikle Kanada’da popüler ve D-Link’in web sitesine göre küresel pazarda satılıyor ve satıcı tarafından hala aktif olarak destekleniyor.

Bugün, SSD Güvenli Açıklama araştırmacı ekibi, en son donanım yazılımı sürümü olan DIRX4860A1_FWV1.04B03’ü çalıştıran DIR-X4860 cihazlarında, kimlik doğrulamasız uzaktan komut yürütmeye (RCE) olanak tanıyan kusurlar keşfettiklerini duyurdu.

SSD’nin açıklamasında “DIR-X4860’taki güvenlik açıkları, HNAP bağlantı noktasına erişebilen, kimlik doğrulaması yapılmamış uzak saldırganların yükseltilmiş ayrıcalıklar elde etmesine ve komutları root olarak çalıştırmasına olanak tanıyor” ifadeleri yer alıyor.

“Kimlik doğrulama bypass’ını komut yürütmeyle birleştirerek cihazın güvenliği tamamen tehlikeye girebilir.”

D-Link DIR-X4860 yönlendiricideki Ev Ağı Yönetim Protokolü (HNAP) bağlantı noktasına erişim çoğu durumda nispeten basittir, çünkü genellikle yönlendiricinin uzaktan yönetim arayüzü aracılığıyla erişilebilen HTTP (bağlantı noktası 80) veya HTTPS (bağlantı noktası 443)’tir.

Sömürü süreci

SSD analistleri, keşfettikleri sorunlara yönelik adım adım yararlanma talimatlarını paylaşarak, bir kavram kanıtını (PoC) artık kamuya açık hale getirdi.

Saldırı, yönlendiricinin yönetim arayüzüne, “Kullanıcı adı” olarak ayarlanmış ‘PrivateLogin’ adlı bir parametre ve “Yönetici” kullanıcı adını içeren özel hazırlanmış bir HNAP oturum açma isteğiyle başlar.

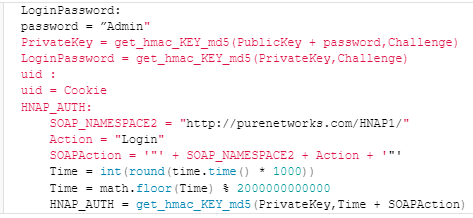

Yönlendirici bir sorgulama, bir çerez ve bir ortak anahtarla yanıt verir ve bu değerler, “Yönetici” hesabı için geçerli bir oturum açma parolası oluşturmak için kullanılır.

HNAP_AUTH başlığını ve oluşturulan Oturum Açma Parolasını içeren bir takip oturum açma isteği, esasen kimlik doğrulamayı atlayarak hedef cihaza gönderilir.

Kaynak: SSD Güvenli Açıklama

Kimlik doğrulamalı erişimle saldırgan, özel hazırlanmış bir istek aracılığıyla ‘SetVirtualServerSettings’ işlevindeki komut ekleme güvenlik açığından yararlanır.

Güvenlik açığı bulunan ‘SetVirtualServerSettings’ işlevi, ‘LocalIPAddress’ parametresini uygun şekilde temizlemeden işliyor ve enjekte edilen komutun yönlendiricinin işletim sistemi bağlamında yürütülmesine olanak tanıyor.

SSD, son 30 gün içinde bulgularını yönlendirici üreticisiyle paylaşmak için üç kez D-Link ile iletişime geçtiğini, ancak onları bilgilendirmeye yönelik tüm girişimlerin başarısız olduğunu ve kusurların şu anda düzeltilmediğini söyledi.

BleepingComputer da ilgili bir taleple D-Link’e ulaştı ve biz hâlâ yorum bekliyoruz.

Bir güvenlik ürün yazılımı güncellemesi sunulana kadar, DIR-X4860 kullanıcılarının istismarı önlemek için cihazın uzaktan erişim yönetimi arayüzünü devre dışı bırakması gerekir.