Kullanım ömrünün sonuna gelmiş 60.000’den fazla D-Link ağına bağlı depolama cihazı, kamuya açık bir istismarla komut ekleme güvenlik açığına karşı savunmasızdır.

CVE-2024-10914 olarak izlenen kusurun kritik önem derecesi 9,2’dir ve name parametresinin yeterince temizlenmediği ‘cgi_user_add’ komutunda mevcuttur.

Kimliği doğrulanmamış bir saldırgan, cihazlara özel hazırlanmış HTTP GET istekleri göndererek rastgele kabuk komutları enjekte etmek için bu durumdan yararlanabilir.

Kusur, küçük işletmeler tarafından yaygın olarak kullanılan D-Link ağa bağlı depolama (NAS) cihazlarının birden fazla modelini etkiliyor:

- DNS-320 Sürüm 1.00

- DNS-320LW Sürüm 1.01.0914.2012

- DNS-325 Sürüm 1.01, Sürüm 1.02

- DNS-340L Sürüm 1.08

Güvenlik araştırmacısı Netsecfish, istismar ayrıntıları sağlayan teknik bir yazıda, güvenlik açığından yararlanmanın “ad parametresine kötü amaçlı giriş içeren, NAS cihazına hazırlanmış bir HTTP GET isteği” gönderilmesini gerektirdiğini söylüyor.

curl "http://[Target-IP]/cgi-bin/account_mgr.cgi cmd=cgi_user_add&name=%27;

Araştırmacı, “Bu curl isteği, enjekte edilen kabuk komutunu içeren bir ad parametresiyle cgi_user_add komutunu tetikleyen bir URL oluşturuyor” diye açıklıyor.

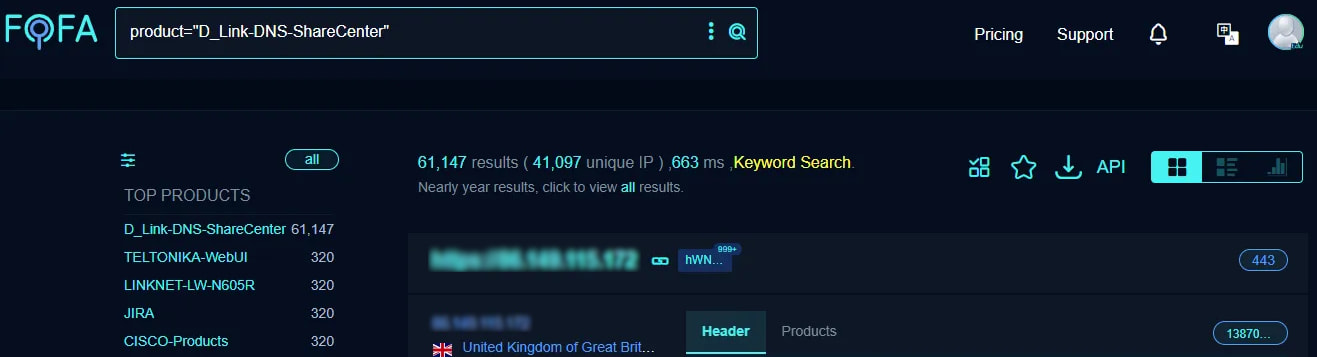

Netsecfish’in FOFA platformunda gerçekleştirdiği bir arama, CVE-2024-10914’e karşı savunmasız D-Link cihazları için 41.097 benzersiz IP adresinde 61.147 sonuç döndürdü.

Kaynak: Netsecfish

Bugün yayınlanan bir güvenlik bülteninde D-Link, CVE-2024-10914 için bir düzeltme gelmediğini doğruladı ve satıcı, kullanıcılara güvenlik açığı bulunan ürünleri kullanımdan kaldırmalarını tavsiye etti.

Şu anda bu mümkün değilse, kullanıcılar en azından onları halka açık internetten izole etmeli veya daha sıkı erişim koşulları altına almalıdır.

Aynı araştırmacı, bu yılın nisan ayında, CVE-2024-3273 olarak takip edilen ve çoğunlukla en son kusurla aynı D-Link NAS modellerini etkileyen, keyfi bir komut enjeksiyonu ve sabit kodlanmış arka kapı kusurunu keşfetti.

O zamanlar FOFA internet taramaları 92.589 sonuç döndürüyordu.

O zamanki duruma yanıt veren bir D-Link sözcüsü, BleepingComputer’a, ağ firmasının artık NAS cihazları üretmediğini ve etkilenen ürünlerin EoL’ye ulaştığını ve güvenlik güncellemeleri almayacağını söyledi.