İlişkili tehdit aktörleri Cyclops fidye yazılımı virüs bulaşmış ana bilgisayarlardan hassas verileri yakalamak için tasarlanmış bir bilgi hırsızı kötü amaçlı yazılım sunduğu gözlemlenmiştir.

“Bunun arkasındaki tehdit aktörü [ransomware-as-a-service] Uptycs yeni bir raporda “forumlarda teklifini tanıtıyor” dedi. “Orada, kötü amaçlı yazılımını kullanarak kötü niyetli faaliyetlerde bulunanlardan kar payı talep ediyor.”

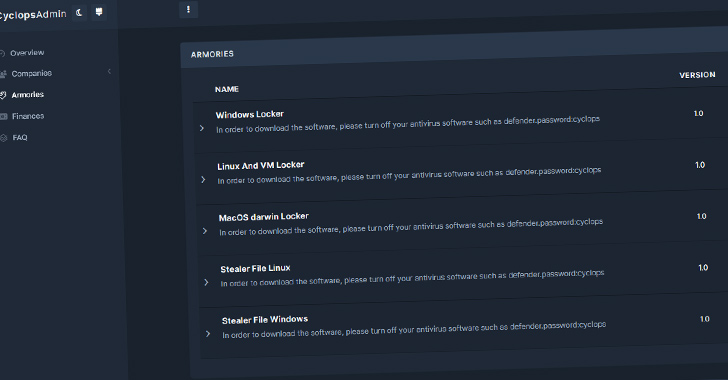

Cyclops fidye yazılımı, Windows, macOS ve Linux dahil olmak üzere tüm büyük masaüstü işletim sistemlerini hedeflemesiyle dikkat çekiyor. Ayrıca, şifrelemeye müdahale edebilecek olası işlemleri sonlandırmak için tasarlanmıştır.

Cyclops fidye yazılımının macOS ve Linux sürümleri Golang dilinde yazılmıştır. Fidye yazılımı ayrıca asimetrik ve simetrik şifrelemenin bir karışımı olan karmaşık bir şifreleme şeması kullanır.

Go tabanlı hırsız, işletim sistemi bilgileri, bilgisayar adı, işlem sayısı ve belirli uzantılarla eşleşen ilgi çekici dosyalar gibi ayrıntıları yakalayarak Windows ve Linux sistemlerini hedeflemek için tasarlanmıştır.

.TXT, .DOC, .XLS, .PDF, .JPEG, .JPG ve .PNG dosyalarından oluşan toplanan veriler daha sonra uzak bir sunucuya yüklenir. Hırsız bileşenine bir müşteri tarafından bir yönetici panelinden erişilebilir.

Gelişme, SonicWall’ın siber suç ekosisteminin daha ölümcül bir tehdide dönüşmesiyle web tarayıcılarından, VPN’lerden, yüklü uygulamalardan ve kripto para cüzdanlarından bilgi sifonlamak için Dot Net Stealer adlı yeni bir bilgi hırsızı türünü ayrıntılı olarak açıklamasıyla geldi.

SonicWall, “Bu yetenekler, saldırganların kurbanın sistemlerinden, kurbanlara büyük mali kayıplar verebilecek büyük mali dolandırıcılıklara yol açabilecek değerli bilgiler elde etmelerini sağlıyor” dedi.