Cisco Industrial Network Director (IND), özellikle yüksek güvenlik standartlarına ihtiyaç duyan ortamlarda endüstriyel ağları yönetmek için önemli bir araçtır. Bu, özellikle üst düzey veri korumasına ihtiyaç duyulan durumlarda geçerlidir. Son zamanlarda, IND’de yetkili saldırganların rasgele işletim sistemi yönergeleri eklemesine veya hassas verilere erişmesine izin verebilecek iki güvenlik açığı bulundu. Bu güvenlik açıklarının ikisi de oldukça yakın zamanda keşfedildi. Cisco, yazılım güncellemeleri yayınlayarak bunları ele almıştır; yine de, işletmelerin risklerin farkında olması ve uygun önlemleri alması kritik öneme sahiptir.

CVE-2023-20036 olarak da bilinen Komut Enjeksiyon Güvenlik Açığı

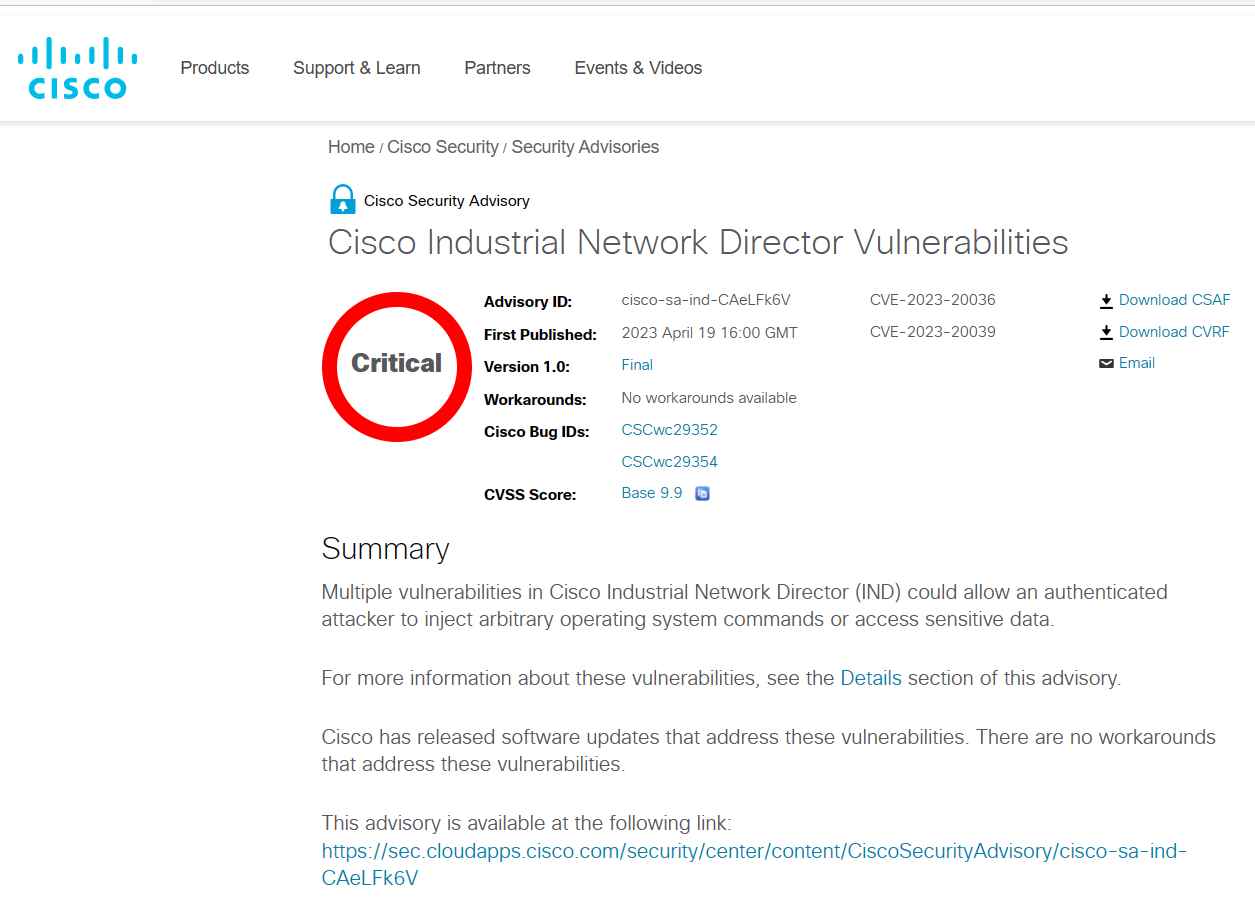

Cisco Endüstriyel Ağ Direktörü Komut Enjeksiyon Güvenlik Açığı, CVSS ölçeğinde 9,9 puana sahiptir ve bu, onu iki güvenlik açığından daha ciddi hale getirir. Yetkili, uzaktaki bir saldırgan, Cisco IND’nin çevrimiçi kullanıcı arabiriminde (UI) bulunan bir güvenlik açığından yararlanarak, etkilenen bir cihazın temel işletim sistemi üzerinde yönetici yetenekleriyle rasgele komutlar yürütebilir.

Cihaz Paketinin yüklenmesi sırasında yeterli giriş doğrulamasının olmaması, CVE-2023-20036 sorununun temel nedenidir. Saldırganların bu güvenlik açığından yararlanabilmesi için öncelikle yükleme işlemi sırasında gönderilen isteği değiştirmesi gerekir. İstismar başarılı olursa, saldırgana NT AUTHORITYSYSTEM kapasitesiyle güvenliği ihlal edilmiş cihazın işletim sistemi üzerinde rasgele komutlar çalıştırma yeteneği verir.

CVE-2023-20039 olarak da bilinen Dosya İzinlerinde Güvenlik Açığı

Cisco IND içindeki dosyalara ilişkin izinler, CVSS puanı 5.5 olan ikinci güvenlik açığının konusudur. Uygulama veri dizinine verilen yetersiz varsayılan dosya izinleri nedeniyle, bu güvenlik açığı, uygulama verilerine erişmek için zaten kimliği doğrulanmış yerel bir saldırgan tarafından kullanılabilir. Başarılı olan bir istismar, bir saldırganın uygulama veri dizininde bulunan dosyaları görmesine izin vererek hassas bilgilere erişmesini sağlayabilir. Bu, daha sonra diğer güvenlik kusurlarının kullanılmasına yol açabilir.

Cisco, bu güvenlik açıklarının her ikisini de ele alan yazılım güncellemeleri yayınladı ve kuruluşların sistemlerini yazılımın ilk düzeltilmiş sürümü olan IND sürüm 1.11.3’e veya sonraki bir sürümüne yükseltmeleri önemle tavsiye edilir. Bu güvenlik açıkları için bilinen bir çözüm bulunmadığından, kullanıcıların yazılım güncellemelerini kullanıma sunulur sunulmaz yüklemeleri çok önemlidir.

Cisco’daki Ürün Güvenliği Olaylarına Müdahale Ekibi (PSIRT), bu belgenin yazıldığı tarihte, bu danışma belgesinde ayrıntıları verilen herhangi bir kamu duyurusunun veya güvenlik açıklarının kötü amaçlı olarak kullanıldığının farkında değildir.

Şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışan bilgi güvenliği uzmanı.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.