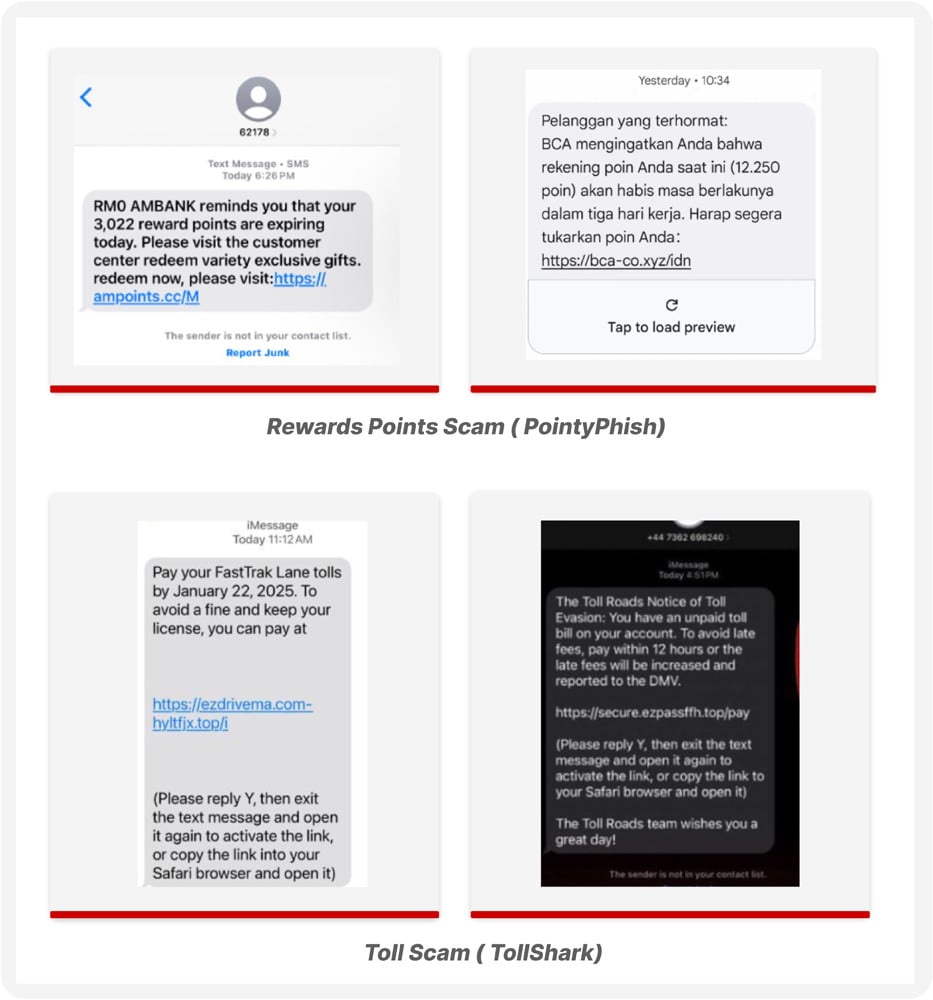

CTM360, iki SMS tabanlı kimlik avı kampanyasında dikkate değer bir artış gözlemledi: Pointyphish (Ödül Dolandırıcıları) ve Tollshark (Ücretli Ödeme Dolandırıcılığı).

Pointyphish, müşterileri ödeme detaylarını çalan hileli sitelere kandırmak için sona erme puanı talep ederek, aciliyet üzerinde avlanarak 3.000’den fazla alan ve kimlik avı sitesine bağlıdır.

Benzer şekilde, Tollshark 2.000’den fazla alan ve kimlik avı sitesini içeriyor ve şüphesiz bireylerden gelen hassas bilgileri yakalamak için ödenmemiş geçiş korkularından yararlanıyor.

CTM360, birden fazla ülkede bu kimlik avı sahalarından binlerce binlerce kişi tespit etti, bu da bunun sadece yerelleştirilmiş bir sorun olmadığını gösteriyor – koordineli, küresel bir çaba. Bu saldırıların yaygın doğası, hassas finansal verileri çalmak amacıyla bireyleri ölçekte hedeflemek için açık bir niyet göstermektedir.

Etki geniş kapsamlı, sadece bir bölgeyi değil, dünya çapında çeşitli markaların binlerce müşterisini etkiliyor.

Bu kampanyaların merkezinde, hizmet olarak güçlü bir kimlik avı (PHAAS) platformu olan Darcula Suite var. React ve Docker üzerine inşa edilen Darcula, siber suçluların 10 dakikadan kısa bir sürede kimlik avı sitelerini başlatmasını sağlar.

Çok kanallı SMS teslimatını (iMessage ve RC’ler dahil) destekleyerek web sitelerinin tespit edilmesini zorlaştırır ve küresel olarak ölçeklendirilmesini kolaylaştırır.

İki farklı kampanya, bir ortak taktik

- Pointyphish – Bankacılık, havayolu ve perakende mağaza müşterileri için süresi dolma ödül puanları hakkında sahte SMS uyarıları göndererek tam kredi/banka kartı detaylarını çalan kimlik avı sayfalarına yol açar.

- Tollshark – Yol Ücretli Yetkili Olarak Pozlar, Ödenmemiş Faturalar ve Para Cezaları Uyarısı. Mağdurlar, kişisel ve finansal verileri toplayan sahte ödeme sayfalarına yönlendirilir.

Her iki saldırı da yapıda basittir: SMS dağıtımı ile başlarlar, aciliyet yaratırlar, güvenilir bir markayı taklit ederler ve müşterileri ödeme ayrıntılarını bırakmaya yönlendirirler.

CTM360, devam eden PlayPraetor kampanyasının çok daha büyük bir kısmını belirledi.

Belirli bir bankacılık saldırısına bağlı 6.000’den fazla URL ile başlayan şey, artık birden fazla kötü amaçlı yazılım varyantında 16.000’den fazla taksit alanına dönüştü. Bu araştırma devam ediyor, önümüzdeki günlerde daha fazla keşif bekleniyor.

Raporu okuyun

Nasıl Çalışır – Adım adım

CTM360’ın tehdit analistleri, CTM360 aldatmaca navigatörü kullanarak tüm saldırı yaşam döngüsünü haritaladı ve her adımı ayrıntılı olarak analiz etti.

- SMS Dağıtım:

Mesajlar aciliyet yaratır, bir ücret ödenmemiş veya puanların süresi dolmak üzere.

- Sahte açılış sayfaları:

Mağdurlar gerçek markaları taklit eden kimlik avı sitelerine yönlendirilir.

- Nişan ve Yem:

Mağdurlardan cezalardan kaçınmak için puanları kullanmaları veya ücret ödemeleri istenir.

- Veri toplama:

Kişisel veriler doğrulama kisvesi altında toplanır.

- Ödeme Veri Hırsızlığı:

Mağdurlar anında kaydedilen kart bilgisine girmeye kandırılır.

İçinde Flora: Phaas’a bir bakış

Darcula sadece bir kimlik avı kiti değil, dolandırıcılık için tam bir Phaas platformu. Bu kampanyaları izlerken CTM360, Darcula Suite’i yöneten saldırganlar tarafından kullanılan açıkta kalan bir yönetici panelini ortaya çıkardı.

Bu, bu kimlik avı işlemlerinin nasıl çalıştırıldığına dair nadir bir pencere sunar:

- Merkezi Kampanya Yönetimi: Paralel kampanyalar çalıştıran birden fazla saldırgan hesabı.

- Canlı Kurban Günlüğü: IP adresleri, cihaz bilgileri, kullanıcı aracıları ve form verileri gerçek zamanlı olarak yakalanır.

- Abonelik tabanlı erişim: Saldırganlar hesap tabanlı kontrollere sahip katmanlı bir modelde çalışırlar.

- SMS Yapılandırma Araçları: Hedef bölgeleri ve mesaj şablonlarını yönetmek için yerleşik araçlar.

Tam Pointyphish & Tollshark raporunu okuyun

Kampanyalara daha derin bir bakış için. Dolandırıcıların nasıl yapılandırıldığına ve küresel ölçekte çalıştığına dair ekran görüntüleri, alan örnekleri ve bilgiler dahil, raporun tamamını okuyun https://www.ctm360.com/reports/pointyphish-tollshark.

CTM360 tarafından sponsorlu ve yazılmıştır.