CRYSTALRAY olarak bilinen yeni bir tehdit aktörü, yeni taktikler ve istismarlarla hedefleme kapsamını önemli ölçüde genişletti ve şu anda kimlik bilgileri çalınan ve kripto madencileri konuşlandırılan 1.500’den fazla kurban bulunuyor.

Bu durum, tehdit aktörünü Şubat ayından bu yana takip eden Sysdig araştırmacıları tarafından bildirildi. Araştırmacılar, ilk olarak ihlal edilen ağlarda yatay olarak yayılmak için SSH-Snake açık kaynaklı solucanını kullandıklarını bildirmişlerdi.

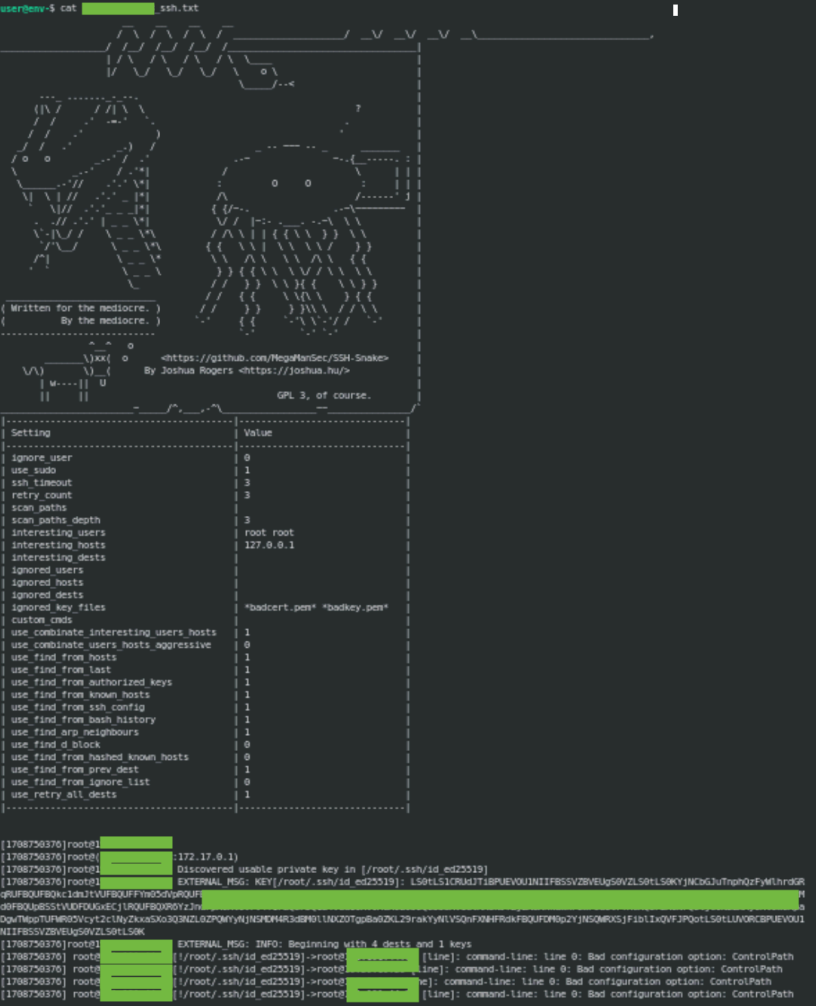

SSH-snake, saldırıya uğramış sunuculardaki SSH özel anahtarlarını çalan ve bunları kullanarak diğer sunuculara yatay olarak hareket eden ve ihlal edilen sistemlere ek yükler bırakan açık kaynaklı bir solucandır.

Sysdig, daha önce SSH-Snake saldırılarından etkilenen yaklaşık 100 CRYSTALRAY kurbanını tespit etmiş ve ağ haritalama aracının özel anahtarları çalma ve gizli yanal ağ hareketini kolaylaştırma yeteneklerini vurgulamıştı.

Daha sert ısırmak

Sysdig, bu saldırıların arkasındaki tehdit unsurunun artık CRYSTALRAY olarak takip edildiğini ve operasyonlarını önemli ölçüde genişlettiğini, 1.500 kurbana ulaştığını bildirdi.

Sysdig’in raporunda, “Ekibin son gözlemleri, CRYSTALRAY’in operasyonlarının 1.500’den fazla kurbana 10 kat arttığını ve artık toplu tarama, çok sayıda güvenlik açığından yararlanma ve birden fazla OSS güvenlik aracı kullanarak arka kapılar yerleştirmeyi içerdiğini gösteriyor” ifadeleri yer alıyor.

“CRYSTALRAY’in motivasyonları kimlik bilgilerini toplamak ve satmak, kripto madencileri dağıtmak ve kurban ortamlarında kalıcılığı sürdürmektir. Tehdit aktörünün kullandığı bazı OSS araçları arasında zmap, asn, httpx, nucleus, platypus ve SSH-Snake yer almaktadır.”

Kaynak: Sysdig

Sysdig, CRYSTALRAY’in Sliver istismar sonrası araç setini kullanan hedeflere iletilen değiştirilmiş kavram kanıtı (PoC) istismarlarını kullandığını ve bunun açık kaynaklı araçların kötüye kullanılmasına dair başka bir örnek olduğunu söylüyor.

Saldırganlar, istismarları başlatmadan önce çekirdekler aracılığıyla keşfedilen kusurları doğrulamak için kapsamlı kontroller yürütüyorlar.

CRYSTALRAY’in mevcut operasyonlarında hedef aldığı güvenlik açıkları şunlardır:

- CVE-2022-44877: Denetim Web Panelinde (CWP) keyfi komut yürütme hatası

- CVE-2021-3129: Ignition’ı (Laravel) etkileyen keyfi kod yürütme hatası.

- CVE-2019-18394: Ignite Realtime Openfire’da sunucu tarafı istek sahteciliği (SSRF) güvenlik açığı

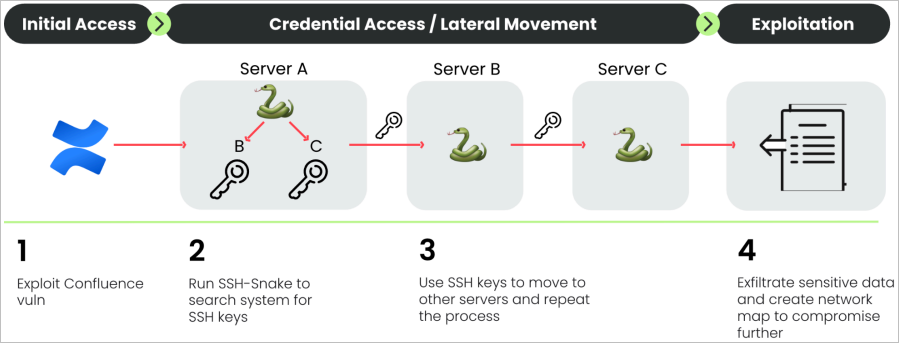

Sysdig, 1.800 IP’ye yönelik girişimlerden ortaya çıkan gözlemlenen istismar kalıplarına dayanarak Atlassian Confluence ürünlerinin de hedef alınmasının muhtemel olduğunu söylüyor; bunların üçte biri ABD’de bulunuyor

CRYSTALRAY, ihlal edilen sistemlerdeki birden fazla ters kabuk oturumunu yönetmek için Platypus web tabanlı yöneticisini kullanır. Aynı zamanda, SSH-Snake, tehlikeye atılmış ağlar üzerinden yayılmanın sağlandığı birincil araç olmaya devam etmektedir.

Kaynak: Sysdig

SSH anahtarları alındıktan sonra, SSH-Snake solucanı bunları yeni sistemlere giriş yapmak, kendini kopyalamak ve işlemi yeni ana bilgisayarlarda tekrarlamak için kullanır.

SSH-Snake sadece enfeksiyonu yaymakla kalmıyor, aynı zamanda yakalanan anahtarları ve bash geçmişlerini CRYSTALRAY’in komuta ve kontrol (C2) sunucusuna göndererek daha fazla saldırı esnekliği için seçenekler sunuyor.

Kaynak: Sysdig

Çalınan verilerin paraya çevrilmesi

CRYSTALRAY, süreci otomatikleştiren betikler kullanarak yapılandırma dosyalarında ve ortam değişkenlerinde saklanan kimlik bilgilerini çalmayı hedefliyor.

Tehdit aktörleri, bulut hizmetleri, e-posta platformları veya diğer SaaS araçları için çalınan kimlik bilgilerini karanlık web veya Telegram’da iyi bir kar elde etmek amacıyla satabilirler.

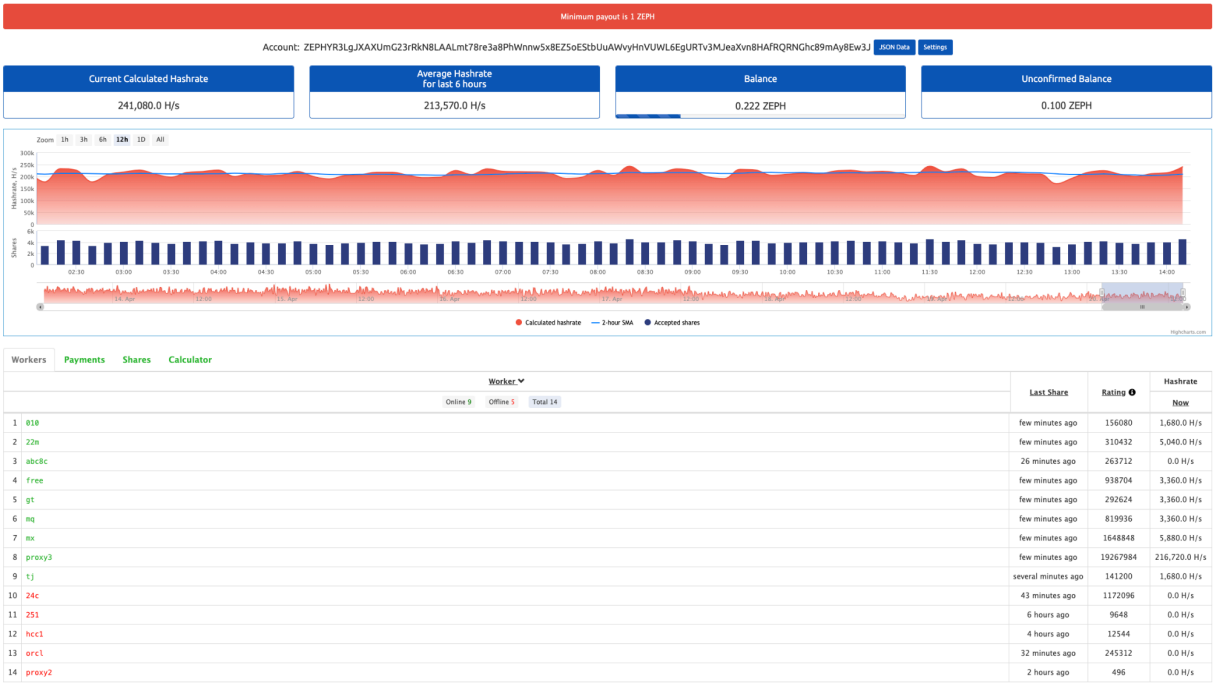

Ayrıca CRYSTALRAY, ihlal edilen sistemlere kripto madencileri konuşlandırarak, ana bilgisayarın işlem gücünü ele geçirerek gelir elde ediyor ve bir komut dosyası, karı maksimize etmek için mevcut tüm kripto madencilerini öldürüyor.

Kaynak: Sysdig

Sysdig, bazı maden işçilerini belirli bir havuza bağladı ve ayda yaklaşık 200 dolar kazandıklarını keşfetti.

Ancak CRYSTALRAY, nisan ayından itibaren yeni bir konfigürasyona geçti ve bu da mevcut gelirinin belirlenmesini imkânsız hale getirdi.

CRYSTALRAY tehdidi büyüdükçe, en iyi azaltma stratejisi, ortaya çıktıkça güvenlik açıklarını gidermek için zamanında güvenlik güncellemeleri yoluyla saldırı yüzeyini en aza indirmektir.