Şu ana kadar CryptoChameleon kimlik avı dolandırıcılığı 100’den fazla kurbanı başarıyla ele geçirdi ve birçoğu hala aktif.

Lookout çok yönlü bir keşif keşfetti kimlik avı kampanyasıMobil cihazlar aracılığıyla kripto para platformları ve Federal İletişim Komisyonu (FCC) için meşru giriş sayfalarını taklit eden, “CryptoChameleon” olarak adlandırılan .

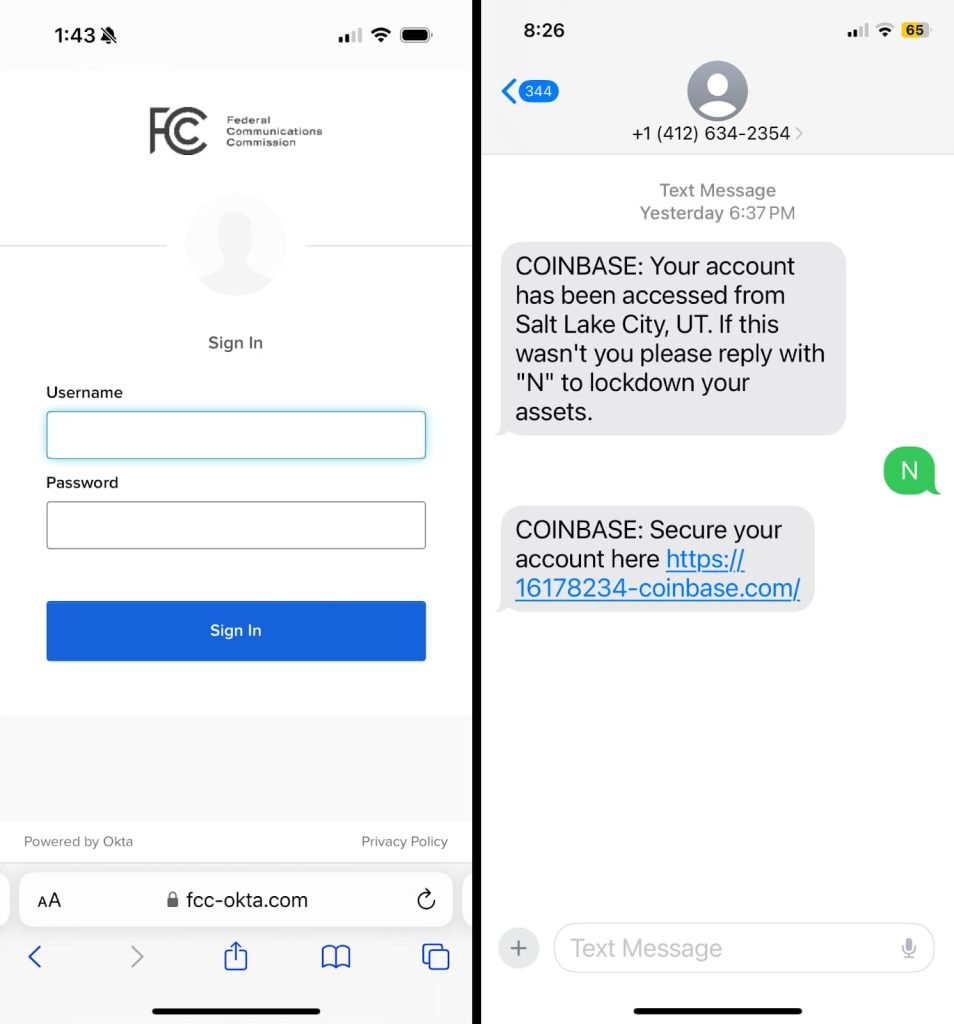

Kit, mağdurları kullanıcı adları, şifreler, şifre sıfırlama URL’leri ve fotoğraflı kimlikler dahil olmak üzere esas olarak ABD merkezli kullanıcıları hedef alan hassas bilgileri paylaşmaları için kandırmak amacıyla SSO sayfalarının karbon kopyalarını ve e-posta, SMS ve ses yoluyla kimlik avı kullanıyor.

Araştırmacılar şüpheli yeni bir alan adı kaydı olan fcc-oktacom’u bulduklarında şüpheli kimlik avı kitini tespit etti. Kimlik avı kiti kripto para platformlarını ve SSO hizmetlerini hedefler ve çeşitli şirket markalarını taklit edebilir; Coinbase en sık hedeflenen hizmettir. Araştırmacılar, kiti kullanan diğer web sitelerini belirlediler; çoğu C2 olarak resmi-servercom alt alanını kullanıyordu.

Lookout’un haberine göre saldırı Blog yazısı100’den fazla kurbanı başarılı bir şekilde kimlik avına tabi tuttu ve birçoğu hala aktif. Kitteki önemli dosyalar arasında C2 sunucu URL’si, istemci tarafı mantığı ve stil sayfaları bulunur. Siber suçlular çoğu site için RetnNet barındırma kullanıyor.

Mağdurların ilk önce hCaptcha’yı kullanarak bir captcha’yı tamamlamaları gerekiyor; bu, otomatik analiz araçlarının siteyi tanımlamasını engelliyor ve site için bir güvenilirlik duygusu yaratıyor. Tamamlandığında, FCC’nin resmi giriş sayfasını taklit eden bir giriş sayfası Okta Kurbanların kimlik bilgilerini girip oturum açma veya MFA jetonunu bekledikleri sayfa başlatılır.

Saldırgan bu sayfayı bir yönetim konsolu aracılığıyla izler ve kurbanın bilgilerinin nereye gönderileceğini seçebilir. Gerçek zamanlı olarak kurbanın kimlik bilgilerini kullanarak giriş yapmaya ve MFA hizmetinden istenen bilgilere göre kurbanı uygun sayfaya yönlendirmeye çalışıyorlar.

Kimlik avı sayfası, kurbanın telefon numarası sağlanarak ve 6 veya 7 haneli kod arasından seçim yapılarak özelleştirilebilir. Kimlik avı kiti, çeşitli şirket markalarını taklit ederek kripto para platformlarını ve SSO hizmetlerini hedef alıyor; Coinbase en sık hedeflenen hizmet.

Ek olarak, kurbanlar telefon çağrıları, e-postalar ve kısa mesajlar yoluyla kandırılırken, kimlik avı e-postaları da meşru mesajlar olarak gizleniyor. kripto para platformları veya FCC’nin kötü amaçlı bağlantılar içermesi, SMS mesajlarının ise meşru bildirimlere benzemesi.

Ayrıca Sesli kimlik avı, mağdurları telefonda gizli bilgileri ifşa etmeleri için kandırmak amacıyla temsilcilerin kimliğine bürünmeyi içerir. Çoğu meşru kurban verisi iOS ve Android cihazlardan geldi; bu da saldırının öncelikli olarak mobil cihazları hedef aldığını gösteriyor.

Araştırmacılar bundan şüpheleniyor Dağınık Örümcek Scattered Spire aynı zamanda Okta’nın kimliğine büründüğü, şirketadı-okta.com’u kullanarak alan adlarını kaydettiği ve homoglif değişimini yaptığı için bu saldırının arkasında olabilir. Ancak kimlik avı kiti önemli ölçüde farklı yeteneklere ve C2 altyapısına sahiptir.

CryptoChameleon, birden fazla cihazı hedef alan, orijinal giriş sayfalarını taklit eden ve algılama araçlarını atlamak ve web sitelerinin meşruiyetini artırarak meşru olanlardan ayırt edilmelerini zorlaştırmak için hCaptcha gibi gelişmiş teknikleri kullanan benzersiz bir kimlik avı kampanyasıdır.

Araştırmacılar kullanıcıların dikkatli olmasını öneriyor istenmeyen mesajlar, mesajların kaynağını doğrulayın ve hassas bilgileri çevrimiçi paylaşmaktan kaçının. Ayrıca, kullanıcıların güçlü, benzersiz şifreler kullanması ve çevrimiçi güvenliğe yönelik en yeni kimlik avı taktikleri ve en iyi uygulamalar hakkında bilgi sahibi olması gerekir.

Uzman Görüşü

Bilgi almak için şu adrese ulaştık: Jason SorokoScottsdale, Arizona merkezli kapsamlı sertifika yaşam döngüsü yönetimi (CLM) sağlayıcısı Sectigo’nun Üründen Sorumlu Kıdemli Başkan Yardımcısı, geleneksel oturum açma ve paroladan geçişin önemini vurguladı ve Çalışanlara siber güvenlik eğitimi ve sosyal mühendislik sağlamak.

“Ne sahte giriş ekranlarının kullanımı ne de benzer alan adlarının kullanılması yeni bir şey değil, ancak bu tekniklerin her biri kullanıcı adı ve şifre bilgilerinin toplanmasında etkilidir. Güvenlik ekiplerinin yapması gereken, kullanıcı adı ve şifre kimlik doğrulamasından uzaklaşmak. Eğer bu mümkün değilse, sosyal mühendislik temel eğitimine geri dönmek zorundayız.”

“Bize belirli özelliklere sahip e-postalardaki ekleri açmamamız öğretildi, ancak insanlara kimlik bilgilerini girdikleri web sitelerinin alanlarını incelemeleri de öğretilmelidir. İdeal olarak, bu şekilde elde edilebilecek zayıf kimlik doğrulama biçimlerinden uzak durmalıyız,” diye tavsiyede bulundu Jason.

İLGİLİ KONULAR

- EvilProxy Kimlik Avı Kiti 100’den Fazla Firmayı Ele Geçirdi, MFA’yı Atladı

- Rus Bilgisayar Korsanları Kimlik Avı Saldırılarında Telekopye Araç Kitini Kullanıyor

- NPM Typosquatting, Meşru Paket aracılığıyla r77 Rootkit’i Dağıtıyor

- Storm-1283, Kötü Amaçlı OAuth Uygulamalarıyla 927 Bin Kimlik Avı E-postası Gönderdi

- Telekopye Araç Seti, Pazar Yeri Kullanıcılarını Dolandırmak İçin Telegram Botu Olarak Kullanılıyor