CrushFTP kurumsal paketindeki kritik bir uzaktan kod yürütme güvenlik açığı için, kimlik doğrulaması yapılmamış saldırganların sunucudaki dosyalara erişmesine, kod yürütmesine ve düz metin parolaları elde etmesine olanak tanıyan bir kavram kanıtlama açığı genel olarak yayımlandı.

Güvenlik açığı, Ağustos 2023’te Converge güvenlik araştırmacıları tarafından CVE-2023-43177 olarak takip edilerek keşfedildi ve bu araştırmacılar durumu sorumlu bir şekilde satıcıya bildirdi. Geliştiriciler CrushFTP 10.5.2 sürümünde bir gecede bir düzeltme yayınladı.

Bugün Converge, CVE-2023-43177 kusuruna yönelik bir kavram kanıtlama istismarı yayınladı; bu, CrushFTP kullanıcılarının güvenlik güncellemelerini mümkün olan en kısa sürede yüklemesini kritik hale getiriyor.

CrushFTP’yi Kullanmak

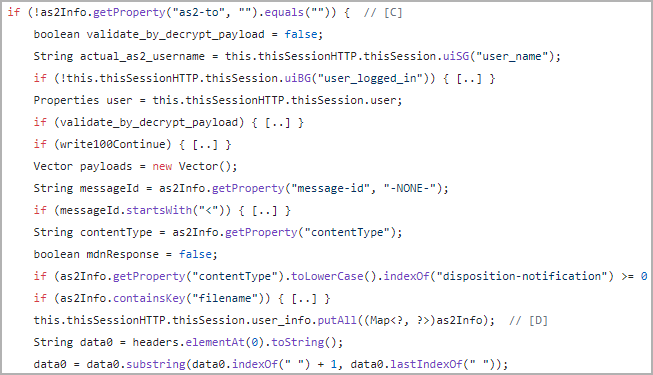

CrushFTP istismarı, kimliği doğrulanmamış bir toplu atama güvenlik açığı aracılığıyla gerçekleştirilir ve kullanıcı oturumu özelliklerini kontrol etmek için AS2 başlık ayrıştırmasından yararlanılır.

Bu, saldırganların dosyaları okumasına ve silmesine olanak tanıyarak potansiyel olarak tam sistem kontrolüne ve kök düzeyinde uzaktan kod yürütülmesine olanak tanır.

Saldırganlar, günlük izleri bırakan web başlıklarını kullanarak belirli bağlantı noktalarındaki (80, 443, 8080, 9090) CrushFTP hizmetine yükler gönderebilir.

Daha sonra saldırganlar, Java’nın ‘putAll()’ işlevini kullanarak oturum verilerinin üzerine yazarak ‘yöneticilerin’ taklit edilmesini sağlar ve gizliliği korumak için gerektiği gibi dosyaları değiştirmek için ‘drain_log()’ işlevinden yararlanır.

Sonunda saldırganlar ‘oturumlardan’ yararlanabilirler. Yönetici hesaplarına ait canlı kullanıcı oturumlarını ele geçirmek ve esasen ayrıcalıklı yükseltme elde etmek için programın kurulum klasöründeki obj’ dosyasını kullanın.

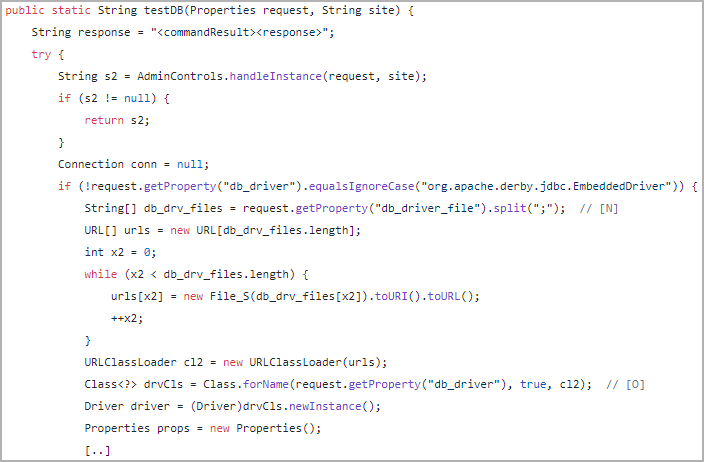

Yönetici erişimini sağlayan saldırgan, yönetici panelinin SQL sürücüsü yükleme ve veritabanı yapılandırma testini (testDB) işlemesindeki kusurlardan yararlanarak rastgele Java kodu çalıştırabilir.

Converge, aşağıda gösterildiği gibi kullanımdaki PoC istismarının videosunun bir gösterimini yayınladı.

Binlerce savunmasız cihaz

Converge’ın raporuna göre, halka açık yaklaşık 10.000 CrushFTP örneği var ve kurumsal güvenlik duvarlarının arkasında muhtemelen çok daha fazlası var. Savunmasız örneklerin sayısı belirlenmemiş olsa da saldırı yüzeyi oldukça büyük.

CrushFTP gibi dosya aktarım ürünleri, veri hırsızlığı saldırıları gerçekleştirmek için MOVEit Transfer, GoAnywhere MFT ve Accelion FTA gibi yazılımlardaki sıfır gün güvenlik açıklarından yararlanmasıyla bilinen Clop başta olmak üzere fidye yazılımı aktörleri için özellikle caziptir.

Ne yazık ki araştırmacılar, yamaları uygulamanın bile CrushFTP uç noktalarını olası tüm tehditlere karşı korumadığını ortaya çıkardı.

“Converge’ın tehdit istihbaratı, güvenlik yamasının tersine mühendislikten geçirildiğini ve düşmanların kavramların kanıtlarını geliştirdiğini gösteriyor. Bu nedenle, yakında istismar edilmesi muhtemel.” – Yakınsama

Riski etkili bir şekilde azaltmak için aşağıdaki adımların izlenmesi önerilir:

- CrushFTP’yi en son sürüme güncelleyin.

- Otomatik güvenlik yaması güncellemelerini etkinleştirin.

- Şifre algoritmasını Argon olarak değiştirin.

- Yetkisiz kullanıcıları denetleyin ve son şifre değişikliklerini kontrol edin.

- Gelişmiş güvenlik için yeni Sınırlı Sunucu modunu etkinleştirin.

CrushFTP güvenliğini artırmak için uygulanabilecek ek önlemler şunları içerir:

- CrushFTP için sınırlı ayrıcalıklı bir işletim sistemi hizmet hesabı kullanma.

- Herkese açık sunucular için Nginx veya Apache’yi ters proxy olarak dağıtma.

- CrushFTP trafiğini güvenilir IP aralıkları ve ana bilgisayarlarla sınırlamak için güvenlik duvarı kurallarını ayarlama.

CVE-2023-43177’nin kamuya açıklanmış yararlanma ayrıntılarının bilgisayar korsanları tarafından fırsatçı saldırılarda kullanılması muhtemel olduğundan, bu güvenlik önlemlerinin mümkün olan en kısa sürede uygulanması hayati önem taşımaktadır.