Crushftp, müşterileri kimliği doğrulanmamış bir HTTP (ler) port erişim güvenlik açığı konusunda uyardı ve sunucularını derhal yamaya çağırdı.

Şirketin Cuma günü (BleepingComputer tarafından görüldüğü) müşterilere gönderilen bir e -postada da açıklandığı gibi, güvenlik kusuru, saldırganların http (ler) üzerinden internette maruz kaldıklarında, eşleştirilmemiş sunuculara kime doğrulanmamış erişim elde etmelerini sağlar.

Şirket, “Lütfen ASAP yaması için derhal harekete geçin. Bugün (21 Mart 2025) bir güvenlik açığı ele alındı. Tüm Crushftp V11 sürümleri etkilendi. (Daha önceki sürümler etkilenmez.) Yakında bir CVE oluşturulacak.”

Diyerek şöyle devam etti: “Bu güvenlik açığının alt satırı, maruz kalan bir HTTP (S) bağlantı noktasının kimlik doğrulanmamış erişime yol açabileceğidir.

E -posta, bu güvenlik açığının yalnızca Crushftp V11 sürümlerini etkilediğini söylerken, aynı gün yayınlanan bir danışma, Cybersecurity Company Rapid7’nin ilk belirttiği gibi, hem Crushftp V10 hem de V11’in etkilendiğini söylüyor.

Geçici çözüm olarak, Crushftp V11.3.1++ (kusuru düzelten) hemen güncelleyemeyenler, güvenlik güncellemeleri dağıtılana kadar Crushftp örneğini korumak için DMZ (Demilitarited Bölge) çevre ağı seçeneğini etkinleştirebilir.

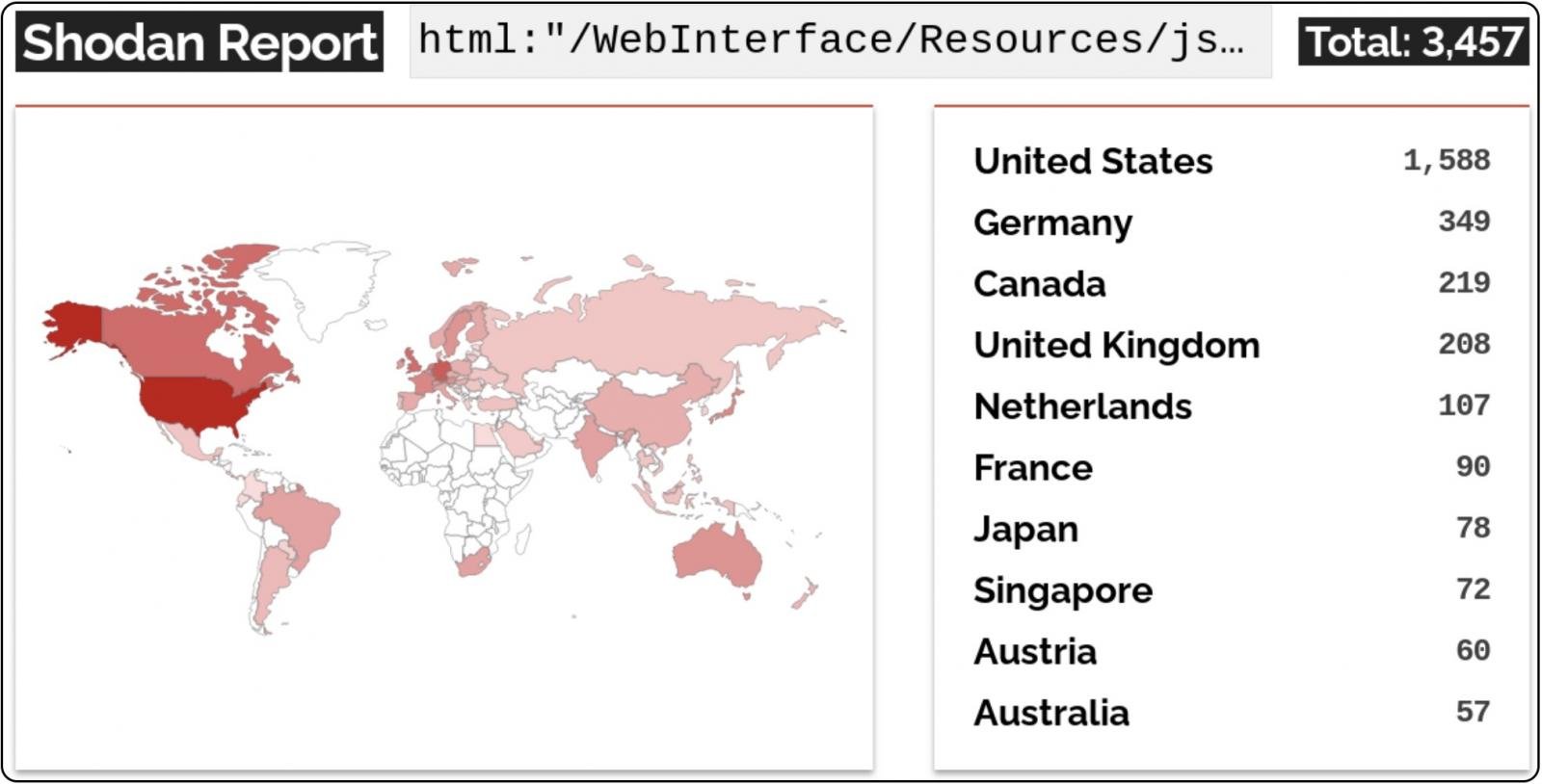

Shodan’a göre, 3.400’den fazla Crushftp örneği web arayüzü çevrimiçi saldırılara maruz kaldı, ancak BleepingComputer kaç tane zaten yamalı olduğunu belirleyemedi.

Nisan 2024’te Crushftp, aktif olarak sömürülen sıfır gün güvenlik açığı (CVE-2024-4040) Bu, kimlik doğrulanmamış saldırganların kullanıcının sanal dosya sisteminden (VFS) kaçmasına ve sistem dosyalarını indirmesine izin verdi.

O zaman, siber güvenlik şirketi Crowdstrike, muhtemelen siyasi olarak motive edilen bir istihbarat toplama kampanyasına işaret eden kanıtlar buldu ve saldırganlar birden fazla ABD kuruluşunda crushftp sunucularını hedef aldı.

CISA, bilinen sömürülen güvenlik açıkları kataloğuna CVE-2024-4040 ekledi ve ABD federal ajanslarına bir hafta içinde ağlarında savunmasız sunucuları güvence altına almalarını emretti.

Kasım 2023’te, CrushftP müşterileri, Flaw’ın Flaw’ın ele alınmasından üç ay sonra bir kavram kanıtı çıkardıklarını bildiren Güvenlik Araştırmacılarının Converge Güvenlik Araştırmacılarının ardından Şirket’in Enterprise Suite’teki kritik bir uzaktan kod yürütme güvenlik açığını (CVE-2023-43177) yamaları konusunda uyarıldı.

Crushftp gibi dosya aktarım ürünleri, fidye yazılımı çeteleri için cazip hedeflerdir, özellikle Moveit Transfer, Goanywhere MFT, Accelion FTA ve CLEO yazılımındaki sıfır gün güvenlik açıklarını hedefleyen veri hırsızlığı saldırılarına bağlı.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.