Oracle E-Business Suite (EBS) uygulamalarında yeni bir sıfır gün güvenlik açığından yararlanan yaygın bir kampanya, şimdi CVE-2025-61882 olarak izlendi.

İlk olarak 9 Ağustos 2025’te gözlemlenen bu kimlik doğrulanmamış uzaktan kod yürütme (RCE) kusuru, kimlik doğrulamasını atlamak, web mermilerini dağıtmak ve internete maruz kalan EBS örneklerinden duyarlı verileri yaymak için silahlandırılıyor.

Crowdstrike, tehdit oyuncusu zarif örümceğinin kitlesel sömürünün arkasında olduğuna dair ılımlı bir güvenle değerlendirir, ancak kanıtlar ek aktörlerin dahil olabileceğini düşündürmektedir.

Kitlesel sömürü kampanyası

29 Eylül 2025’te, zarif Spider’ın Oracle EBS uygulamalarından başarılı veri hırsızlığı talep eden birden fazla kuruluşa klop markalı e-posta gönderdiği iddia ediliyor.

3 Ekim 2025 Konsept Kanıtı (POC) açıklama ve Oracle’ın yama sürümünden kısa bir süre sonra, dağınık örümcek, Slippy Örümcek ve Shinyhunters Grubu arasındaki işbirliğini ima etti.

Gönderi, SHA256 HASH 76B6D36E04E367A2334C445B51E1ECCE97E4C614E8DFB4F72B104CA0F31235D ve eleştirilmiş zarif örümcek taktikleri ile iddia edilen bir EBS istismarını içeriyordu.

Oracle’ın danışmanlığı bu POC’yi bir uzlaşma (IOC) göstergesi olarak dahil ederek satıcının vahşi sömürü konusundaki endişelerini ima etti.

Crowdstrike, ilk uzlaşma için Java Servletlerinden yararlanan etkinlikleri birbirine bağlar ve bu da POC’nin gözlemlenen müdahalelerle yakından hizalandığını gösterir.

İstismarın provenans ve dağıtımıyla ilgili devam eden araştırmalara rağmen, kamu POC sürümü ve yama dağıtımının zamanlamasının, Oracle EBS’ye aşina olan rakipler tarafından daha fazla silahlanmayı teşvik etmesi muhtemeldir.

İstismar, /oa_html /syncServlet adlı bir HTTP sonrası isteği ile başlar ve kimlik doğrulama baypasını tetikler. Onaylanan olaylar, EBS içindeki idari hesap ayrıcalıklarından yararlanan rakiplerin olduğunu göstermektedir.

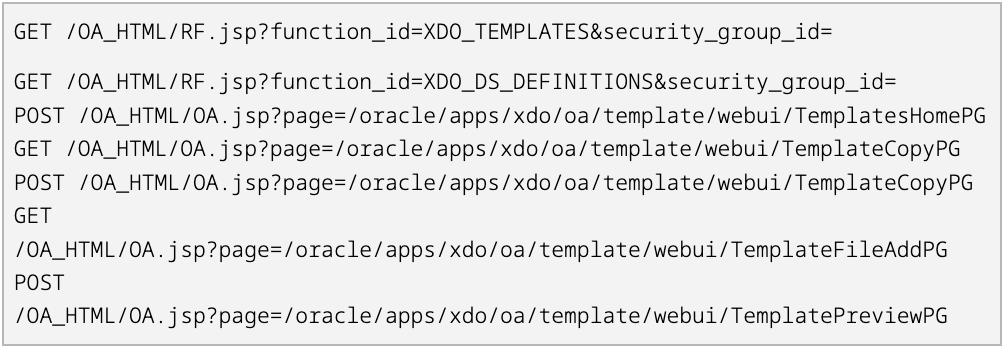

Bypass’ın ardından saldırganlar, kötü amaçlı bir XSLT şablonu yüklemek için GET /OA_HTML/RF.JSP ve Post /oa_html/oa.jsp aracılığıyla XML Yayıncı Şablon Yöneticisini hedefler.

Şablona gömülü komutlar, yükü yüklemek ve önizlemek için kullanılan örnek alma ve sonrası istekleri yakalayan önizleme üzerine yürütülür.

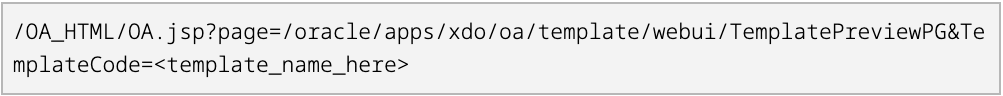

XDO_TEMPLES_VL görünümünden alınan şablon adları TemplateCode URL referanslarına karşılık gelir.

Başarılı Şablon Yürütmesi, 443 numaralı bağlantı noktasına saldırgan kontrollü altyapıya giden bir Java işlem bağlantısı oluşturur.

Analiz, bu kanalın web mermilerini yüklemek için kullanıldığını gösterir, genellikle iki aşamalı bir işlem yoluyla: ikincil bir arka kapı log4jconfigqpgsubfilter.java indirmek için fileutils.java yükleme.

Arka kapı, kamu uç noktasında bir dofilter zincirinden geçer /oa_html/help/state/content/destination./navid.1/navvsetid.ihelp/, komut yürütme ve kalıcılığı etkinleştirir.

Crowdstrike Intelligence, CVE-2025-61882’nin Oracle EBS ortamları için önemli bir uzaktan kod yürütme (RCE) riski sunduğunu vurgulamaktadır.

Kuruluşlar, 4 Ekim 2025, hemen yama, şüpheli etkinlik için giden bağlantıları denetlemeleri, yetkisiz şablonlar için xdo_templates_vl’i incelemeleri, kullanıcı kimliği 0 ve userId 6 anomalileri için ICX_Sessions’ı incelemeleri ve açıkta kalan EBS hizmetlerini korumak için web uygulaması ateşli bardakları dağıtmaları istenir.

Yayınlanmış Falcon logscale ve SIEM algılama kuralları ile tutarlı Java süreç davranışlarının izlenmesi, devam eden sömürü risklerini daha da azaltabilir.

Cyber Awareness Month Offer: Upskill With 100+ Premium Cybersecurity Courses From EHA's Diamond Membership: Join Today