Yama uygulanmamış bir dizi D-Link yönlendirici, ciddi bir arabellek taşması ve uzaktan kod yürütme (RCE) kusuruna karşı savunmasızdı.

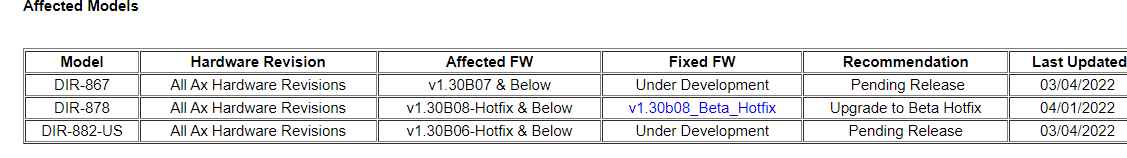

8.8 CVSS puanına sahip CVE-2022-41140 kusuru, desteklenen DIR-867, DIR-878 ve DIR-882-US yönlendiricilerinde keşfedildi, ancak yalnızca DIR-878 modeli bir yama aldı. Lighttpd hizmetine özel olarak hazırlanmış verilerin gönderilmesi, bir komut enjeksiyonuna neden olabilir ve kimlik doğrulamaya gerek kalmadan güvenlik açığının ortaya çıkmasına neden olabilir. TCP bağlantı noktası 80, lighttpd hizmeti için varsayılan dinleme bağlantı noktasıdır. Kusurdan yararlanabilecek bir düşman, cihazı tamamen ele geçirebilir.

CVE-2022-41140’ın nedeni, kullanıcı tarafından sağlanan verilerin uzunluğunu sabit uzunluklu yığın tabanlı bir arabelleğe aktarmadan önce doğru şekilde doğrulayamamaktır.

Güvenlik açığı, Trend Micro’nun Zero Day Initiative programına katılan isimsiz bir araştırmacı tarafından bulundu ve Şubat ayında D-Link’e bilgi verildi. Bu kusurun varlığı ve DIR-878 modeli için ilk beta düzeltme yamasının mevcut olduğu gerçeği daha önce D-Link tarafından doğrulanmıştı. D-Link’e göre, DIR-867 ve DIR-882-US için güncellenmiş ürün yazılımı geliştirme aşamasındadır. Bir aygıt yazılımı yükseltmesine support.dlink.com adresinden erişilebildiği anda, burada kullanıma sunulacaktır.

Potansiyel riskleri azaltmak için D-Link cihazlarının kullanıcıları için üretici tarafından sağlanan düzeltmeleri ve yükseltmeleri uygulamak şiddetle tavsiye edilir.

Bilgi güvenliği uzmanı, şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışmaktadır.

Risk ve kontrol süreci, güvenlik denetim desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.