‘Crimson Collective’ tehdit grubu, verileri çalmak ve şirketlere şantaj yapmak için son haftalarda AWS (Amazon Web Services) bulut ortamlarını hedef alıyor.

Bilgisayar korsanları, binlerce özel GitLab deposundan 570 GB veri sızdırdıklarını söyleyerek son Red Hat saldırısının sorumluluğunu üstlendi ve yazılım şirketine fidye ödemesi için baskı yaptı.

Olayın açığa çıkmasının ardından Crimson Collective, Red Hat üzerindeki gasp baskısını artırmak için Scattered Lapsus$ Hunters ile ortaklık kurdu.

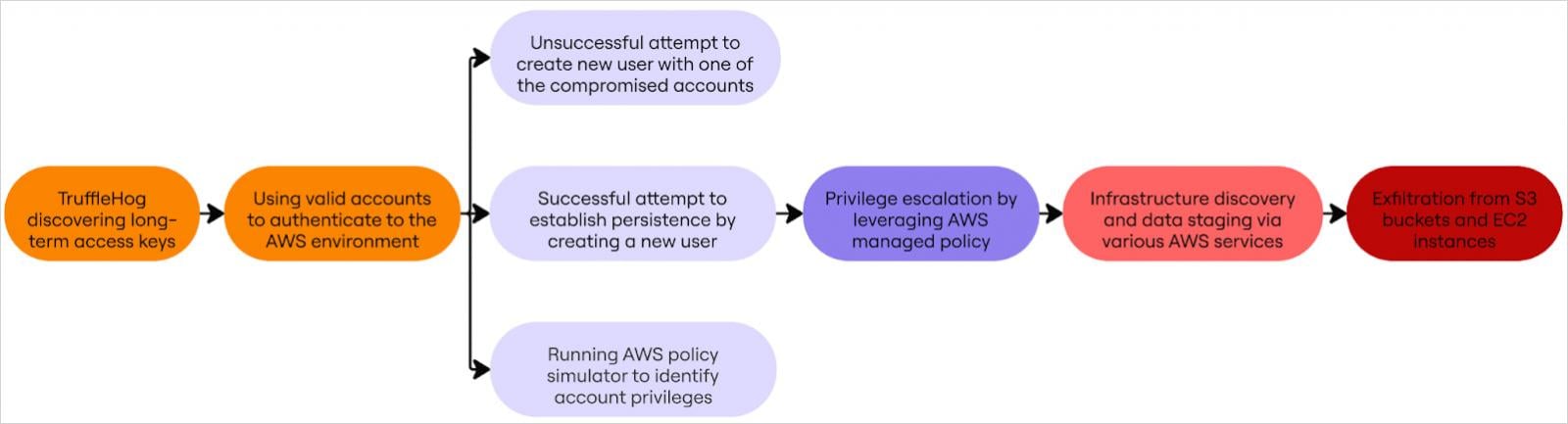

Rapid7’deki araştırmacıların yaptığı bir analiz, Crimson Collective’in ayrıcalık yükseltme amacıyla uzun vadeli AWS erişim anahtarlarından ve kimlik ve erişim yönetimi (IAM) hesaplarından ödün verilmesini içeren faaliyetleri hakkında daha fazla bilgi sağlıyor.

Saldırganlar, açığa çıkan AWS kimlik bilgilerini keşfetmek için açık kaynaklı TruffleHog aracını kullanıyor. Erişim elde ettikten sonra API çağrıları aracılığıyla yeni IAM kullanıcıları ve oturum açma profilleri oluşturur ve yeni erişim anahtarları oluştururlar.

Daha sonra, Crimson Collective’e tam AWS kontrolü sağlayan ‘AdministratorAccess’ politikasını yeni oluşturulan kullanıcılara ekleyerek ayrıcalık yükseltme gelir.

Kaynak: Rapid7

Tehdit aktörleri, veri toplama ve sızma aşamasını planlamak amacıyla kullanıcıları, örnekleri, klasörleri, konumları, veritabanı kümelerini ve uygulamaları numaralandırmak için bu düzeydeki erişimden yararlanır.

Veritabanı erişimi elde etmek, anlık görüntüler oluşturmak ve ardından bunları API çağrıları yoluyla sızmak üzere S3’e (Basit Depolama Hizmeti) aktarmak için RDS (İlişkisel Veritabanı Hizmeti) ana parolalarını değiştirirler.

Rapid7 ayrıca EBS (Elastic Block Store) birimlerinin anlık görüntülerini ve ardından yeni EC2 (Elastic Compute Cloud) örneklerinin lansmanını gözlemledi. EBS birimleri daha sonra veri aktarımını kolaylaştırmak için izin verilen güvenlik grupları altına eklendi.

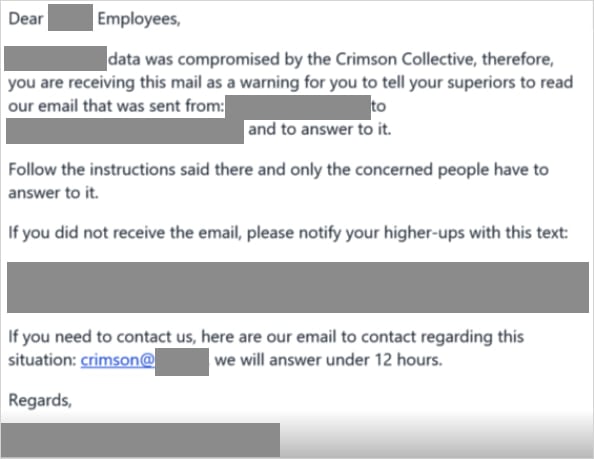

Bu adımı tamamladıktan sonra Crimson Collective, kurbanlara, ihlal edilen bulut ortamındaki AWS Basit E-posta Hizmeti (SES) aracılığıyla ve harici e-posta hesaplarına bir şantaj notu gönderir.

Kaynak: Rapid7

Araştırmacılar, Crimson Collective’in veri hırsızlığı operasyonlarında birden fazla IP adresi kullandığını ve olaylar arasında bazı IP adreslerini yeniden kullanarak takibi kolaylaştırdığını belirtiyor.

AWS, BleepingComputer’a müşterilerin “kısa vadeli, en az ayrıcalıklı kimlik bilgilerini kullanması ve kısıtlayıcı IAM politikaları uygulaması” gerektiğini söyledi.

Bulut hizmetleri tedarikçisi, “Müşterinin kimlik bilgilerinin açığa çıkmış olabileceğinden şüphelenmesi durumunda, bu gönderide listelenen adımları izleyerek başlayabilir” dedi. Müşterilerin hesaplarının güvenliğiyle ilgili soruları varsa AWS desteğiyle iletişime geçmeleri önerilir.

Ocak 2025’te Halcyon, Crimson Collective’in aksine hedeflenen S3 klasörlerini şifreleyen “Codefinger” adlı bir tehdit aktörünün AWS ortamlarını hedef alan fidye yazılımı saldırılarını bildirdi.

Güncelleme [13:37 ET]: Makale, AWS’den gelen bir açıklamayla güncellendi.

Bu saldırıları azaltmak ve sızdırılan AWS sırlarından kaynaklanan yıkıcı ihlalleri önlemek için, S3crets Scanner veya diğerleri gibi açık kaynaklı araçları kullanarak ortamınızı bilinmeyen risklere karşı taramanız önerilir.

Rapid7, Crimson Collective’in boyutunun ve yapısının bilinmediğini belirtti; ancak tehdit grubunun faaliyetleri ve gasp taktikleri de göz ardı edilmemelidir.

Katılın İhlal ve Saldırı Simülasyon Zirvesi ve deneyimleyin güvenlik doğrulamanın geleceği. En iyi uzmanlardan bilgi alın ve nasıl olduğunu görün Yapay zeka destekli BAS ihlal ve saldırı simülasyonunu dönüştürüyor.

Güvenlik stratejinizin geleceğini şekillendirecek etkinliği kaçırmayın