Deposu, ilgili herhangi bir kod değişikliği içermese de, iyi bilinen NPM paketi Eslint-Config-Crettier, birkaç GitHub kullanıcısına göre yetkilendirilmeden yayınlandı.

Bakım daha sonra sosyal medya aracılığıyla, NPM hesaplarının bir kimlik avı e-postasıyla tehlikeye atıldığını ve ESlint-Config-Prettier sürümleri 8.10.1, 9.1.1, 10.1.6 ve 10.1.7 dahil olmak üzere birkaç paketi etkilediğini doğruladı; ESLINT-Plugin-Prettier Sürümleri 4.2.2 ve 4.2.3; Snyckit sürüm 0.11.9; @pkgr/çekirdek sürüm 0.2.8; ve NAPI-Postinstall Sürüm 0.3.1.

Uzak Detaylar

Bu tedarik zinciri saldırısı, varyantlarında “SCVNGR” gibi yinelenen dizeler nedeniyle “çöpçü” olarak adlandırılan yeni bir kötü amaçlı yazılım dağıttı.

Enfeksiyon vektörü, LogDiskspace adlı bir işlevi yürüten, tehlikeye atılan paketlerde Windows Systems’ı bir kurstan.js komut dosyası aracılığıyla hedefler.

Bu işlev Win32 platformunu kontrol eder ve Rundll32.exe kullanarak bir alt işlemi ortaya çıkarır. Node-gyp.dll adlı kötü niyetli bir DLL yüklemek için C68E42F416F482D43654F4B68D6496A8E34CE olarak Hashed.

Paket dağılımıyla aynı gün derlenen bu DLL, temel işlemleri için ayrı bir iş parçacığı başlatan bir yükleyici görevi görür.

Cihaz kodu tekniklerini içeren kimlik avı kampanyasının kendisi, NPM tedarik zinciri saldırılarına ilişkin bir yazıda güvenlik araştırmacısı Rad tarafından ayrı ayrı ayrıntılı olarak ayrıntılı olarak ayrıntılı olarak ayrıntılı olarak açıklandı ve saldırganların ilk erişimi nasıl kazandığını vurguladı.

Kötü amaçlı yazılım analizi

Visual Studio C ++ ile yazılmış Scavenger’ın yükleyicisi, tespitten kaçınmak için sofistike anti-analiz önlemleri kullanır.

Rapora göre, GetSyStemFirmWaretable aracılığıyla RAW SMBIOS ürün yazılımı tablosunu sorgulayarak, “VMware”, “qemu” veya “qemu” gibi imzaları tarayarak VM anti-VM kontrolleri gerçekleştirir.

Ek savunmalar, snxhk.dll (avast), sbiedll.dll (sandboxie) ve cmdvrt32.dll (comodo) gibi antivirüs ile ilgili DLL’ler için numaralandırma işlem modüllerinin yanı sıra araçlar içerir.

NTQuerySyStemInformation aracılığıyla üçten fazla işlemciyi sağlayarak ve WriteconSolew ile konsol dışı yürütmeyi onaylayan sistem özniteliklerini doğrular. Herhangi bir kontrol başarısız olursa, bir null işaretçi çöküşüne neden olur.

Kötü amaçlı yazılım, işlem ortamı bloğundan (PEB) yüklü modüller üzerinde bir CRC32 karma rutini kullanarak işlevleri dinamik olarak çözer, Unicode DLL adlarını ASCII ve hesaplama karmalarına ek olarak önbelleğe alınmadan önbelleklemeden dönüştürür.

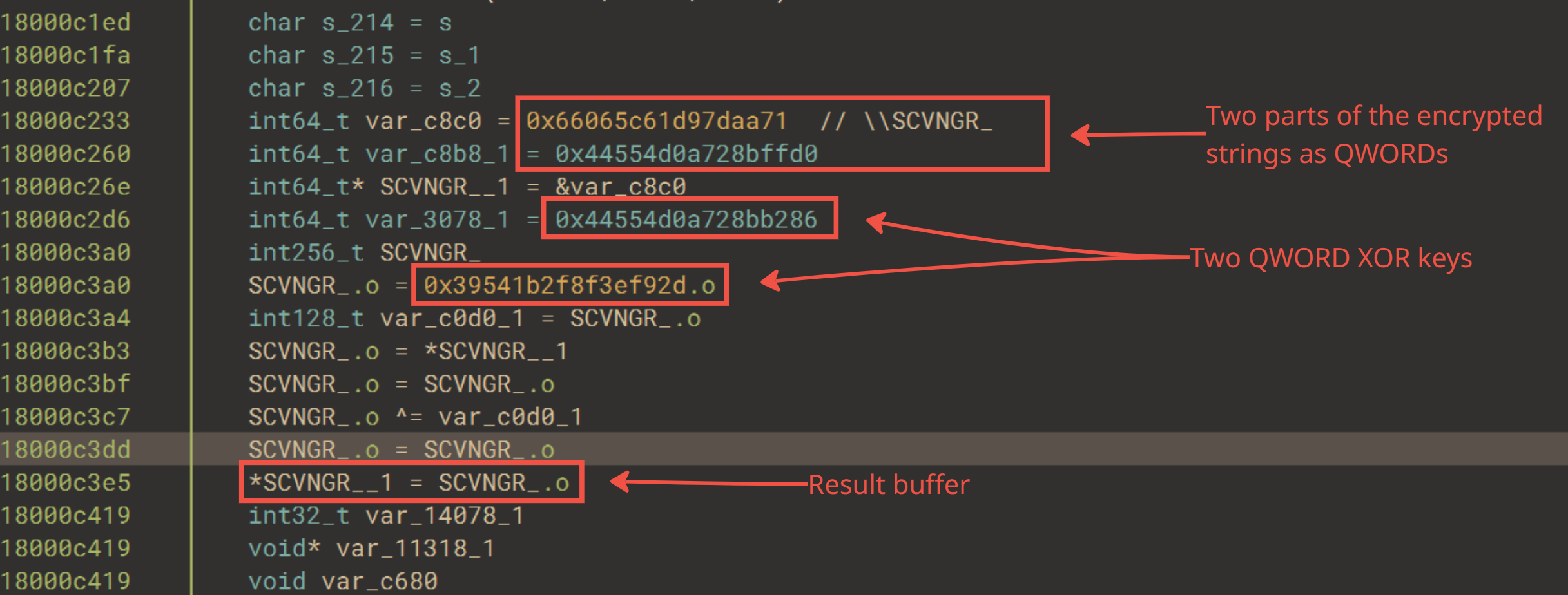

Dolaylı syscalls aracılığıyla NTSetInformationThread ve NTQuerySystEminformation gibi API’leri açar, EDR kancalarını atlamak için talimatları yamalur. Dizeler, 0x39541B2F8F3EF92D gibi xor anahtarları ile şifrelenir ve anında şifre çözülür.

Komut ve kontrol (C2) sunucuları ile iletişim, kampanya kimlikleri için /c /k2 gibi uç noktalara ve bütünlük kontrolleri için baz64 kodlu yükleri göndererek libcurl ve xxea şifrelemesini (delta 0x9e3779b9 tarafından tanımlanabilir) kullanır.

İkinci aşamalı stealer, uzantılar, ServiceWorkerCache, Dawnwebpucache gibi krom artefaktlarını hedefleyen bu teknikleri yansıtır ve veri pessfiltrasyonu için bağlantıları ziyaret eder, potansiyel olarak kimlik doğrulama belirteçleri, oturum verileri veya tarama geçmişi.

Varyantlar, maruz kalan PDB yolları (C: \ User \ User \ Desktop \ X \ Scavenger-Main \ Scavenger-Client \ X \ Scavenger-CMD.PDB gibi kaymalarla önceki kampanyalara bağlanır.

Uzlaşma göstergeleri

| Kategori | IOC |

|---|---|

| Url’ler | https://ac7b2eda6f1.datahog.su, https://datahog.su, https://datacrab-analytics.com, https://datalytica.su, https://smartscreen-api.com, https://dieorsuffer.com, https://firebase.su, https://fileservice.gtainside.com/fileservice/downloads/ftpk/1743451692_visual%20car%20spawner%20v3.4.zip |

| Karma | 877f40dda3d7998abda1f65364f50efb3b3abef9020685f57f1ce292914feae, 9C86514D5993782D455A4C9717EC4F06D0DFCD556E8DE6CF0F8346B8B8629D4, 0254ABB7CE025AC844295889E0722203A222203A22203A22202202202202202202202202202202202203e, Dd4c4e21009701b4a29b9f25634f3b0f3b7f4c1f00b98fc55d784815ef35b, C4504C579025DCD492611F3A175632E22C2D3B881FDA4031749999AD6EC39708, 1AEAB6B568C22D11258FB002FF230F43908EC3776B87ED8E24D10252C83A6E, C 90291A252C83A6E, C 9029bacce7b79d52c252C2C2C2C2CBBBBBBBBBBBBBBBBBY 8C8965147D5B39CAD109B578DB4BFCA50B66838779E6D3890EEFC4818C79590, 75C0AA897075A7BFA64D8A55BE636A6984D1A5A05A54F0F01B0B4653E9C7A, 30295311D6289310F234BFFFFFFF3D5C7C16FD566CB49DCB0BE8BC33C8426F6DC4, C68E42F416F482D43653F36CD14384270B54B68D6496A8E34CE887687DE5B441, 80C1E732C745A12FF6623CBF51A002AAA4630312E5D590CD60E621E6D714E06DE, d84568c4631da982cb2e216392fe78a1d87d8e4b2fe39d2a27c582cfed3e15 |

Get Free Ultimate SOC Requirements Checklist Before you build, buy, or switch your SOC for 2025 - Download Now