Satıcı, kırmızı bir ekip uyarısının ardından güvenlik açığını Ekim ayında yamaladı

Popüler web barındırma platformu Control Web Panel (CWP) için bir kimlik doğrulama öncesi uzaktan kod yürütme (RCE) istismarı ortaya çıktı.

CWP 7’deki ilgili güvenlik açığı yamalandı ve ardından 25 Ekim’de 0.9.8.1147 sürümünde yayınlandı. Önceki tüm sürümler etkilendi.

Eskiden CentOS Web Paneli olan CWP, aktif kullanımda yaklaşık 200.000 sunucuya sahip, kullanımı ücretsiz bir Linux kontrol panelidir.

KAÇIRMAYIN The Daily Swig’in Burp Suite swag’ını kazanma şansına sahip olması hakkında ne düşündüğünüzü bize bildirin.

Kavram Kanıtı (PoC), Türk bilgi güvenlik birimi Gais Security’de güvenlik mühendisi Numan Türle tarafından dün (5 Ocak) GitHub ve YouTube’da yayınlandı.

Türle anlattı günlük yudum yeterli sayıda sunucunun yamalı sürüme güncellendiğine dair güvence aldıktan sonra teknik ayrıntıları ifşa ettiğini ve bir CVE talep ettiğini.

Kusur şimdi CVE-2022-44877 olarak belirlendi ve CVSS önem derecesi hala beklemede.

Çift tırnak sorunu

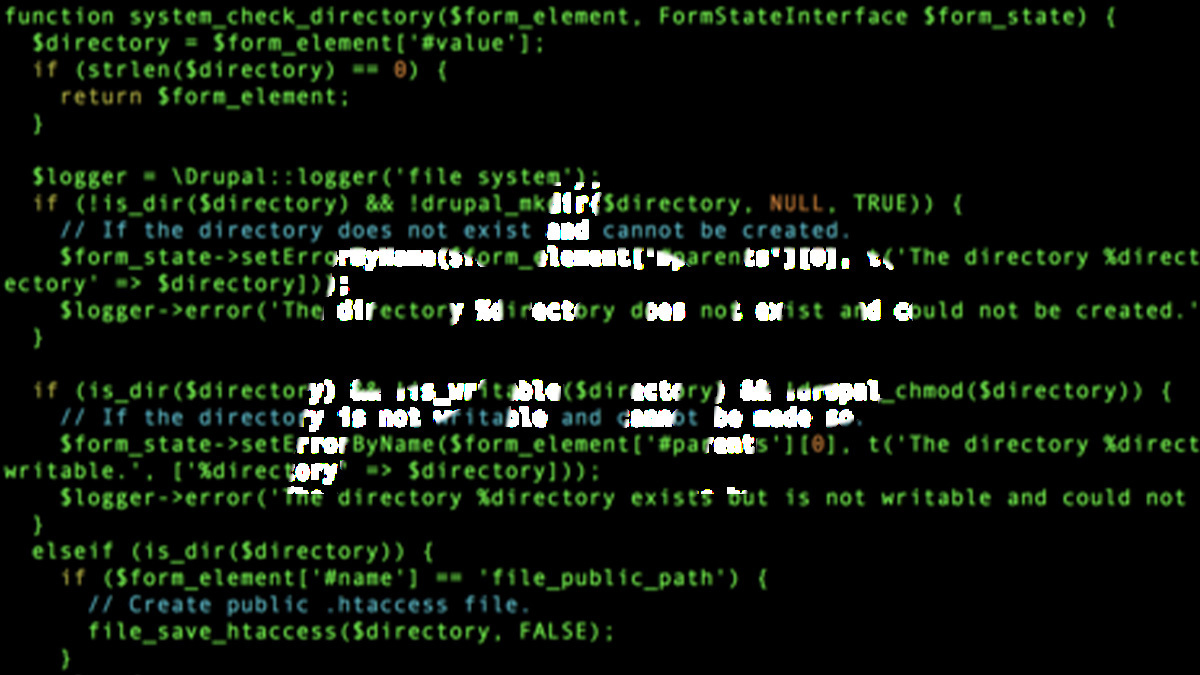

Kusur, bileşende bulunur ve kimliği doğrulanmamış saldırganların hazırlanmış HTTP istekleri aracılığıyla rasgele sistem komutları yürütmesine izin verir.

Türle’ye göre, CWP’nin aşağıdaki yapıyı kullanarak hatalı girişleri kaydetmesinden kaynaklanmıştır:

“İstek URI’si kullanıcıdan geldiği için ve gördüğünüz gibi çift tırnak içinde olduğu için bir bash özelliği olan , gibi komutları çalıştırmak mümkün oluyor” dedi.

“İstek URI’sini olarak yaptılar, ancak bash tarafında çift tırnak yorumlanıyor. Aslında bu sadece çift tırnak ile ilgili bir sorundur. Küçük bir problemdi ama çok sinir bozucu olabilirdi.”

Zaman çizelgesi

Türle, hatanın Gais Security müşterileri tarafından kullanılan üçüncü taraf uygulamalar üzerinde yapılan sıfır gün araştırmasından kaynaklandığını söyledi.

“Temmuz 2022’de bu açığı keşfettik ve önce müşterilerimize haber vererek portları kapattık” dedi.

CWP bilgilendirildi ve iyileştirme 30 Temmuz’da başladı. “Yoğun bir dönem olduğu için raporun tamamını 22.10.2022 tarihinde CWP ekibine gönderdik. CWP ekibi iki gün içinde özel bir sürüm gönderdi ve güvenlik açığını yeniden oluşturabildiğimizi doğruladık ve yeni bir rapor gönderdik.”

Türle, CWP’nin güvenlik ekibini “çok hızlı bir düzeltme” için övdü.

“Daha önce diğer şirketlere ilettiğim güvenlik açıkları yaklaşık bir ila üç ay sürebilirken, CWP ekibi güvenlik açığını iki gün içinde kapattı” diye ekledi.

günlük yudum yorum için CWP ile iletişime geçti ve bunu yapmaları halinde bu makaleyi uygun şekilde güncelleyecektir.

ŞUNLAR DA HOŞUNUZA GİDEBİLİR Tesla, dahili ağları savunmasız bırakan CORS yanlış yapılandırmalarıyla mücadele ediyor