Conti fidye yazılımının değiştirilmiş bir sürümü için bir şifre çözme aracı, yüzlerce kurbanın dosyalarını ücretsiz olarak kurtarmasına yardımcı olabilir.

Yardımcı program, geçen yıl Mart ayında Conti’nin kaynak kodunun sızdırılmasından sonra ortaya çıkan bir tür fidye yazılımıyla şifrelenmiş verilerle çalışır. [1, 2].

Şifrelenmiş yüzlerce kurban

Siber güvenlik şirketi Kaspersky’deki araştırmacılar, sızıntıyı, tehdit aktörlerinin Conti fidye yazılımının değiştirilmiş bir sürümünden 258 özel anahtar içeren bir önbellek yayınladığı bir forumda buldu.

Varyant, geçen yıl bazı araştırmacıların MeowCorp olarak takip ettiği bir fidye yazılımı grubu tarafından çeşitli özel ve kamu kuruluşlarına yönelik saldırılarda kullanıldı.

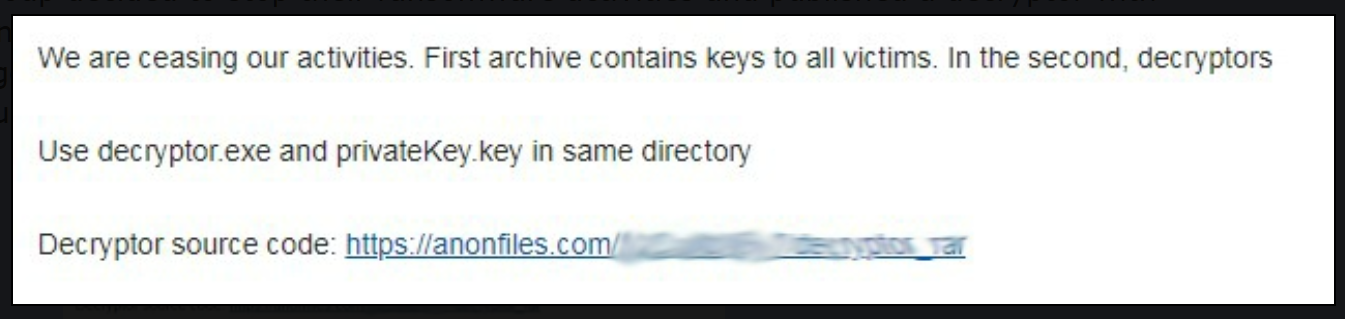

Fidye yazılımı araştırmacısı Bir arkadaş BleepingComputer’a, tehdit aktörlerinin verileri Şubat 2022’de şifre çözme anahtarları, şifre çözücü yürütülebilir dosyaları ve şifre çözücü kaynak kodunu içeren bir arşive bağlantı içeren Rusça konuşulan bir forumda yayınladıklarını söyledi.

kaynak: Amigo-A

Kaspersky anahtarları analiz etti ve bunların Aralık 2022’de keşfettikleri bir Conti varyantı ile ilişkili olduğunu buldu. Ancak, tür en az Ağustos ayından beri dolaşımdaydı.

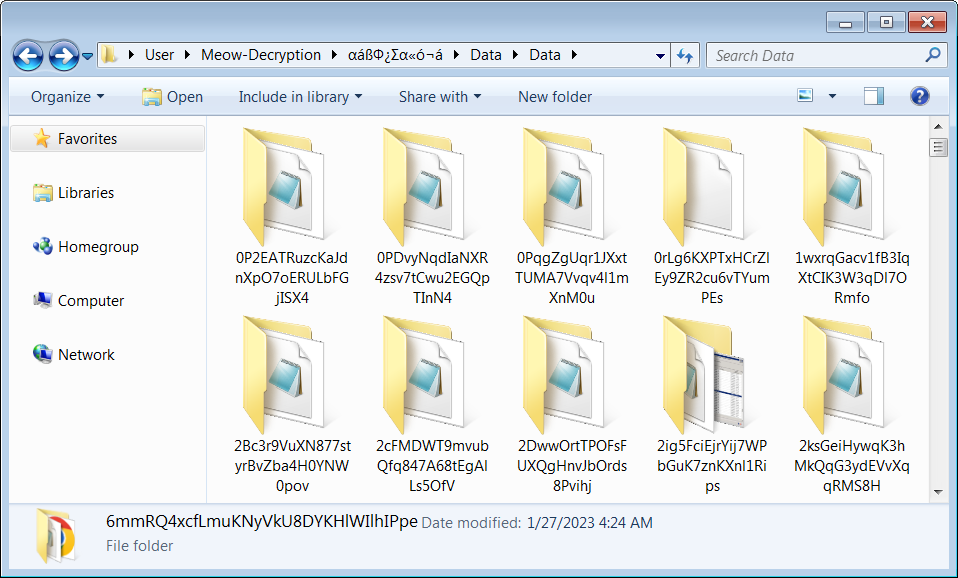

Kaspersky bugün bir basın açıklamasında “Sızan özel anahtarlar 257 klasörde bulunuyor (bu klasörlerden yalnızca biri iki anahtar içeriyor),” diyor.

kaynak: BleepingComputer

BleepingComputer, bu saldırılarda kullanılan Conti tabanlı şifreleyicinin özellikle Rus kuruluşlarını hedef aldığını öğrendi.

Araştırmacılar, bazı klasörlerin, kurbanlara şifre çözmenin işe yaradığını göstermek için kullanılmış olması muhtemel diğer dosyalar, yani fotoğraflar ve belgeler ile birlikte önceden oluşturulmuş şifre çözücüleri içerdiğini ekliyor.

Klasörlerden 34’ü özel şirketlerin ve devlet kurumlarının adlarını içeriyordu, bu da saldırganın her kurban için ayrı klasörler tuttuğunu gösteriyor.

Kaspersky, buna ve sızıntıda bulunan şifre çözücülerin sayısına dayanarak, değiştirilmiş Conti türünün 257 kurbanı şifrelemek için kullanıldığının ve bunlardan 14’ünün kilitli verileri kurtarmak için saldırganlara ödeme yaptığının varsayılabileceğini söylüyor.

Kaspersky, şifre çözme kodunu ve 258 özel anahtarı, iki düzineden fazla fidye yazılımı türü tarafından şifrelenmiş dosyaları kurtarabilen RakhniDecryptor aracına ekledi.

Kaspersky’ye göre, şifre çözücü, aşağıdaki ad modelini ve uzantıları kullanan değiştirilmiş Conti varyantı tarafından şifrelenmiş dosyaları kurtarabilir:

.KREMLİN .RUSYA .PUTİN

Conti fidye yazılımının ölümü

Yaklaşık üç yıl boyunca Conti çetesi, büyük kuruluşları hedef alan ve kilitledikleri verilerin şifresini çözmek için büyük fidyeler talep eden en aktif ve kazançlı hizmet olarak fidye yazılımı operasyonlarından birini yürüttü.

Ryuk fidye yazılımının halefi olarak kabul edilen Conti operasyonu Aralık 2019’da başladı ve TrickBot operatörlerinin yardımıyla Temmuz 2020’de baskın bir tehdit haline geldi.

Çete, bir yıl boyunca aralıksız ortalığı kasıp kavurdu ve kurbanlarını fidyeyi ödemeye zorlamak için yeni taktikler (ör. veri hırsızlığı, site sızdırma) benimsedi.

Ağustos 2021’de hoşnutsuz bir Conti üyesi, çetenin saldırı yöntemi ve eğitim kılavuzlarının yanı sıra grup üyelerinden bazıları hakkında bilgi sızdırdı.

Geçen yıl Şubat ayında Rusya’nın Ukrayna’yı işgali, çekirdek üyelerin Rusya’nın yanında yer almasıyla daha fazla iç sürtüşme yarattı.

Bu, operasyonu gözetleyen bir araştırmacının Conti operatörleri ve bağlı kuruluşları arasında değiş tokuş edilen binlerce mesajı sızdırmasına yol açtı.

Araştırmacının intikamı, fidye yazılımı şifreleyici, şifre çözücü ve oluşturucunun yanı sıra yönetim panellerinin kaynak kodunu sızdırarak Mart ayına kadar devam etti. [1, 2].

Operasyonun bozulması uzun sürmedi ve Mayıs 2022’de Conti ekip liderleri altyapıyı devre dışı bıraktı ve markanın artık var olmadığını duyurdu.

Conti liderliği, gasp işinde diğer çetelerle ortaklık kurdu ve diğer üyeler, diğer fidye yazılımı operasyonlarına geçti.

ABD hükümeti, Conti’nin en kazançlı fidye yazılımı operasyonlarından biri olduğunu, binlerce kurbana yol açtığını ve 150 milyon dolardan fazla fidye ödemesi topladığını değerlendiriyor.

ABD şirketlerine verilen zarar, ABD Dışişleri Bakanlığı’nın Conti liderlerini ve bağlı şirketlerini tanımlayan ve yerlerini tespit eden bilgiler için 15 milyon dolara kadar ödül teklif etmesine karar verdi.