Cofense Intelligence’ın yeni bir raporu, siber saldırılarda rahatsız edici bir eğilim ortaya koyuyor: Suçlular, bilgisayar sistemlerine sızmak için giderek daha fazla meşru uzaktan erişim araçlarını (sıçanlar) kaçırıyor. Hackleme için özel olarak tasarlanmış kötü amaçlı yazılımların aksine, bu araçlar şirketlerde BT profesyonelleri tarafından sıklıkla kullanılan yasal amaçlar için oluşturulmuştur. Gerçek doğaları, geleneksel güvenlik önlemlerini ve kullanıcı şüphesini atlayabildikleri için onları özellikle tehlikeli hale getirir.

Meşru farelerin aldatma

Hackread.com ile paylaşılan blog yazısında, tehdit aktörleri kurban makinelerine erişmek için bu araçlara olan güvenden yararlanıyor. Kurulduktan sonra, bu meşru sıçanlar daha fazla zararlı program sunmak, kullanıcı etkinliklerine casusluk yapmak veya şifreler ve gizli işletme kayıtları gibi hassas bilgileri çalmak için bir kapı haline gelir. Bu araçların çok yönlülüğü, güvenilir yazılım gibi görünümleri ile birleştiğinde, onları siber suçluların elinde güçlü bir silah haline getiriyor.

Cofense Intelligence, sık sık istismar edilen meşru sıçanları vurguladı. Daha önce ConnectWise Control ve Screenconnect olarak bilinen ConnectWise ScreAnconnect, 2024’te saldırganlar için en popüler seçim olarak ortaya çıktı ve meşru sıçanları içeren aktif tehdit raporlarının% 56’sında ortaya çıktı.

“ConnectWise Rat en popüler istismar edilen meşru uzaktan erişim aracıdır ve 2024’te meşru uzaktan erişim araçlarıyla tüm aktif tehdit raporlarının (ATR’lerin)% 56’sını oluşturmuştur” diye yazdı.

Popülerliği 2025’te daha da artıyor ve mevcut saldırı hacimleri geçen yıl görülenlerle zaten eşleşiyor. Başka bir araç olan Fleetdeck, 2024 yazında, özellikle Alman ve Fransızca konuşmacıları finans temalı yemlerle hedefleyen bir artış gördü.

Ortak saldırı yöntemleri ve küresel etki

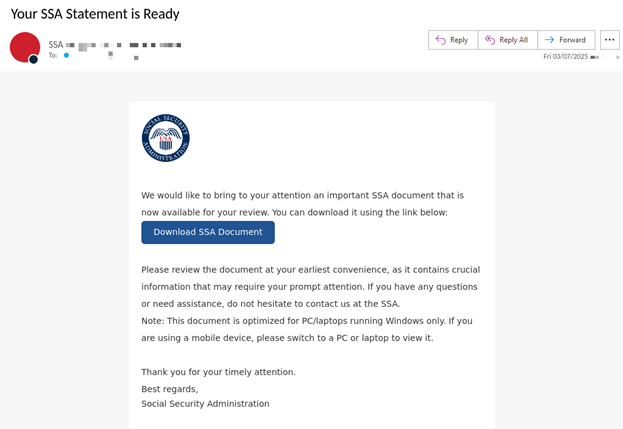

Saldırganlar, kurbanları bu araçları kurmaya kandırmak için çeşitli yöntemler kullanırlar. ConnectWise ScreAnconnect için, dikkate değer kampanyalar, ABD Sosyal Güvenlik İdaresi’nin güncellenmiş fayda beyanları sunduğunu iddia eden e -postalarla sahte olmayı içerir.

Bu e -postalar genellikle sahte PDF dosyalarına veya doğrudan sıçan yükleyicisine bağlantılar içerir. 5 Şubat 2025’ten bu yana gözlemlenen başka bir taktik, “Filesfm” ile ilgili paylaşılan dosyalar hakkında bildirim gibi davranan e -postaları içeriyor ve kurbanların aslında Connectwise Rat montajcısı olan meşru bir onedrive istemcisini indirmeye yol açıyor.

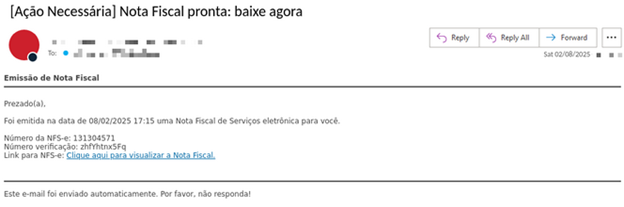

Cofense’e göre, diğer meşru fareler de sömürülüyor. SPLASTOP gibi araçlarla entegre olan kapsamlı bir uzaktan izleme ve yönetim paketi olan Atera, Ekim 2024’ten beri Brezilya’daki Portekizli konuşmacıları sahte yasal bildirimler ve faturalarla hedefleyen kampanyalarda kullanılmıştır.

Logmein Resolve (GOTO RAT), Gooksion Sıçan, PDQ Connect, Mesh Agent, N-mümkün ve Teramind gibi daha küçük, daha az yaygın sıçanlar da çeşitli, genellikle lokalize olan kampanyalarda gözlenmiştir.

Bu araçları edinmenin kolaylığı ve düşük maliyeti, saldırganların farklı olanlar arasında hızlı bir şekilde geçiş yapmalarını sağlayarak siber güvenlik koruması için sürekli bir zorluk oluşturmasına izin verdiler.

“Bu kampanyalar genellikle bir kerelik olaylardır ve zamanla sürdürülmemektedir. Tehdit aktörlerinin piyasada bulunan genel çok sayıda farklı seçenek nedeniyle farklı sıçanlar arasında hızla dönmesi mümkündür.”