ConnectWise kullanan MSP müşterilerini hedef alan bir kimlik avı saldırısı.

ConnectWise’ın hizmeti, istemci kuruluşlar için çok sayıda bilgisayarı uzaktan yöneten, koruyan ve hizmet veren MSP’ler arasında son derece popülerdir. Ürünleri, iki veya daha fazla bilgisayarı birbirine bağlayan ve bu istemci sistemlerine geçici veya kalıcı uzaktan erişim sağlayan dinamik bir yazılım istemcisi ve barındırılan sunucu sağlar.

Bir uzaktan destek teknisyeni, bir bilgisayarı uzaktan yönetmek için ConnectWise’ı kullanmak istediğinde, ConnectWise web sitesi, ConnectWise tarafından dijital olarak imzalanmış ve istemci tarafından bir hiper bağlantı aracılığıyla indirilebilen yürütülebilir bir dosya oluşturur.

Yardıma ihtiyacı olan uzak kullanıcı bağlantıyı tıklattığında, bilgisayarı doğrudan uzak yöneticinin bilgisayarına bağlanır ve yönetici müşterinin bilgisayarını sanki önünde oturuyormuş gibi kontrol edebilir.

Modern Microsoft Windows işletim sistemleri varsayılan olarak kullanıcılara indirilen bir yürütülebilir dosyayı çalıştırmak isteyip istemediklerini sorarken, MSP’ler tarafından uzaktan yönetim için ayarlanmış birçok sistem bu belirli uygulama için kullanıcı hesabı kontrol özelliğini devre dışı bırakmış olacaktır.

Ekim ayında, güvenlik araştırmacısı Ken Pyle ConnectWise’ı istemci yürütülebilir dosyası konusunda uyardı müşteri tarafından kontrol edilen parametrelere göre oluşturulur. Yani, bir saldırgan, MSP’nin sunucularından saldırganın kontrol ettiği bir sunucuya uzak bağlantıyı geri döndürecek veya proxy olarak gönderecek bir ConnectWise istemci indirme bağlantısı oluşturabilir.

Bu tehlikelidir çünkü bilgisayarlarını yönetmek için MSP’lere güvenen birçok kuruluş ağlarını yalnızca MSP’lerinin ağlarından gelen uzaktan yardım bağlantılarına izin verilecek şekilde kurar.

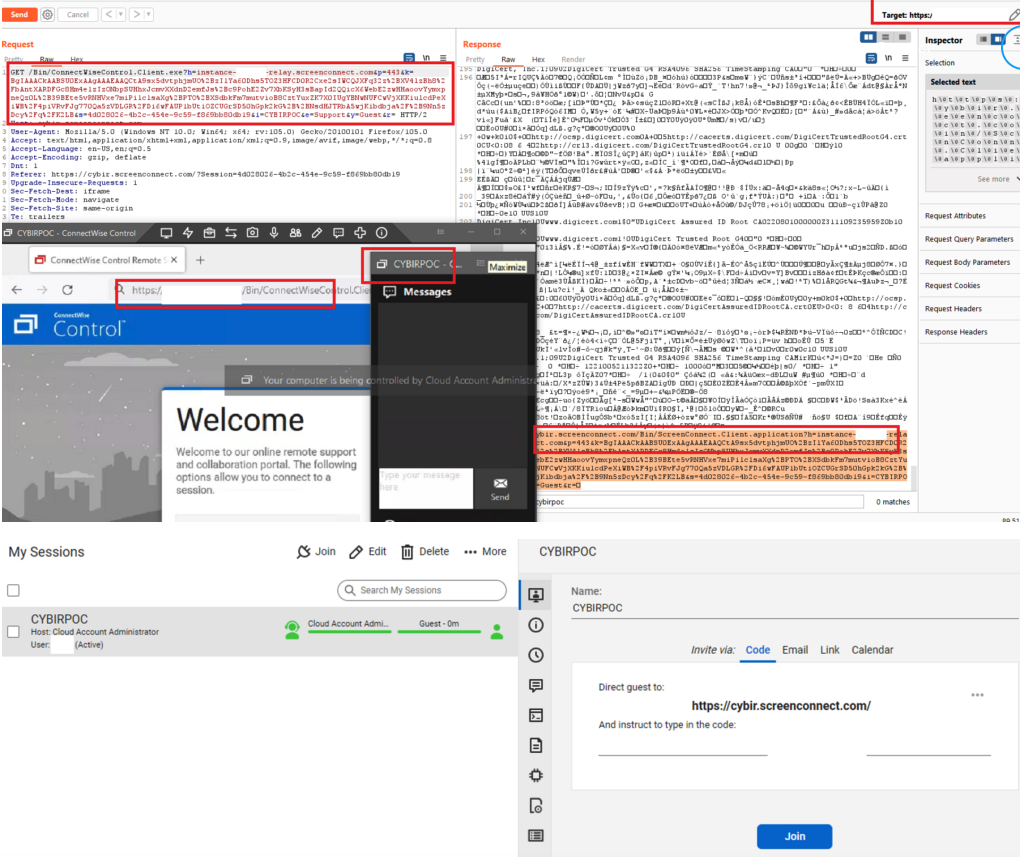

Ücretsiz bir ConnectWise deneme hesabı kullanan Pyle, şirkete ConnectWise tarafından kriptografik olarak imzalanan ve saldırganın ConnectWise kontrol sunucusu aracılığıyla bağlantıyı geri döndürerek bu ağ kısıtlamalarını atlayabilen bir istemci yürütülebilir dosyası oluşturmanın ne kadar kolay olduğunu gösterdi.

Güvenlik firması Cybir’de ortak ve açıklardan yararlanma geliştiricisi olan Pyle, “Saldırgan olarak bağlantının parametreleri üzerinde tam denetime sahipsiniz ve bu bağlantı, istemci tarafından kimliği doğrulanmamış bir Web arabirimi aracılığıyla indirilen yürütülebilir bir dosyaya eklenir” dedi. . “Bu bağlantıyı bir kurbana gönderebilirim, bu bağlantıyı tıklayacaklar ve iş istasyonları, sitenizdeki bir bağlantı aracılığıyla örneğime geri dönecek.”

Araştırmacı Ken Pyle’ın ScreenConnect güvenlik açığını göstermek için bir araya getirdiği ekran görüntülerinden oluşan bir bileşik.

29 Kasım’da, Pyle’ın bulgularıyla ilgili bir blog yazısı yayınladığı aşağı yukarı aynı zamanda, ConnectWise, bir bilgisayarda olağan dışı bir etkinlik algıladığında şirketin gönderdiği meşru e-posta uyarılarını taklit eden yeni bir e-posta dolandırıcılığı girişimlerine karşı tetikte olmaları konusunda kullanıcıları uyaran bir tavsiye niteliğinde uyarı yayınladı. müşteri hesabı.

Şirket, “ConnectWise Control Yeni Giriş Uyarısı e-postalarını taklit eden ve meşru Control örneklerine yetkisiz erişime yol açma potansiyeline sahip bir kimlik avı kampanyasının farkındayız” dedi.

ConnectWise, geçen ay Pyle’ın bildirdiği yanlış yönlendirme güvenlik açığına karşı yeni korumalar içeren yazılım güncellemeleri yayınladığını söyledi. Ancak şirket, uyardıkları kimlik avcılarının Pyle tarafından bildirilen sorunlardan herhangi birini kullandıklarına inanmak için hiçbir neden olmadığını söyledi.

ConnectWise sözcüsü “Ekibimiz raporu hızlı bir şekilde öncelik sırasına koydu ve iş ortaklarına yönelik riskin minimum düzeyde olduğunu belirledi.” Tarran Sokağı söz konusu. “Yine de hafifletme basitti ve iş ortağı deneyimi için hiçbir risk oluşturmuyordu, bu yüzden bunu o zamanki sabit duruma getirdik. 22.8 yapı ve o zamanki kanarya 22.9 yapı, normal sürüm süreçlerimizin bir parçası olarak yayınlandı. Sorunun ciddiyetinin düşük olması nedeniyle, bu bildirimleri ciddi güvenlik sorunları için ayırdığımız için bir güvenlik danışma belgesi veya uyarısı yayınlamadık (ve planlamayız).

Pyle, bildirdiği sorunun ConnectWise’ın uyardığı kimlik avı saldırılarıyla ilgisi olmadığından şüphe duyduğunu söyledi.

Pyle, ConnectWise’ın yanıtı hakkında yorum yapması istendiğinde, “Çalışmam hakkında konuşmak istemiyorlar (tavsiye yok) ve çalışmama yanıt olarak yayınladıkları yamayı uygulamanızı tavsiye ediyorlar,” diye yazdı.

ConnectWise danışma belgesi, kullanıcıları, hizmetlerinden geliyormuş gibi görünen herhangi bir bağlantıya tıklamadan önce, içeriğin “güvenilir kaynaklara ait etki alanları” ve “tanıdığınız yerlere gitmek için bağlantılar” içerdiğini doğrulaması gerektiği konusunda uyardı.

Ancak Pyle, bu tavsiyenin müşteriler için çok yararlı olmadığını, çünkü saldırı senaryosunda kimlik avcılarının doğrudan ConnectWise’tan e-posta gönderebileceğini ve kullanıcıya sunulan kısa bağlantının, ConnectWise’ın kendi alan adı olan screenconnect ile biten bir joker alan adı olduğunu söyledi. com. Dahası, ConnectWise sistemleri tarafından oluşturulan aşırı uzun bağlantıyı incelemek, ortalama bir kullanıcıya çok az bilgi sunar.

Pyle, “ConnectWise tarafından imzalandı ve onlardan geliyor ve ücretsiz bir deneme oturumu için kaydolursanız, insanlara doğrudan onlardan gelen davetleri e-postayla gönderebilirsiniz,” dedi.

ConnectWise’ın uyarıları, başka bir büyük bulut tabanlı uzaktan destek teknolojileri sağlayıcısının ihlal raporlarının ortasında gelir: Git 30 Kasım’da, “geliştirme ortamımızda ve üçüncü taraf bulut depolama hizmetlerimizde olağandışı etkinlik” içeren bir güvenlik olayını araştırdığını açıkladı. Üçüncü taraf bulut depolama hizmeti şu anda hem GoTo hem de bağlı kuruluşu olan parola yöneticisi hizmeti tarafından paylaşılmaktadır. Son Geçiş.

LastPass, olayla ilgili kendi tavsiyesinde, davetsiz misafirlerin Ağustos 2022’deki bir önceki izinsiz giriş sırasında çalınan bilgileri “müşterilerimizin bilgilerinin belirli unsurlarına” erişim elde etmek için kullandıklarına inandıklarını söyledi. Ancak LastPass, “LastPass’ın Sıfır Bilgi mimarisi sayesinde müşteri parolalarının güvenli bir şekilde şifrelenmiş halde kaldığını” savunuyor.

Kısacası, bu mimari, çok önemli ana LastPass parolanızı – onlarla birlikte depolanan diğer tüm parolalarınıza erişimin kilidini açmak için gereken parolayı – kaybederseniz veya unutursanız, LastPass’ın size bu konuda yardımcı olamayacağı anlamına gelir; BT. Ancak aynı mimari, teorik olarak, LastPass’ın ağlarına girebilecek bilgisayar korsanlarının da bu bilgilere erişemeyeceği anlamına gelir.