Comcast Xfinity müşterileri, iki faktörlü kimlik doğrulamayı atlayan yaygın saldırılarda hesaplarının saldırıya uğradığını bildiriyor. Bu güvenliği ihlal edilmiş hesaplar daha sonra Coinbase ve Gemini kripto borsaları gibi diğer hizmetlerin şifrelerini sıfırlamak için kullanılır.

19 Aralık’tan itibaren birçok Xfinity e-posta kullanıcısı, hesap bilgilerinin değiştirildiğine dair bildirimler almaya başladı. Ancak hesaplara erişmeye çalıştıklarında şifreler değiştirildiği için giriş yapamadılar.

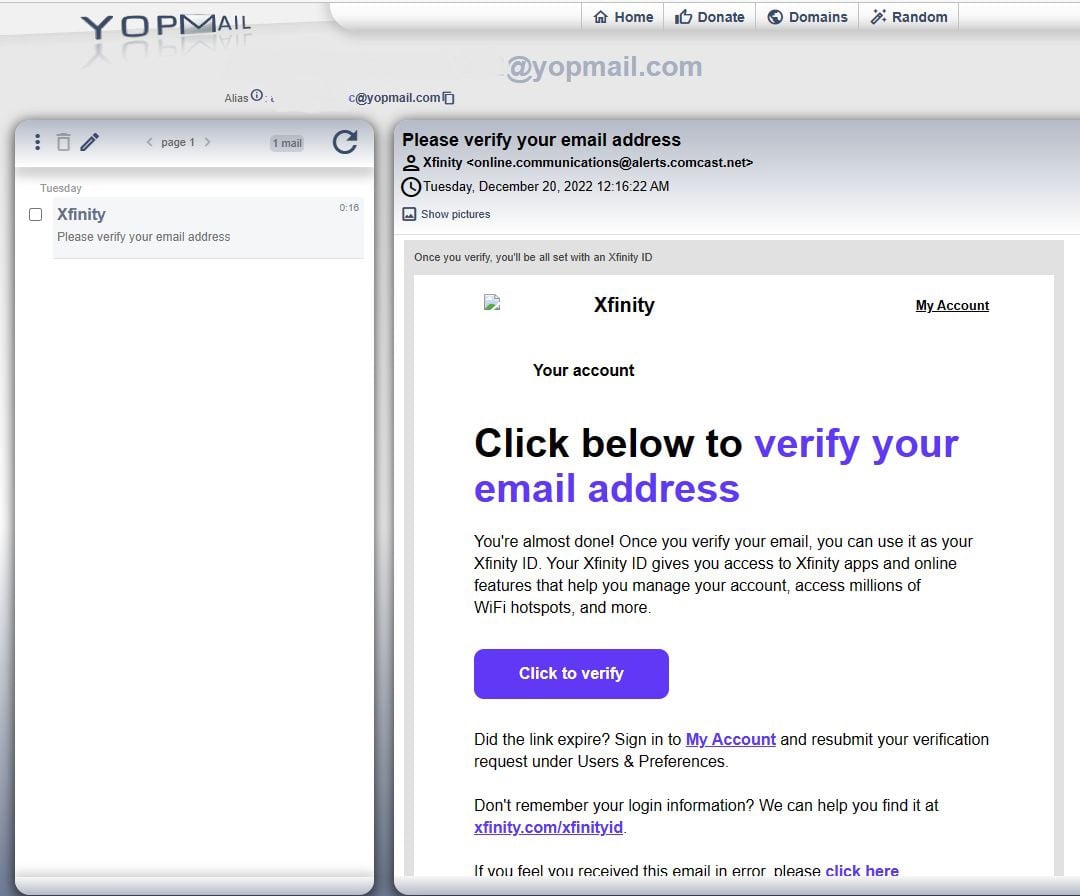

Hesaplara yeniden erişim sağladıktan sonra, saldırıya uğradıklarını keşfettiler ve tek kullanımlık @yopmail.com alan adına ikinci bir e-posta profillerine eklendi.

Gmail’e benzer şekilde Xfinity, müşterilerin Xfinity hesaplarına erişimlerini kaybetmeleri durumunda hesap bildirimleri ve parola sıfırlama işlemleri için kullanılacak ikincil bir e-posta adresi yapılandırmasına olanak tanır.

Kaynak: BleepingComputer

BleepingComputer, bu hesap saldırılarını ilk olarak çok sayıda Xfinity müşterisi deneyimlerini paylaşmak için bize ulaştıktan sonra öğrendi. Ayrıca diğer müşteriler de Reddit üzerinden benzer raporlar paylaştı. [1, 2]twitter [1, 2, 3]ve Xfinity’nin kendi destek forumu.

Konuştuğumuz tüm Xfinity müşterileri, hesaplarında iki faktörlü kimlik doğrulamanın etkinleştirildiğini, ancak tehdit aktörlerinin bunu atlayıp hesaplarına giriş yapabildiklerini söyledi.

Reddit’te bir Xfinity müşterisi, “Birisi parolamı sıfırlayıp kişisel hesap bilgilerimi değiştirebildi, 2FA’yı atladılar. Kurdukları e-posta [email protected] idi,” diye açıkladı.

2FA baypasının özel olarak dolaşımda olduğu iddia ediliyor

Bir araştırmacı, BleepingComputer’a saldırıların, Xfinity saldırıları için oturum açma kimlik bilgilerini belirlemek üzere kimlik bilgisi doldurma saldırıları yoluyla gerçekleştirildiğini söyledi.

Hesaba erişim sağladıktan ve 2FA kodlarını girmeleri istendiğinde, saldırganların Xfinity sitesi için başarılı 2FA doğrulama istekleri oluşturmalarına izin veren özel olarak dolaşan bir OTP bypass kullandığı iddia ediliyor.

Hesaba giriş yaptıktan sonra, ikincil e-postayı @yopmail.com hesabına değiştirebilir ve şifre sıfırlama işlemini gerçekleştirebilirler.

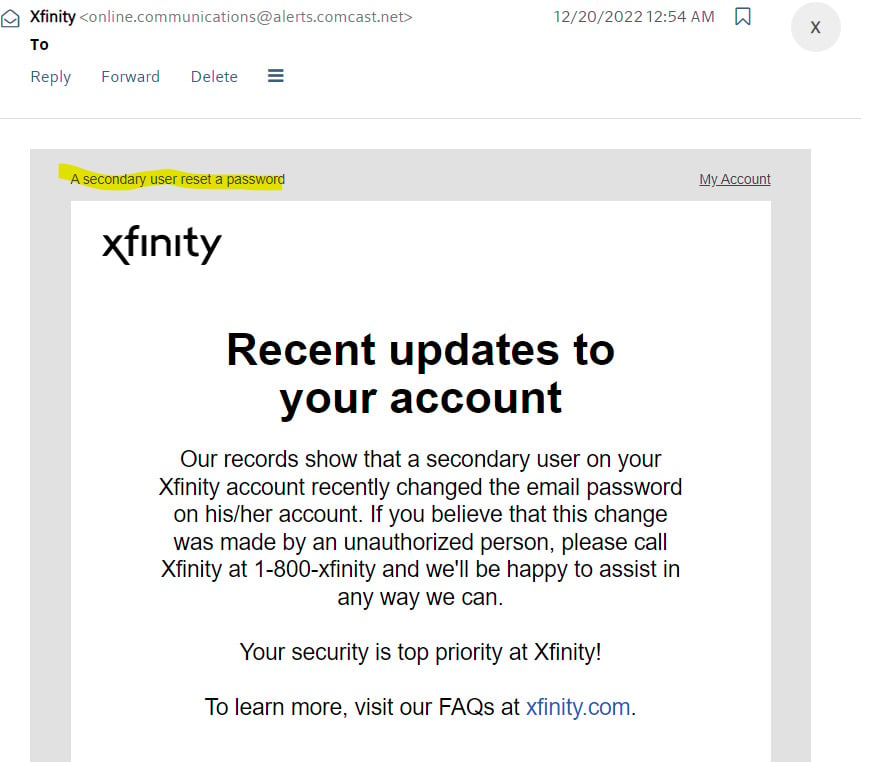

Ana Xfinity e-postası da bilgilerinin değiştirildiğine dair bir bildirim alacak, ancak parola da değiştirildiği için ona erişemeyecek.

Kaynak: BleepingComputer

Tehdit aktörleri, bir Xfinity e-posta hesabına tam erişim sağladıktan sonra, artık güvenliği ihlal edilmiş e-posta hesabına yönelik parola sıfırlama isteklerini doğrulayarak müşteri tarafından kullanılan diğer çevrimiçi hizmetleri ihlal etmeye çalışır.

BleepingComputer’a, etkilenen bazı müşteriler tarafından bilgisayar korsanlarının DropBox, Evernote ve Coinbase ve Gemini kripto para borsalarındaki şifreleri sıfırlamaya çalıştıkları söylendi.

BleepingComputer, bu OTP baypasının meşruiyetini bağımsız olarak doğrulayamasa da ve bildirilen saldırılarda kullanılıp kullanılmadığını, tehdit aktörlerinin 2FA etkinleştirilmiş hesaplara nasıl erişebileceğini açıklayacaktır.

BleepingComputer bu hafta birkaç kez Comcast basın bağlantılarına ulaştı, ancak e-postalarımıza henüz bir yanıt almadı.

Ancak bir Xfinity müşterisi, Reddit’te şirketin hesap ihlallerinden haberdar olduğunu ve bilgisayar korsanlarının kaynağını aradığını bildirdi.

Reddit’te bir kullanıcı, “xfinity güvenlik departmanındaki ikinci bir kişiyle konuştum ve bana xfinity hesabımdaki sahte yopmail hesabı hakkında endişelenmememi söyledi ve bunun birçok (belki de tüm) xfinity hesabında olduğunu belirtti.” hileler.

“Xfinity’nin hack’in kaynağını bulmak için hala çalıştığını belirtti. Görünüşe göre bu, bildirilenden çok daha yaygın bir sorun. Görünüşe göre xfinity e-postası şu anda güvenli değil.”