Büyük ölçekli bir botnet, Amerika Birleşik Devletleri’ndeki 100.000’den fazla IP adresinden Uzak Masaüstü Protokolü (RDP) hizmetlerini hedefliyor.

Kampanya 8 Ekim’de başladı ve IP’lerin kaynağına dayanarak araştırmacılar, saldırıların çok ülkeli bir botnet tarafından başlatıldığına inanıyor.

RDP, Windows sistemlerinin uzaktan bağlanmasını ve kontrolünü sağlayan bir ağ protokolüdür. Genellikle yöneticiler, yardım masası personeli ve uzaktan çalışanlar tarafından kullanılır.

Saldırganlar genellikle açık RDP bağlantı noktalarını tarar veya kaba kuvvetle oturum açmaya, güvenlik açıklarından yararlanmaya veya zamanlama saldırıları gerçekleştirmeye çalışır.

Bu durumda, tehdit izleme platformu GreyNoise’daki araştırmacılar, botnet’in RDP ile ilgili iki tür saldırıya dayandığını buldu:

- RD Web Erişimi zamanlama saldırıları – Geçerli kullanıcı adlarını çıkarmak için RD Web Erişimi uç noktalarını araştırır ve anonim kimlik doğrulama akışları sırasında yanıt süresi farklılıklarını ölçer

- RDP web istemcisi oturum açma numaralandırması – Sunucu davranışı ve yanıtlarındaki farkı gözlemleyerek kullanıcı hesaplarını numaralandırmak için RDP Web İstemcisi oturum açma akışıyla etkileşime girer

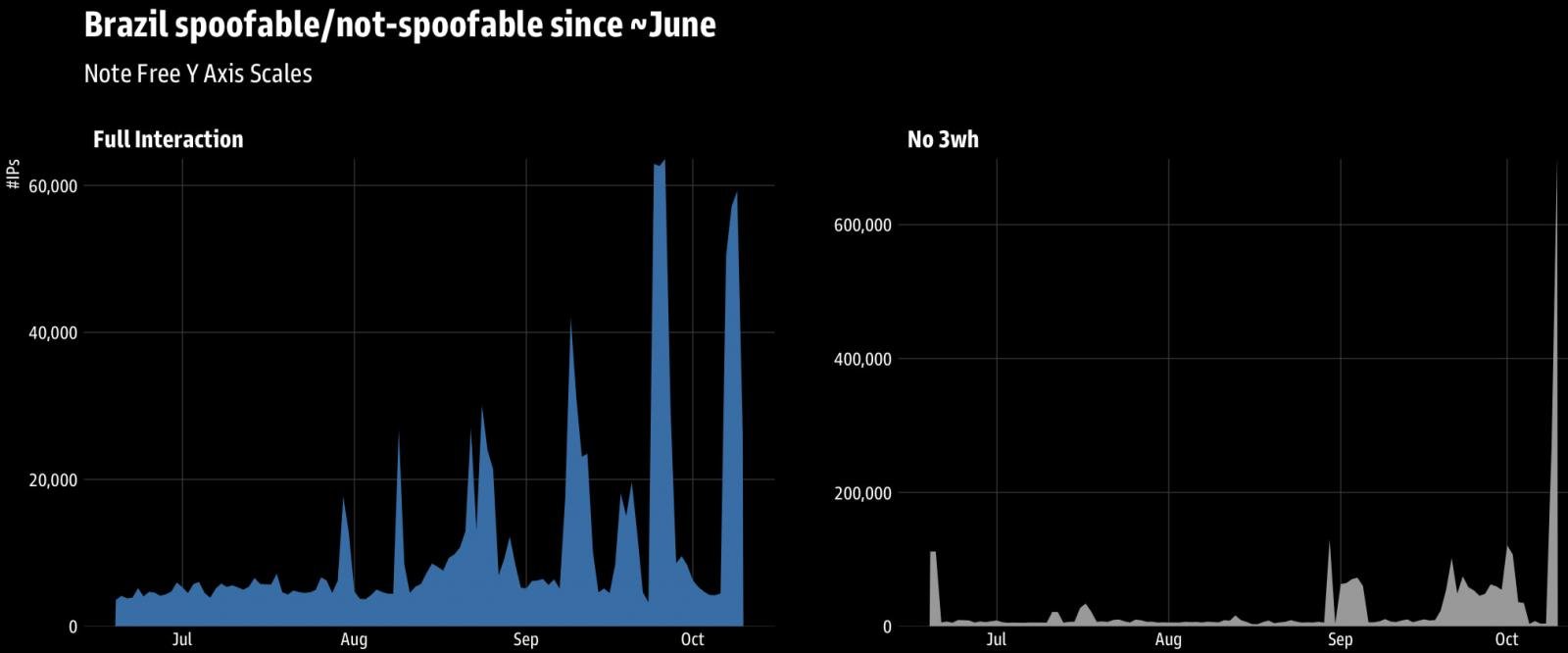

GreyNoise, kampanyayı Brezilya’daki olağandışı trafik artışının ardından Arjantin, İran, Çin, Meksika, Rusya, Güney Afrika ve Ekvador’un da dahil olduğu daha geniş bir coğrafyadaki benzer faaliyetlerin ardından tespit etti.

Şirket, botnet’te güvenliği ihlal edilmiş cihazların bulunduğu ülkelerin tam listesinin 100’ü aştığını söylüyor.

Kaynak: GreyNoise

Neredeyse tüm IP adresleri ortak bir TCP parmak izini paylaşıyor ve (Maksimum Segment Boyutunda) farklılıklar olmasına rağmen, araştırmacılar bunların botnet’i oluşturan kümelerden kaynaklandığına inanıyor.

Bu etkinliğe karşı savunma sağlamak için sistem yöneticilerinin, saldırıları başlatan IP adreslerini engellemeleri ve günlükleri şüpheli RDP incelemelerine karşı kontrol etmeleri önerilir.

Genel bir öneri olarak, uzak masaüstü bağlantısı genel internete açık olmamalıdır ve bir VPN ve çok faktörlü kimlik doğrulamanın (MFA) eklenmesi bir koruma katmanı ekler.

Katılın İhlal ve Saldırı Simülasyon Zirvesi ve deneyimleyin güvenlik doğrulamanın geleceği. En iyi uzmanlardan bilgi alın ve nasıl olduğunu görün Yapay zeka destekli BAS ihlal ve saldırı simülasyonunu dönüştürüyor.

Güvenlik stratejinizin geleceğini şekillendirecek etkinliği kaçırmayın