Gelişmiş, çok aşamalı bir kimlik avı kampanyası, sahte ödeme ağ geçidi sayfaları aracılığıyla aktif olarak PNB MetLife Sigorta müşterilerini hedef alıyor.

Saldırı zinciri müşteri ayrıntılarını ele geçiriyor, sahte UPI ödemelerini zorunlu kılıyor ve tam bankacılık kimlik bilgileri toplama aşamasına geçiyor. Saldırganlar, verileri gerçek zamanlı olarak sızdırmak için ücretsiz barındırma hizmetlerinden ve Telegram botlarından yararlanırken müşterilerin markaya olan güvenini istismar ediyor.

Sayfaların mobil cihazlar için optimize edilmiş olması, SMS tabanlı dağıtım vektörlerinin güçlü bir göstergesidir. Analiz, meşru bir ödeme işleme arka ucunun mevcut olmadığını ortaya koyuyor; tüm kullanıcı etkileşimleri tamamen veri hırsızlığı için tasarlanmıştır.

Tehdit aktörleri, EdgeOne Pages (ücretsiz bir barındırma hizmeti) genelinde, her biri resmi PNB MetLife premium ödeme ağ geçidini taklit eden çok sayıda kimlik avı şablonu yerleştirdi.

Altyapı Detayları:

| Kategori | Detay |

|---|---|

| Barındırma Platformu | EdgeOne Pages (Hızlı dağıtım için ücretsiz barındırma) |

| Telegram Sızma Botu | @pnbmetlifesbot – İlk veri toplama |

| Gelişmiş Hasat Botu | @goldenxspy_bot – Bankacılık kimlik bilgileri hırsızlığı |

| Operatör Hesabı 1 | @darkdevil_pnb – Gerçek zamanlı izleme |

| Operatör Hesabı 2 | @prabhatspy – Veri alıcı hesabı |

| Teslimat Yöntemi | SMS (muhtemelen birincil enfeksiyon vektörü) |

İki Aşamalı Saldırı Akışı

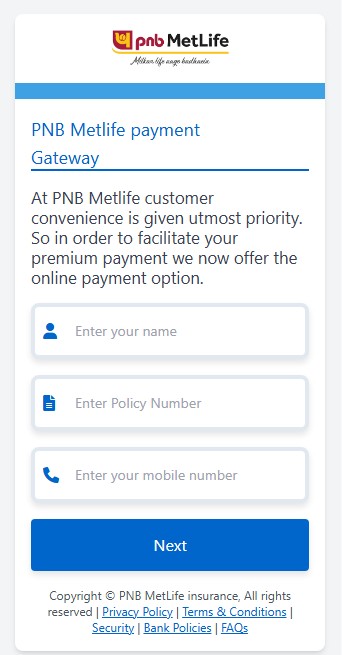

Aşama 1: Temel Ödeme Dolandırıcılığı Şablonu

İlk kimlik avı çeşidi, kullanıcılara ad, politika numarası ve cep telefonu numarası isteyen mobil uyumlu bir form sunar.

Kritik olarak, sayfa sıfır giriş doğrulaması uygular, isteğe bağlı değerler doğrulama olmadan kabul edilir. Gönderildikten sonra JavaScript, bu verileri Telegram Bot API aracılığıyla sessizce dışarı çıkarır.

Daha sonra kurbandan bir ödeme tutarı girmesi istenir (yine doğrulama yapılmaz). Gönderimin ardından sayfa, UPI tabanlı bir ödeme akışına geçerek, aciliyet yaratmak için geri sayım sayacıyla birlikte dinamik olarak oluşturulmuş bir QR kodunu görüntüler.

JavaScript, meşru UPI uygulamalarına manuel girişi zorlamak için miktar parametresini kasıtlı olarak atlayarak, QR kodu olarak oluşturulan bir upi://pay URI’si oluşturur.

Ek olarak, PhonePe ve Paytm düğmeleri, kullanıcıları ödeme uygulamasının derin bağlantılarına yönlendirmeden önce, saldırganın kontrol ettiği UPI kimliklerini sessizce panoya kopyalayan pano kötüye kullanma tekniklerini kullanıyor. Bu ikili yaklaşım, başarılı dolandırıcılık tamamlama oranlarını önemli ölçüde artırır.

Aşama 2: Gelişmiş Kimlik Bilgisi Toplama Şablonu

Daha tehlikeli bir varyant ise saldırıyı ödeme dolandırıcılığının ötesine taşıyor. Temel bilgiler toplandıktan sonra mağdurlara “Tutar Güncelle”, “Tutarın İade Edilmesi” ve “Otomatik Borç Sistemi Ekle” gibi seçenekler sunuluyor ve meşru poliçe hizmeti yanılsaması yaratılıyor.

Kullanıcılar “Tutar Güncelle”yi seçerken yeni bir prim tutarı girer ve “Doğrulama için Banka Detayları” sayfasına geçer.

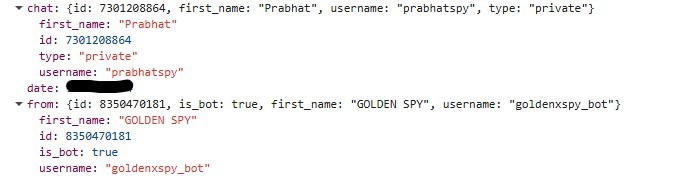

Burada saldırı maksimum ciddiyete ulaşıyor: tüm banka ve kart bilgileri, Goldenxspy_bot aracılığıyla Prabhatspy operatör hesabına Telegram’a sızdırılıyor. Bu, kampanyayı ödeme sahtekarlığından kapsamlı finansal kimlik bilgileri toplamaya dönüştürüyor.

Teknik Saldırı Zinciri

Saldırı, tüm işlemler için istemci tarafı JavaScript’e dayanıyor:

- Veri Toplama: Doğrulanmamış form girişleri müşteri bilgilerini yakalar.

- Sessiz Sızma: Sabit kodlu Telegram bot jetonları ve sohbet kimlikleri, verileri gerçek zamanlı olarak iletir.

- Dinamik QR Oluşturma: JavaScript, UPI ödeme URI’lerini QR kodları olarak işler.

- Pano Manipülasyonu: Saldırgan tarafından kontrol edilen UPI kimlikleri sessizce panoya kopyalanır.

- Uygulama Yönlendirme: Derin bağlantılar, kurbanları, saldırganın UPI kimliğinin önceden doldurulduğu meşru ödeme uygulamalarına yönlendirir.

Her aşamada arka uç doğrulamasının bulunmaması, saldırganların yasal finansal işlemler yürütmediğini, altyapının yalnızca dolandırıcılık için mevcut olduğunu doğrular.

- Kullanıcılar için: SMS mesajlarındaki premium ödeme bağlantılarına asla tıklamayın; yer imlerine eklenmiş bir URL kullanarak her zaman doğrudan PNB MetLife’ın resmi web sitesine gidin

- Kuruluşlar için: Kötü amaçlı etki alanlarını engellemek için e-posta ve SMS filtreleme uygulayın; Müşterileri kimlik avı göstergeleri konusunda eğitmek

- Platformlar için: Kimlik avı kitlerini barındıran EdgeOne Pages alt alan adlarını engelleyin; Finansal kimlik bilgileri hırsızlığına karşı Telegram botlarını izleyin

- Kolluk kuvvetleri için: Derhal yayından kaldırmak için Telegram ve barındırma sağlayıcılarıyla koordinasyon sağlayın; ilişkilendirme için operatör hesaplarını takip edin

Bu kampanya, mobil dolandırıcılık mekaniği ve psikolojik manipülasyon konusunda gelişmiş bir anlayış sergiliyor.

Ücretsiz barındırma platformlarının, yasal ödeme uygulamalarının ve gerçek zamanlı Telegram sızıntısının kötüye kullanılması, Hindistan’ın en büyük sigorta şirketlerinden birini hedef alan düşük sürtünmeli bir dolandırıcılık operasyonu yaratıyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.