Çoğu fidye yazılımı saldırganı, ağları tehlikeye atmak ve kuruluşların kritik sistemlerine ve verilerine erişim elde etmek için üç ana vektörden birini kullanır.

Örneğin, 2022’deki başarılı fidye yazılımı saldırılarındaki en önemli vektör, tüm ihlallerin %43’ünü oluşturan halka açık uygulamaların kötüye kullanılması, ardından güvenliği ihlal edilmiş hesapların (%24) ve kötü amaçlı e-postaların (%12) kullanılmasıydı. , Kaspersky’nin yakın zamanda yayınladığı “Siber Olayların Doğası” raporuna göre.

Hem uygulamaların kötüye kullanılması hem de kötü niyetli e-postaların tüm saldırılardaki payı bir önceki yıla göre azalırken, güvenliği ihlal edilmiş hesapların kullanımı 2021’de %18’den arttı.

Alt satır: En yaygın saldırı vektörlerini ikiye katlamak, bir fidye yazılımı saldırısını önlemede uzun bir yol kat edebilir. “Birçok şirket saldırganların ilk hedefi değil ama zayıf BT güvenliğine sahip ve [allowing them to] Kolayca saldırıya uğrayabilirsiniz, bu nedenle siber suçlular bu fırsatı değerlendiriyor” diyor. Kaspersky Küresel Acil Müdahale Ekibi Başkanı Konstantin Sapronov “Birlikte tüm vakaların neredeyse %80’ini oluşturan ilk üç vektöre bakarsak, bunları hafifletmek için bazı savunma önlemleri alabilir ve kurban olma olasılığını azaltmak için çok uzun bir yol kat edebiliriz.”

Kaspersky tarafından alıntılanan ilk vektörler, olay müdahale firması Google Mandiant’ın daha önceki bir raporuyla eşleşiyor ve aynı yaygın vektörlerin ilk üç tekniği oluşturduğunu tespit etti: güvenlik açıklarının kullanılması (%32), kimlik avı (%22) ve kimlik bilgilerinin çalınması (%14) — ancak bu fidye yazılımı aktörleri, birlikte tüm fidye yazılımı vakalarının yaklaşık yarısını (%48) oluşturan istismara ve çalınan kimlik bilgilerine odaklanma eğilimindeydi.

Fidye yazılımı 2020 ve 2021’de yükselişe geçti, ancak geçen yıl aynı seviyeye geldi — hatta biraz düşüyor. Ancak bu yıl, fidye yazılımı ve ilgili bir saldırı – fidye toplamak amacıyla veri sızıntıları – artıyor gibi görünüyor ve veri sızıntısı sitelerine gönderilen kuruluşların sayısı 2023’ün ilk yarısında artıyor, diyor Jeremy Kennelly, baş analisti Mandiant’ta mali suç analizi.

“Bu, 2022’de gördüğümüz mühletin kısa ömürlü olacağına dair erken bir uyarı olabilir” diyor ve aynı ilk erişim vektörlerini kullanmaya devam edebilmenin saldırılara yardımcı olduğunu da sözlerine ekliyor.

Kennelly, “Fidye yazılımı operasyonlarında yer alan aktörlerin taktiklerini, tekniklerini ve prosedürlerini (TTP’ler) son yıllarda önemli ölçüde geliştirmeleri gerekmedi ve iyi anlaşılan stratejiler etkili olmaya devam etti” diyor.

Şaşırtıcı Olmayan Üçlü: İstismarlar, Kimlik Bilgileri, Kimlik Avı

Aralık 2022’de Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), saldırganların genellikle hem Kaspersky hem de Mandiant tarafından tanımlanan üçü de dahil olmak üzere beş ilk erişim vektörünün yanı sıra VPN’ler ve uzaktan yönetim yazılımı gibi harici uzaktan hizmetleri ve güvenilir ilişkiler olarak da bilinen üçüncü taraf tedarik zinciri saldırıları.

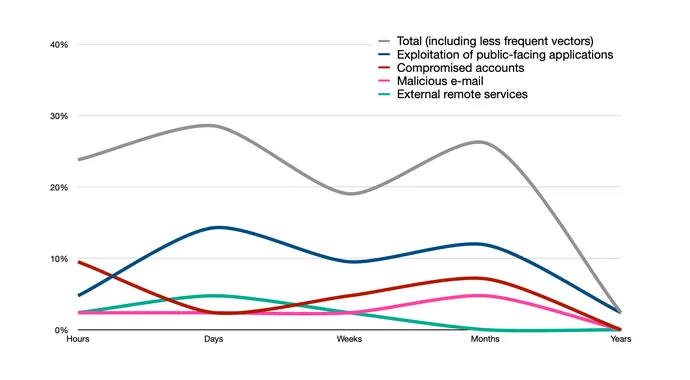

Çoğu taviz ya hızlı ya da yavaştır: Hızlı saldırılar, sistemleri tehlikeye atar ve verileri günler içinde şifrelerken, yavaş saldırılar, tehdit aktörlerinin tipik olarak aylar içinde ağın daha derinlerine sızdığı, muhtemelen siber casusluk yaptığı ve ardından fidye yazılımı dağıttığı ya da bir fidye notu gönderdiği yerlerdir. Kaspersky’nin raporu.

Kaspersky’den Sapronov, halka açık uygulamaların ve yasal kimlik bilgilerinin kullanımının bir tür uygulama veya davranış izleme olmadan tespit edilmesinin daha zor olduğunu ve bunun da saldırganlar için daha uzun bekleme sürelerine yol açtığını söylüyor.

“[N]Uygulama izlemeye yeterince dikkat edilmiyor” diyor. “Ayrıca saldırganlar [exploitation]hedeflerine ulaşmak için daha fazla adım atmaları gerekiyor.”

İpucu: Sömürü Eğilimlerini İzleyin

Saldırganların muhtemelen uygulayacağı en yaygın yaklaşımları bilmek, savunucuları bilgilendirmeye yardımcı olabilir. Şirketler, örneğin, vahşi ortamda istismar içeren güvenlik açıklarına öncelik vermeye devam etmelidir. Mandiant’tan Kennelly, şirketlerin tehdit ekosistemindeki değişimlere dikkat ederek olası saldırılara karşı hazırlıklı olduklarından emin olabileceklerini söylüyor.

“Tehdit aktörlerinin izinsiz giriş operasyonlarını desteklemek için istismar kodunu silah haline getirme hızı nedeniyle, hangi güvenlik açıklarından aktif olarak yararlanıldığını, istismar kodunun herkese açık olup olmadığını ve belirli bir yama veya iyileştirme stratejisinin etkili olup olmadığını anlamak, kuruluşları kolayca başa çıkmaktan kurtarabilir. bir veya daha fazla aktif izinsiz giriş” diyor.

Ancak saldırganlar sürekli olarak savunmalara uyum sağladığından, belirli ilk erişim vektörlerine karşı korumaya çok fazla önem vermekten kaçının, diye ekliyor Kennelly.

“Belirli bir zamanda en yaygın olan belirli enfeksiyon vektörleri, bir kuruluşun savunma duruşunu büyük ölçüde değiştirmemelidir, çünkü tehdit aktörleri operasyonlarını sürekli olarak en başarılı vektörlerden hangisine odaklanacak şekilde değiştirirler” diyor. “[A] herhangi bir vektörün yaygınlığının azalması, onun önemli ölçüde daha düşük bir tehdit oluşturduğu anlamına gelmez; örneğin, erişimin kimlik avı yoluyla elde edildiği izinsiz girişlerin oranında yavaş bir düşüş olmuştur, ancak e-posta hala birçok yüksek etkili tehdit tarafından kullanılmaktadır. gruplar.”