Yeni bir kimlik avı kampanyası kullanıcıları hedefliyor Latin Amerikave merkezinde, hassas finansal verileri çalmakla bilinen bir bankacılık Truva atı olan Grandoreiro var. Coğrafi işleme ve gizli kaçınma taktikleri ile, bu kötü amaçlı yazılımın standart savunmalarla yakalanması zordur.

Kampanyaya, saldırının nasıl geliştiğine ve onu bu kadar etkili kılan şeylere daha yakından bakalım.

Grandoreiro Saldırısı Genel Bakış

19 Şubat ve 14 Mart arasında, araştırmacılar Grandoreiro’ya bağlı kimlik avı faaliyetinde bir artış fark ettiler ve işaretler kampanyanın hala devam ettiğini gösteriyor.

Grandoreiro yıllardır var, tespitin önünde kalmak için sürekli gelişiyor. Bankacılık kimlik bilgilerini çalmak, kullanıcı etkinliğini izlemek ve saldırganlara uzaktan erişim sağlamak için tasarlanmıştır.

Bu kampanyadaki çarpıcı tekniklerden biri coğrafi olarak. Çalışmadan önce, kötü amaçlı yazılım, konumlarını belirlemek için kurbanın IP adresini kontrol eder. Kullanıcı hedefli bir Latin Amerika ülkesinde değilse, kötü amaçlı yazılım sadece yürütmeyi durdurur. Bu, kampanyayı daha odaklanmış hale getirir, gereksiz maruziyeti azaltır ve küresel güvenlik izlemesinden geçmesine yardımcı olur.

Grandoreiro Saldırı Zinciri

Grandoreiro, geleneksel güvenlik araçlarını geçerek bilinir ve sadece otomatik çözümleri kullanmayı tespit etmeyi zorlaştırır. Bununla birlikte, etkileşimli kum havuzlarının yardımıyla, kötü amaçlı yazılımların tam davranışını gerçek zamanlı olarak gözlemlemek mümkündür.

Güvenli bir sanal alan içindeki yürütme zincirine tam bir bakış:

Sandbox Analiz Oturumunu Görüntüle

Bu kampanyanın kim, ne zaman ve arkasında, güvenlik ekiplerinin savunmalarını proaktif olarak güçlendirmelerine yardımcı olacağını anlamak. Gerçek zamanlı tehdit analiz platformları sadece bu ayrıntıları ortaya çıkarmakla kalmaz, aynı zamanda onları hemen eyleme geçirilebilir hale getirir.

İlk Erişim: Kimlik Yardım E -postası

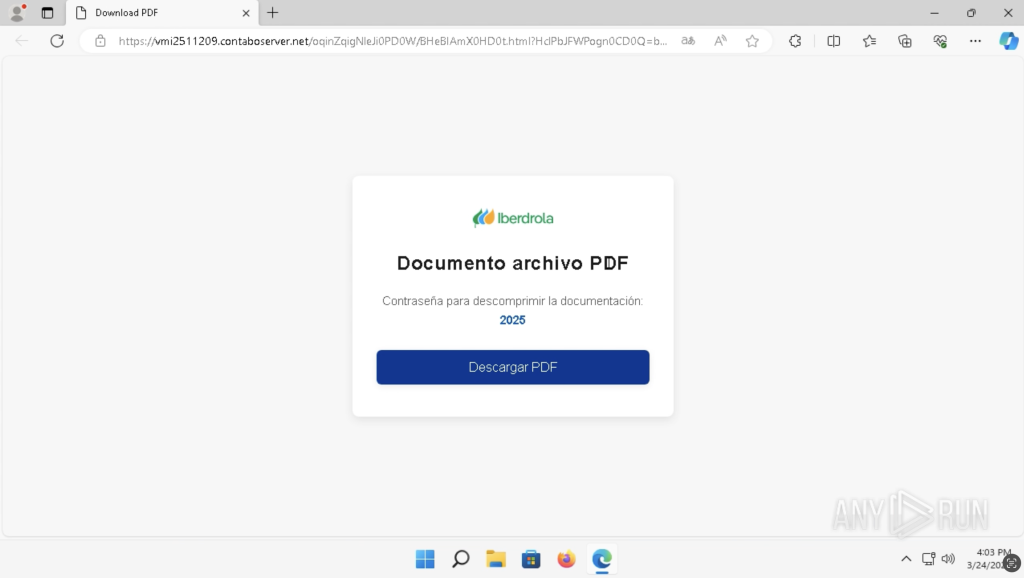

Enfeksiyon, kurbanı bir bağlantıyı tıklamaya veya sahte bir PDF belgesini indirmeye çeken bir kimlik avı sayfasıyla başlar. Bir PDF yerine, dosya aslında GrandoreIRO yükleyicisini içeren sıkıştırılmış bir arşiv (.zip veya .rar).

Yürütme ve GeoFencing

Dosya çıkarıldıktan ve açıldıktan sonra, kötü amaçlı yazılım, kullanıcının coğrafi konumunu belirlemek için IP-Apicom’a bir istek gönderir.

IP adresi hedeflenen Latam ülkelerinin dışına düşerse, kötü amaçlı yazılım yürütmeyi durdurur, ancak hedeflenen bir bölgeye uyuyorsa, saldırı ilerler.

DNS Kınama: Google DNS

Grandoreiro, bir istek göndererek yerel DNS sorgularından kaçınır. dns.google. Google’ın bir IP adresine çözdüğü komut ve kontrol (C2) sunucusunun alan adını sağlar.

Bu adım, DNS tabanlı engelleme mekanizmalarını atlamasına yardımcı olur ve başarılı iletişim şansını artırır.

Geleneksel çözümler genellikle bu kaçırma hilelerini kaçırır, ancak herhangi bir şey.

C2’ye bağlantı

C2 etki alanını çözdükten sonra, kötü amaçlı yazılım, bir bağlantı kurmak için alınan IP adresine bir GET isteği gönderir. Bu, saldırganın ek yükler sunması, kimlik bilgileri çalması veya enfekte makinenin uzaktan kumandasını alması için kapıyı açar.

Grandoreiro eylemde: taktikler ve teknikler

C2 sunucusuyla bir bağlantı kurmak sadece başlangıçtır. İletişim başarılı olduktan sonra, Grandoreiro gizli kalmak, veri toplamak ve daha fazla sömürü için hazırlanmak için tasarlanmış bir dizi eylemi başlatır.

Bu özel saldırıda, herhangi bir.Run Sandbox, birden fazla gübre ATT & CK kategorisinde tetiklenen çok çeşitli teknikleri ortaya çıkarır. Analiz oturumunun ATT & CK sekmesinde eşlenen hepsini görebilirsiniz:

Tespit ve Yanıt İpuçları

Grandoreiro’yu tespit etmek kolay değildir; İyi karışır ve akıllı hileler kullanır. Ama işte nasıl bir adım önde kalabilirsiniz:

- Kimlik avı yemini izleyin PDF indirmeleri olarak poz (genellikle .zip veya .RAR arşivleri).

- Harici DNS isteklerini izleyinözellikle

dns.googleinfazdan hemen sonra.

- Bayrak coğrafi konumlar IP-Apicom gibi hizmetlere; Grandoreiro’nun filtreleme taktiğinin önemli bir parçası.

- Davranış Tabanlı Analizi Kullanın Dosya silme, kimlik bilgisi erişim veya sistem keşfi gibi yürütme sonrası taktikleri yakalamak için.

Saldırıyı yayılmadan yakala

Grandoreiro kampanyası, modern tehditlerin nasıl geliştiğini ve davranışa görünürlüğün neden her zamankinden daha fazla önemli olduğunu gösteriyor.

Sandbox, güvenlik ekipleri gerçek zamanlı olarak kötü amaçlı yazılımlarla etkileşime girebilir, gizli taktikleri ortaya çıkarabilir ve güvenle yanıt verebilir. Kimlikten kimlikten çıkarmaya kadar, her şey haritalanır, görselleştirilir ve eyleme hazırdır.