Kobalt Strike adlı bir kırmızı takım mimarisi, çoğunlukla rakipleri simüle etmek için kullanılır.

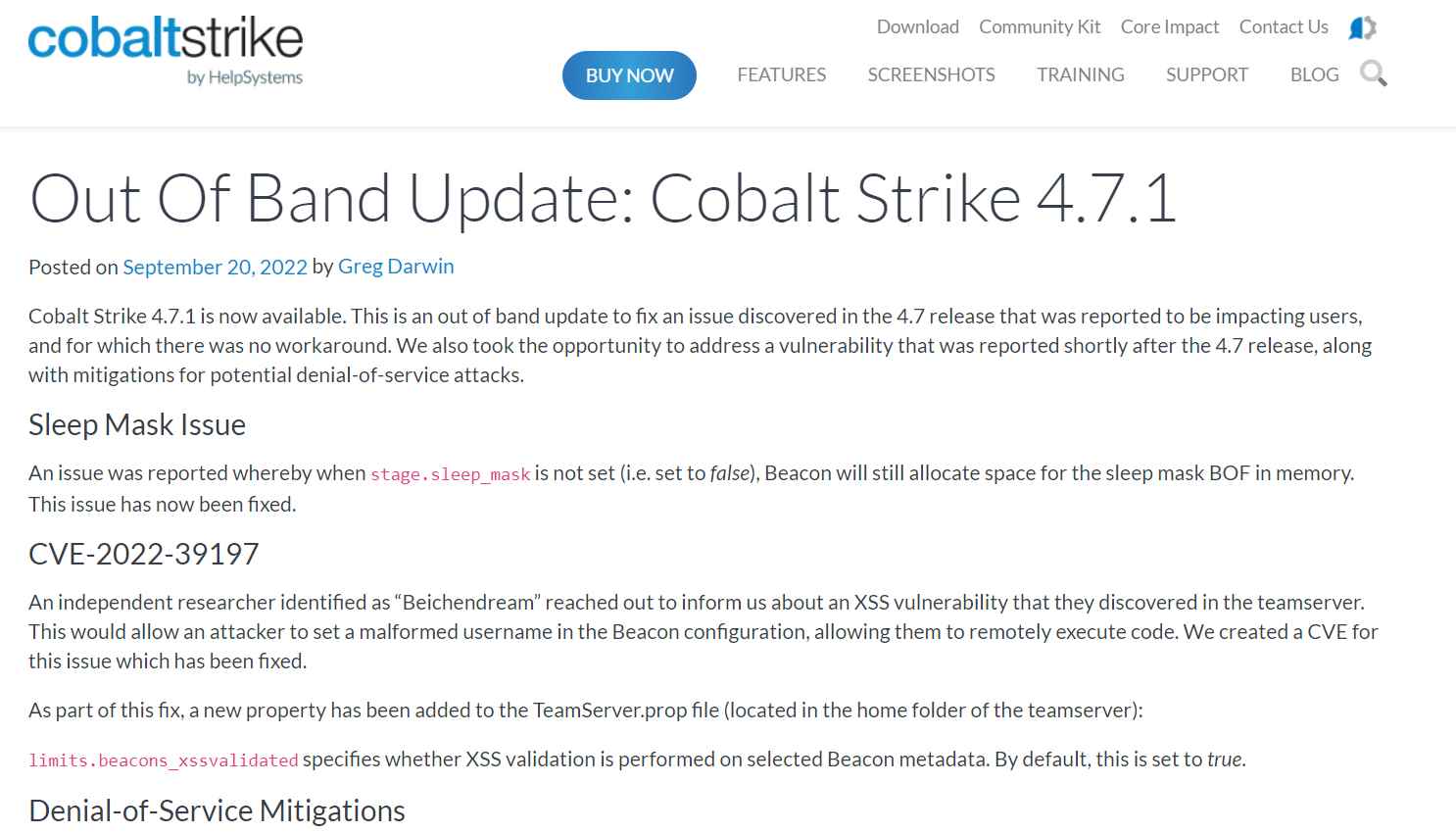

Yeni güvenlik açığı (izlenen CVE-2022-42948), Cobalt Strike sürüm 4.7.1’i etkiler ve HelpSystems’in 20 Eylül 2022’de RCE saldırılarına izin verebilecek bir XSS güvenlik açığını gidermek için sağladığı yetersiz yamanın sonucudur (CVE-2022-39197) .

IBM uyarısı, geçen ay kullanıma sunulan HelpSystems yamasına rağmen, bu üç yoldan ilkinin henüz düzgün bir şekilde düzeltilmediğini belirtiyor. IBM sponsorluğundaki Security Intelligence ekibinin yakın tarihli bir tavsiyesine göre, XSS güvenlik açığından üç yoldan biriyle yararlanılabilir: istemci tarafı UI giriş alanlarını değiştirerek, bir Cobalt Strike implant check-in’i taklit ederek veya bir Bir ana bilgisayarda zaten etkin olan Kobalt Strike implantı.

HelpSystems’te yazılım geliştirme müdürü olan Greg Darwin, bir blog gönderisinde yeni güvenlik açığına değindi. Greg Darwin, RCE’nin belirli durumlarda Cobalt Strike’a güç sağlayan grafik kullanıcı arabirimi (GUI) araç takımı olan Java Swing çerçevesi kullanılarak yönlendirilebileceğini açıkladı.

Darwin’e göre, belirli Java Swing bileşenleri, “html” ile başlayan herhangi bir metni HTML içeriği olarak otomatik olarak okuyacaktır. Bu davranışı durdurmak için gerekli olan tek şey, istemcide otomatik HTML etiketi ayrıştırmasını devre dışı bırakmaktı.

Güvenlik uzmanı ayrıca, Cobalt Strike’ın sorundan etkilenen tek araç olmadığından, şirket tarafından bu sorunu çözmek için yeni bir CVE yayınlanmadığını belirtti.

Yalnızca Cobalt Strike değil, HTML üreten herhangi bir Java Swing GUI, Java Swing’deki temel güvenlik açığından yararlanabilir.

Bilgi güvenliği uzmanı, şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışmaktadır.

Risk ve kontrol süreci, güvenlik denetim desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.