CloudFlare, API’lerini sadece HTTPS bağlantılarına kaydıracağını ve tüm HTTP bağlantı noktalarını etkili bir şekilde kapatacağını duyurdu.

Bu stratejik karar, hassas verilerin iletim sırasında yetkisiz taraflar tarafından ele geçirilmesinden korunmayı amaçlamaktadır.

Değişiklik, şirketin kullanıcıların gizliliğini koruma ve çevrimiçi iletişimin bütünlüğünü sağlama misyonunda önemli bir adım atıyor.

Clear Metin HTTP riskini anlamak

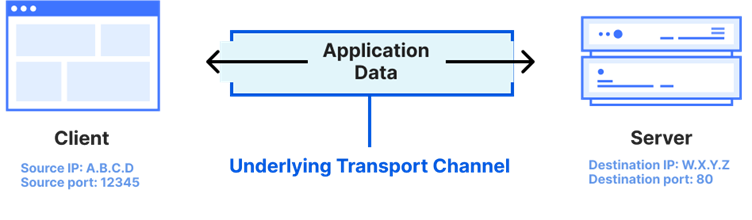

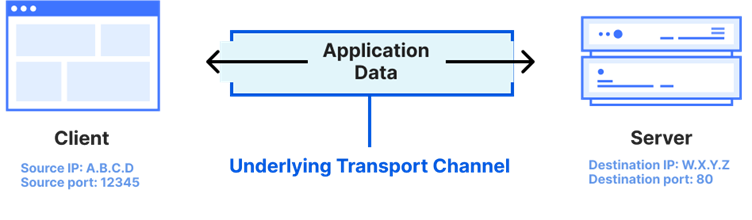

Clear Metin HTTP, verileri şifrelenmemiş olarak ilettiği için önemli bir risk oluşturmaktadır, bu da ISS, Wi-Fi hotspot sağlayıcıları veya paylaşılan ağlardaki kötü amaçlı aktörler gibi ağ aracıları tarafından dinlenmeye karşı savunmasız hale getirir.

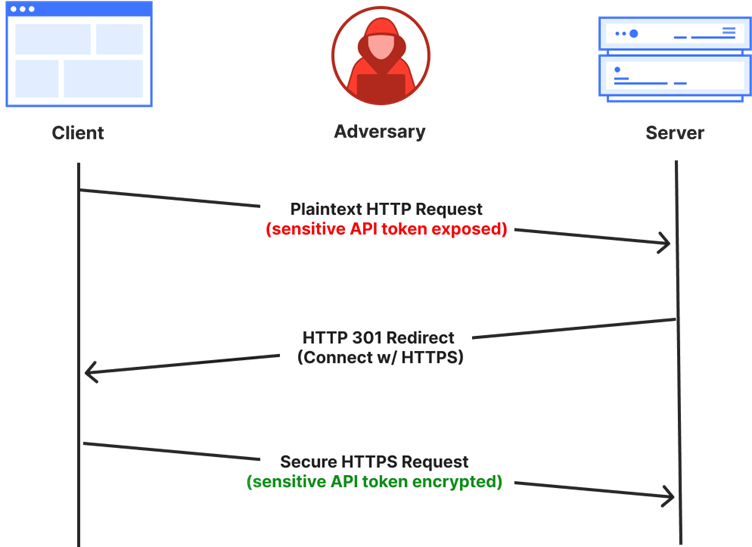

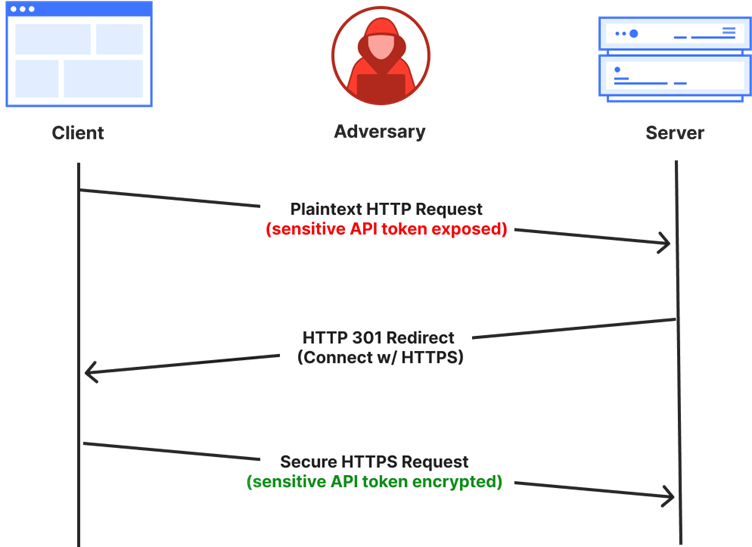

Bir sunucu HTTP isteklerini HTTPS’ye yönlendirse bile, API jetonları gibi hassas bilgiler zaten düz metin içinde iletilmiş ve potansiyel müdahaleye maruz bırakılmış olabilir.

Örneğin, Cloudflare’nin API’sına erişmek için ilk HTTP isteği yapan bir istemcinin hayal edin. Bu istek gizli bir API anahtarı içeriyorsa, sunucunun isteği yönlendirme veya reddetme şansı olmadan anahtar ortaya çıkabilir.

Bu, bu tür maruziyetleri tamamen önleyen güvenliğe daha proaktif bir yaklaşıma olan ihtiyacı vurgulamaktadır.

CloudFlare’nin Çözümü: HTTP bağlantı noktalarını kapatmak

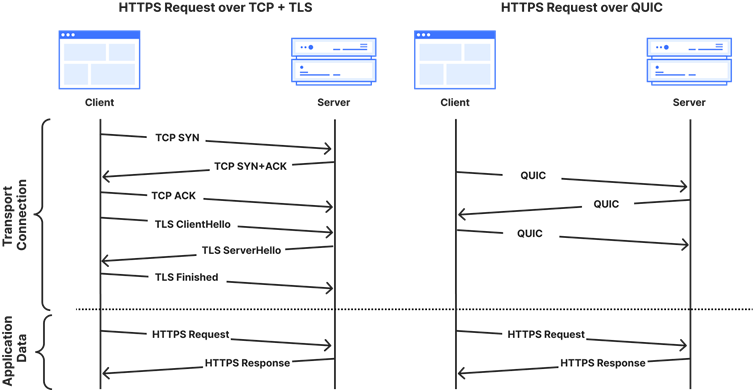

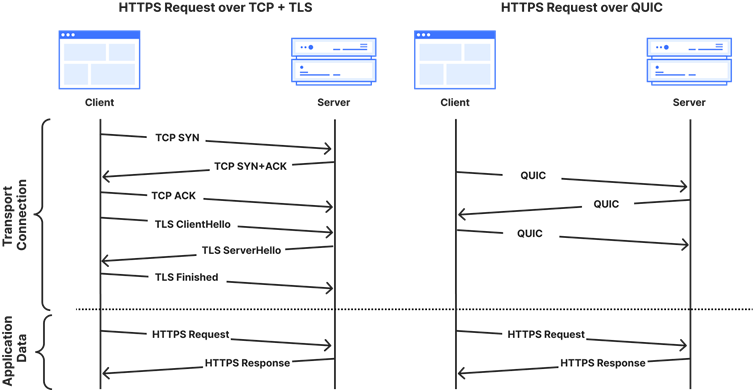

Bu riski ele almak için CloudFlare, API uç noktasında düz metin iletişimi için kullanılan tüm HTTP bağlantı noktalarını API.cloudflare.com’da kapatarak önleyici bir yaklaşım benimsiyor.

Bu, herhangi bir uygulama katmanı verisi değiştirilmeden önce HTTP aracılığıyla bağlanma girişiminin ağ düzeyinde reddedileceği anlamına gelir. Bunu yaparak Cloudflare, hassas verilerin ortaya çıkması için fırsat penceresini ortadan kaldırır.

Bu değişiklik sadece hassas müşteri verilerinin korunması ile sınırlı değildir; Ayrıca operasyonel güvenliği de basitleştirir. Meydan okulu kimlik bilgilerini sürekli olarak izlemeye ve döndürmeye gerek kalmadan, genel güvenlik duruşu daha sağlam ve verimli hale gelir.

Zorluklar ve uygulama

Bu değişikliği küresel ölçekte uygulamak dikkatli bir planlama gerektiriyordu. Cloudflare iki önemli zorlukla karşılaştı: Birincisi, hala düz metin HTTP bağlantılarına dayanan önemli sayıda cihaz ve yazılım var.

Tüm HTTP bağlantı noktalarını kapatmak tamamen bu müşteriler için hizmetleri bozabilir. İkincisi, geleneksel soket yönetimi, özellikle birden fazla IP adresiyle uğraşırken ölçeklenebilirlik sorunları ortaya koydu.

Cloudflare, ağ uç noktalarının esnek ve verimli yönetimini sağlayan Tübüler gibi araçlar kullanarak bu zorlukları ele aldı.

Tübüler, belirli IP adreslerinden soketleri ayırma yeteneği, BSD Soket API’sı tarafından ortaya çıkan geçmiş sınırlamalar olmadan Cloudflare’nin geniş ağındaki trafiği etkili bir şekilde yönetmesini sağladı.

Şirket ayrıca, API trafiğinin doğru bir şekilde yönlendirilmesini sağlayarak HTTPS’ye özel arayüzler için IP adreslerini dinamik olarak atamak için Topaz’dan yararlandı.

API ile ilgili sorgular için yalnızca güvenli IP adreslerinin iade edilmesini sağlamak için yeni bir DNS politikası uygulandı ve bu da sadece HTTPS yaklaşımını güçlendirdi.

CloudFlare, API’leri için sadece bir HTTPS modeline geçerek ve tüm HTTP bağlantı noktalarını kapatarak, çevrimiçi iletişimi güvence altına almak için güçlü bir emsal oluşturuyor.

Bu proaktif yaklaşım sadece güvenliği arttırmakla kalmaz, aynı zamanda sürekli kimlik bilgisi rotasyonu ihtiyacını azaltarak operasyonları da basitleştirir.

İnternet gelişmeye devam ettikçe, bu tür önlemler kullanıcı gizliliğini korumada ve dijital etkileşimlerin bütünlüğünü sağlamada giderek daha zor hale gelecektir.

Cloudflare’nin girişimi, güvenliğin ek bir maliyet değil, her çevrimiçi etkileşimin temel bir yönü olduğu daha güvenli bir internete doğru bir adımdır.

Ücretsiz güvenlik özellikleri sağlama taahhüdü ile Cloudflare, daha iyi bir interneti herkes için erişilebilir hale getirmeyi amaçlamaktadır.

Investigate Real-World Malicious Links & Phishing Attacks With Threat Intelligence Lookup - Try for Free