İnternet devi Cloudflare, 1.1.1.1 DNS çözümleme servisinin, Sınır Geçidi Protokolü (BGP) ele geçirilmesi ve bir rota sızıntısı kombinasyonu nedeniyle bazı müşterileri için erişilemez hale geldiğini veya performansının düştüğünü bildirdi.

Olay geçen hafta meydana geldi ve 70 ülkede 300 ağı etkiledi. Bu sayılara rağmen şirket, etkinin “oldukça düşük” olduğunu ve bazı ülkelerde kullanıcıların bunu fark etmediğini söylüyor.

Olay detayları

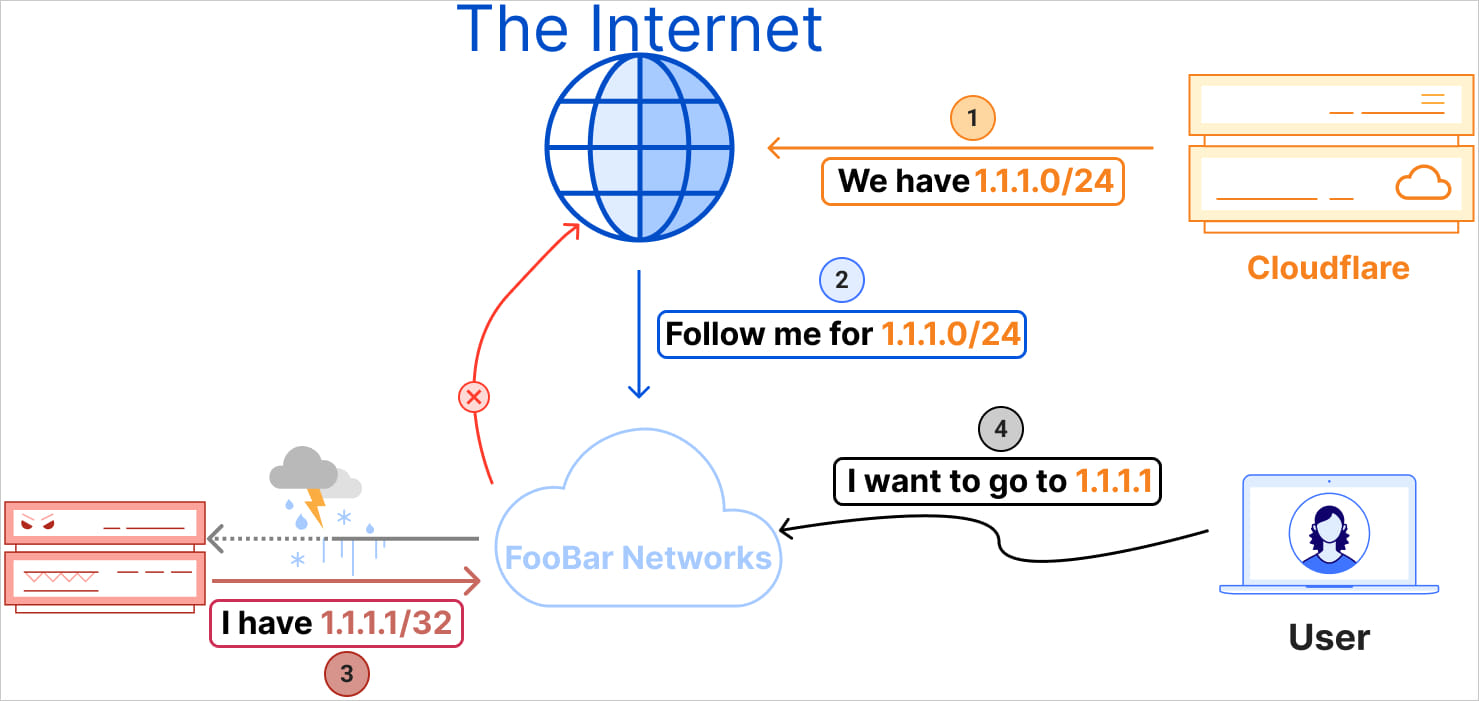

Cloudflare, 27 Haziran saat 18:51 UTC’de Eletronet SA’nın (AS267613) 1.1.1.1/32 IP adresini eşlerine ve yukarı akış sağlayıcılarına duyurmaya başladığını söylüyor.

Bu yanlış duyuru, bunu Uzaktan Tetiklemeli Kara Delik (RTBH) rotası olarak ele alan 1. Kademe sağlayıcı da dahil olmak üzere birden fazla ağ tarafından kabul edildi.

Ele geçirme, BGP yönlendirmesinin en belirli rotayı tercih etmesi nedeniyle meydana geldi. AS267613’ün 1.1.1.1/32 duyurusu, Cloudflare’in 1.1.1.0/24 duyurusundan daha belirliydi ve bu da ağların trafiği yanlış bir şekilde AS267613’e yönlendirmesine yol açtı.

Sonuç olarak, Cloudflare’in 1.1.1.1 DNS çözümleyicisine yönelik trafik kara deliğe alındı/reddedildi ve dolayısıyla hizmet bazı kullanıcılar için kullanılamaz hale geldi.

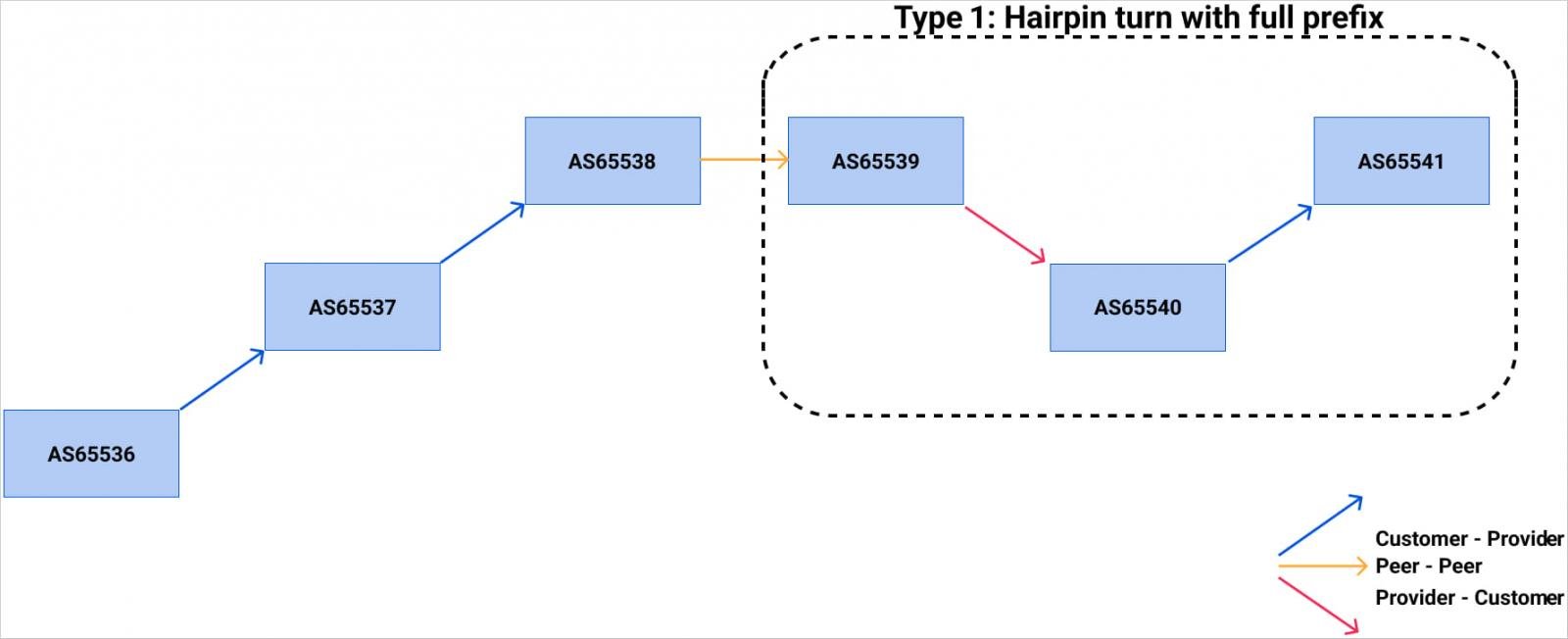

Bir dakika sonra, 18:52 UTC’de, Nova Rede de Telecomunicações Ltda (AS262504) 1.1.1.0/24’ü AS1031’e hatalı bir şekilde sızdırdı, bu da daha da yayılmasına ve küresel yönlendirmeyi etkilemesine neden oldu.

Bu sızıntı normal BGP yönlendirme yollarını değiştirerek 1.1.1.1’e yönelik trafiğin yanlış yönlendirilmesine, ele geçirme sorununun daha da artmasına ve ek ulaşılabilirlik ve gecikme sorunlarına neden oldu.

Cloudflare sorunları 20:00 UTC civarında tespit etti ve yaklaşık iki saat sonra ele geçirmeyi çözdü. Rota sızıntısı 02:28 UTC’de çözüldü.

İyileştirme çabası

Cloudflare’in ilk tepkisi, olaya karışan ağlarla iletişime geçmek ve aynı zamanda etkiyi azaltmak ve hatalı rotaların daha fazla yayılmasını önlemek için tüm sorunlu ağlarla eşleme oturumlarını devre dışı bırakmak oldu.

Şirket, Kaynak Açık Anahtar Altyapısı’nın (RPKI) benimsenmesi nedeniyle hatalı duyuruların dahili ağ yönlendirmesini etkilemediğini, bu nedenle geçersiz rotaların otomatik olarak reddedildiğini açıklıyor.

Cloudflare’in otopsi raporunda sunduğu uzun vadeli çözümler şunlardır:

- Daha fazla veri kaynağı ekleyerek ve gerçek zamanlı veri noktalarını entegre ederek rota sızıntı tespit sistemlerini geliştirin.

- Rota Kaynağı Doğrulaması (ROV) için Kaynak Ortak Anahtar Altyapısının (RPKI) benimsenmesini teşvik edin.

- Geçersiz önek uzunluklarını reddetmek ve sağlam filtreleme mekanizmaları uygulamak gibi Karşılıklı Olarak Kabul Edilen Yönlendirme Güvenliği Normları (MANRS) ilkelerinin benimsenmesini teşvik edin.

- Ağları, Varsayılan Serbest Bölge’de (DFZ) /24’ten daha uzun IPv4 öneklerini reddetmeye teşvik edin.

- BGP duyurularında AS yolunu doğrulamak için kullanılan ASPA nesnelerinin (şu anda IETF tarafından taslak halinde) dağıtılması için savunuculuk yapın.

- RFC9234 ve Kaynak Atma Yetkilendirmesi’nin (DOA) uygulanmasının potansiyelini keşfedin.