Cloudflare, son 1.1.1.1 Resolver servis kesintisine neden olan bir siber saldırı veya BGP kaçırma olayının spekülasyonunu gidermek için, bir ölüm sonrası ölümde olayın dahili bir yanlış yapılandırmadan kaynaklandığını açıklıyor.

Kesinti 14 Temmuz’da gerçekleşti ve tüm dünyada hizmetin çoğu kullanıcısını etkiledi ve birçok durumda İnternet hizmetlerini kullanamıyor.

Cloudflare, “Kök neden, bir saldırı veya BGP kaçırma sonucu değil, dahili bir yapılandırma hatasıydı” diyor.

Bu ifade, insanların sosyal medyada kesintinin BGP kaçırma neden olduğunu bildirmesinden sonra geliyor.

Küresel Kesinti Açılıyor

CloudFlare’nin 1.1.1.1 Public DNS Resolver 2018 yılında başlatıldı ve dünya çapında kullanıcılara özel ve hızlı bir internet bağlantı hizmeti vaat etti.

Şirket, 6 Haziran’da gerçekleştirilen ve 1.1.1.1 Resolver IP öneklerini üretim dışı bir DLS hizmetine bağlayan gelecekteki veri yerelleştirme paketi (DLS) için bir yapılandırma değişikliği olduğunu açıklıyor.

14 Temmuz 21:48 UTC’de yeni bir güncelleme, aktif olmayan DLS hizmetine bir test konumu ekledi, ağ yapılandırmasını küresel olarak yeniledi ve yanlış yapılandırmayı uyguladı.

Bu, Cloudflare’nin üretim veri merkezlerinden 1.1.1.1 çözümleyici öneklerini geri çekti ve bunları tek bir çevrimdışı yere yönlendirdi ve hizmeti küresel olarak ulaşılamaz hale getirdi.

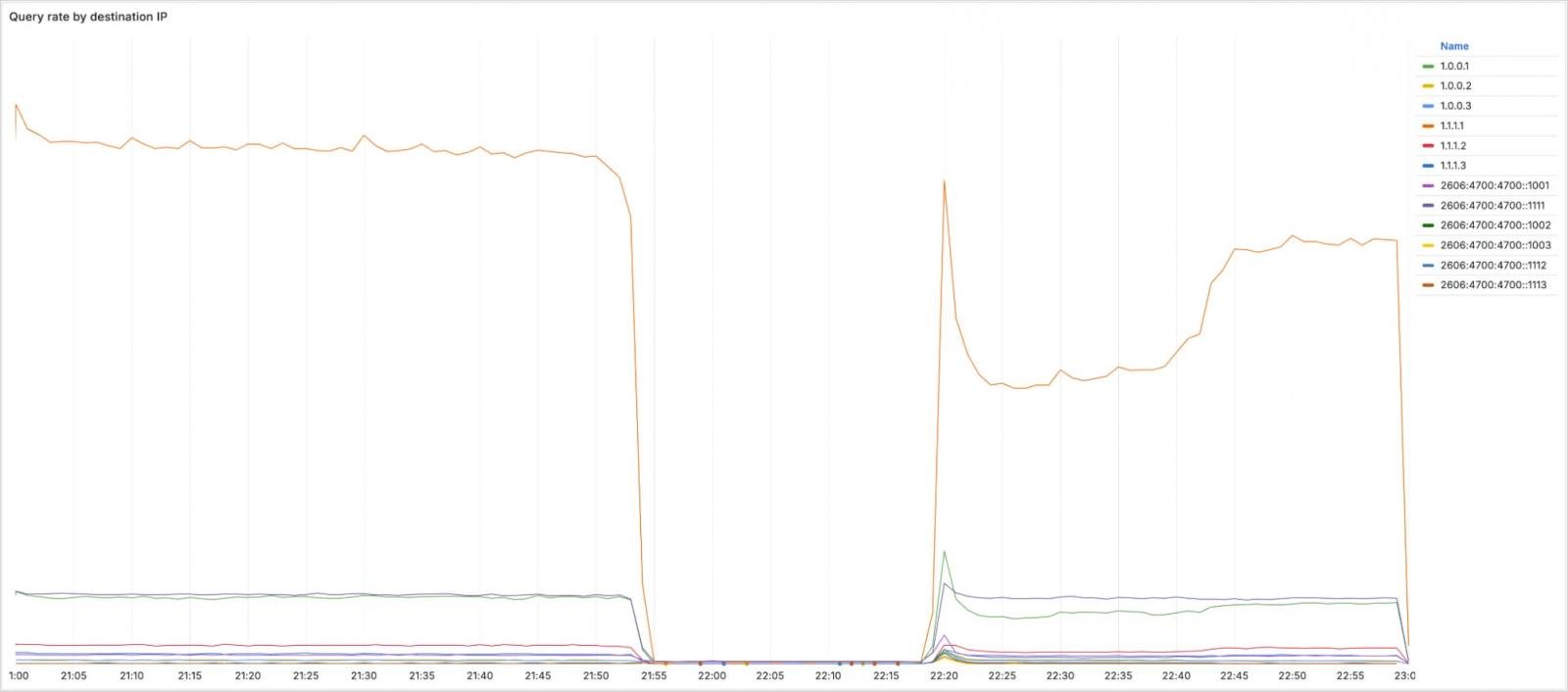

Dört dakikadan daha kısa bir süre sonra, 1.1.1.1 çözümleyicisine DNS trafiği düşmeye başladı. 22:01 UTC’ye gelindiğinde, Cloudflare olayı tespit etti ve halka açıkladı.

Yanlış yapılandırma 22:20 UTC’de geri döndürüldü ve Cloudflare, geri çekilen BGP öneklerini yeniden reklamlaştırmaya başladı. Son olarak, tüm yerlerde tam hizmet restorasyonu 22:54 UTC’de elde edildi.

Olay, 1.1.1.1 (ana genel DNS çözücü), 1.0.0.1 (ikincil kamu DNS çözücü), 2606: 4700: 4700 :: 1001 (ana ve ikincil IPv6 dns çözücüleri ve çoklu ip aralıklarını destekleyen çoklu IP aralığını etkiledi.

Kaynak: Cloudflare

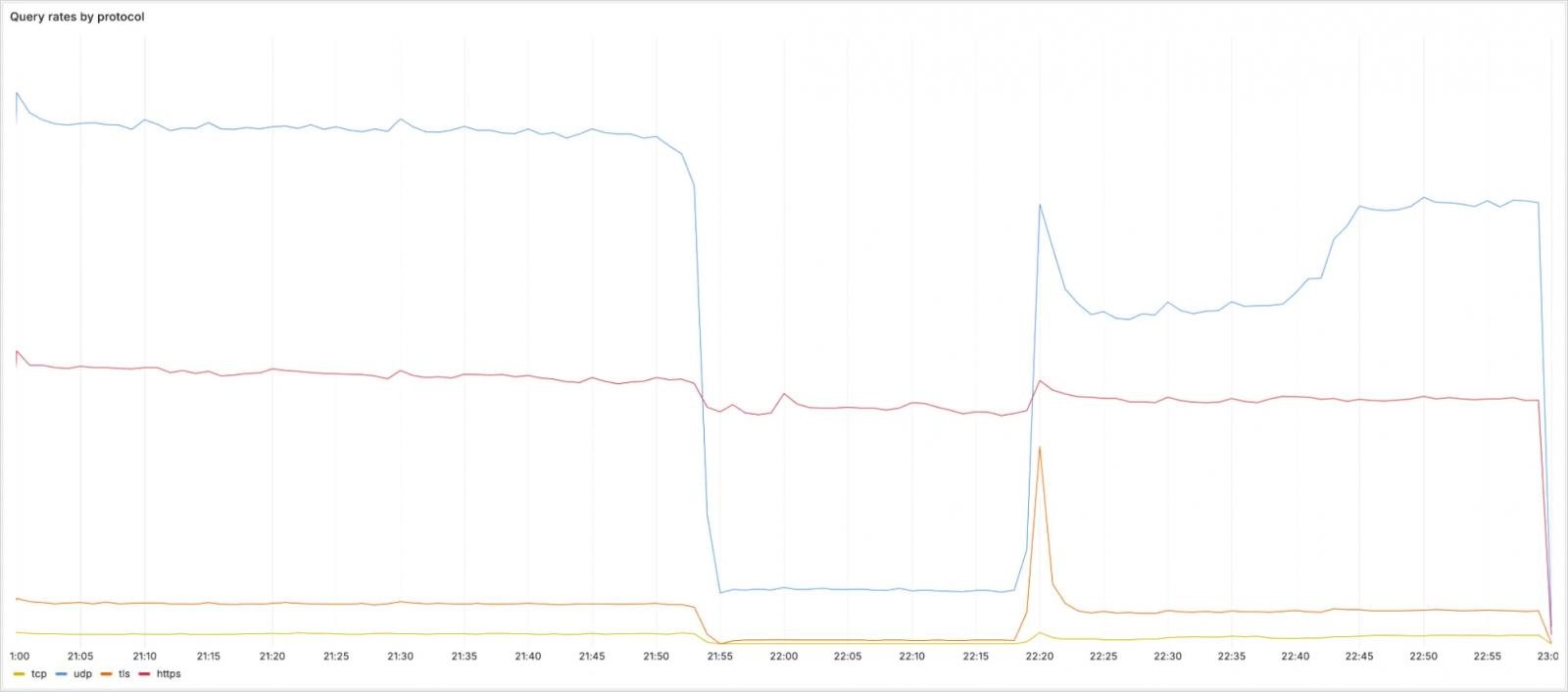

Olayın protokoller üzerindeki etkisi ile ilgili olarak, UDP, TCP ve DNS-TLS (DOT) sorguları yukarıdaki adreslere yönelik önemli bir düşüş gördü, ancak DNS-HTTPS (DOH) trafiği, Cloudflare-dns.com aracılığıyla farklı bir yönlendirme izlediği için büyük ölçüde etkilenmedi.

Kaynak: Cloudflare

Sonraki Adımlar

İnternet devi, Cloudflare aşamalı sunum yapan bir sistem kullansaydı, yanlış yapılandırma reddedilebilirdi, internet devi bu başarısızlık için eski sistemlerin kullanımını suçladı.

Bu nedenle, eski sistemleri kullanımdan kaldırmayı ve statik IP bağlamaları yerine soyut servis topolojilerini kullanan, kademeli dağıtım, her aşamada sağlık izleme ve sorunların ortaya çıkması durumunda hızlı geri alımları kullanan daha yeni yapılandırma sistemlerine göçü hızlandırmayı planlamaktadır.

Cloudflare ayrıca, yanlış yapılandırmanın hakem incelemesini geçtiğini ve şirketin de geliştirmeyi planladığı bir alan olan hizmet topolojilerinin ve yönlendirme davranışının yetersiz iç belgeleri nedeniyle yakalanmadığına dikkat çekiyor.

Bulut saldırıları daha sofistike büyüyor olsa da, saldırganlar hala şaşırtıcı derecede basit tekniklerle başarılı oluyorlar.

Wiz’in binlerce kuruluşta tespitlerinden yararlanan bu rapor, bulut-yüzlü tehdit aktörleri tarafından kullanılan 8 temel tekniği ortaya koymaktadır.