Cloudflare, 2023’ün üçüncü çeyreğinde kaydedilen hiper-hacimsel HTTP DDoS (dağıtılmış hizmet reddi) saldırılarının sayısının her geçen yılı aştığını, bunun da tehdit ortamının yeni bir bölüme girdiğini gösterdiğini söylüyor.

DDoS saldırıları, büyük hacimli çöp trafiğini veya çok sayıda sahte isteği, uygulamaları, web sitelerini ve çevrimiçi hizmetleri barındıran hedeflenen sunuculara yönlendirerek bunları meşru ziyaretçilerin erişimine kapalı hale getiren bir tür siber saldırıdır.

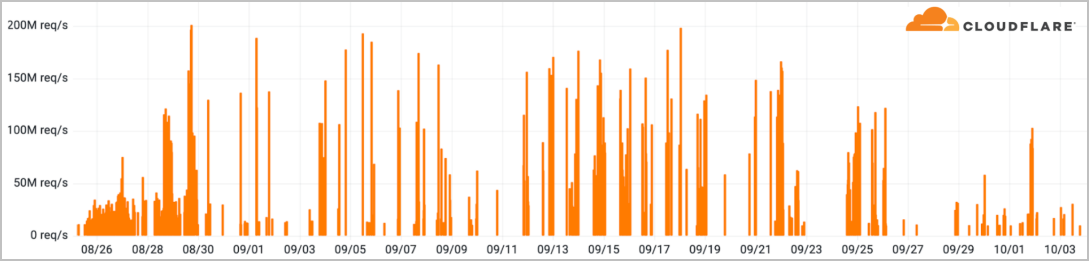

BleepingComputer ile paylaşılan bir Cloudflare raporu, internet şirketinin 2023’ün 3. çeyreğinde binlerce hiper hacimsel HTTP DDoS saldırısını hafiflettiğini ortaya koyuyor.

Bu saldırıların 89’undan fazlası saniyede 100 milyon isteği (rps) aştı ve en büyüğü 201 milyon rps ile zirveye ulaştı; bu, Şubat 2023’te gerçekleşen önceki rekordan üç kat daha büyüktü.

Kaynak: Cloudflare

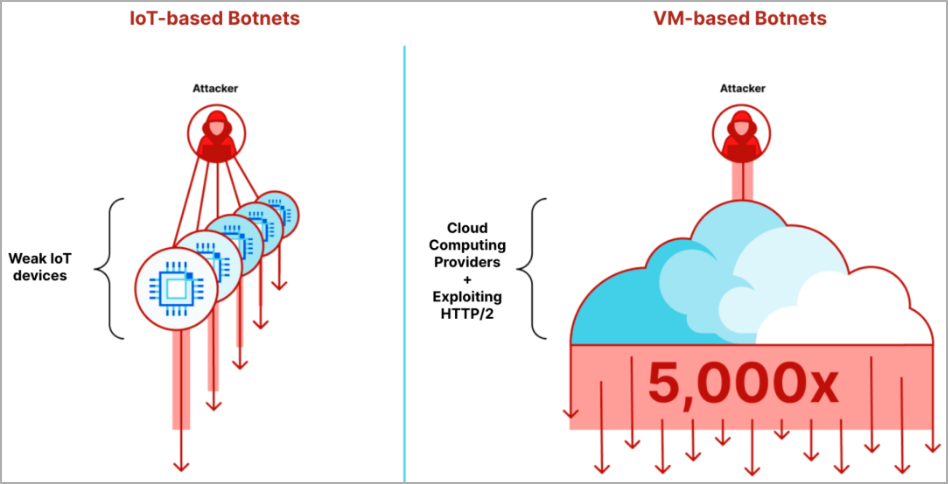

Bu saldırılar, tehdit aktörlerinin Ağustos 2023’ten bu yana sıfır gün olarak kullandığı ‘HTTP/2 Hızlı Sıfırlama’ adlı yeni bir teknikten yararlanılarak mümkün oluyor.

Şirket, HTTP/2 Hızlı Sıfırlama saldırılarının, milyonlarca zayıf Nesnelerin İnterneti yerine 5-20 bin düğüm boyutunda VM tabanlı botnet’ler kullandığını ve düğüm başına çok daha önemli bir etki sağlayabildiğini söylüyor.

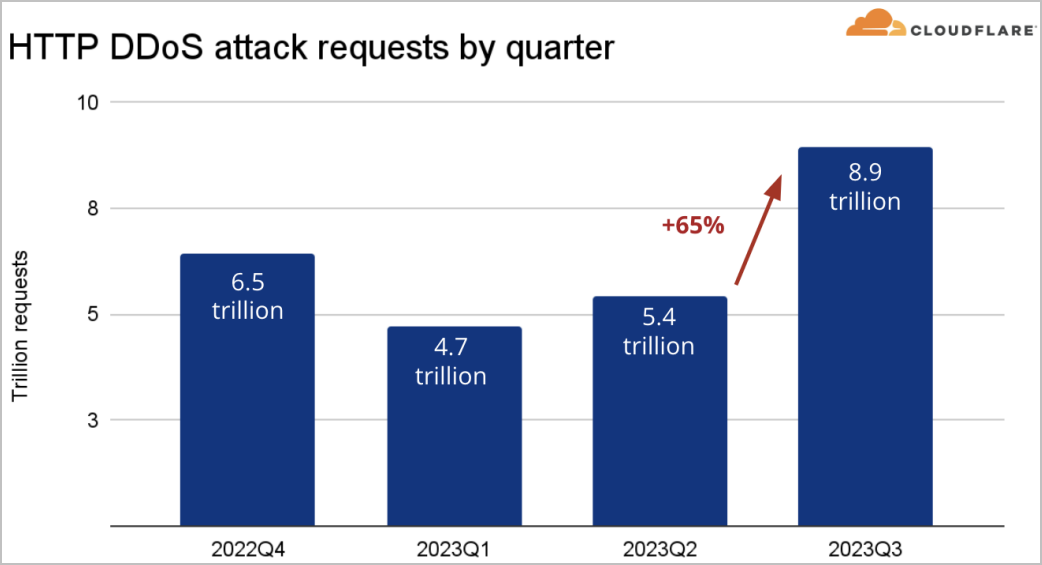

Genel olarak Cloudflare, son çeyrekte toplam HTTP DDoS saldırı trafiği hacminde %65, L3/L4 DDoS saldırılarında ise %14 artış bildirdi.

Kaynak: Cloudflare

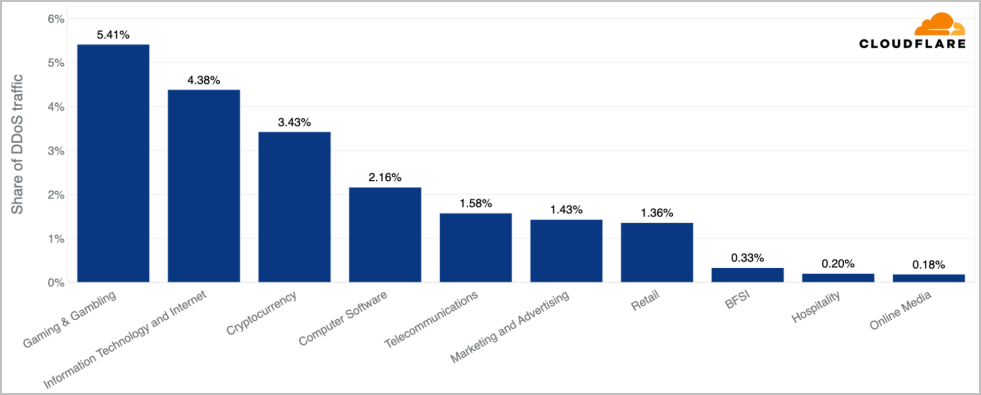

Bu çeyrekteki hedeflere bakıldığında, HTTP DDoS’tan aslan payını oyun ve kumar kuruluşları alırken, bunu BT ve internet hizmetleri, kripto para birimi, yazılım ve telekomünikasyon takip ediyor.

Kaynak: Cloudflare

Uygulama katmanındaki DDoS saldırıları ise çoğunlukla madencilik firmalarını, kar amacı gütmeyen kuruluşları, ilaç firmalarını ve ABD Federal hükümetini hedef alıyordu.

Kaynak: Cloudflare

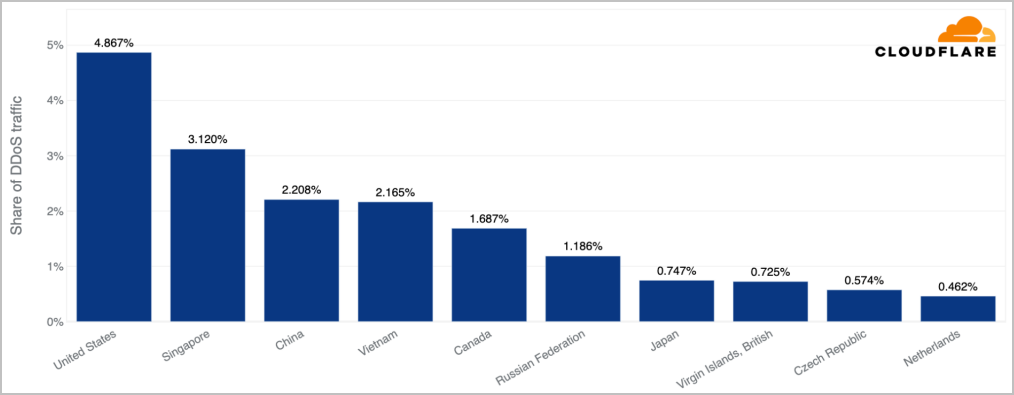

Tüm HTTP DDoS trafiğinin yaklaşık %5’i ABD’deki kuruluşlara yönlendirildi, %3,1’den fazlası Singapur’daki firmalara gitti ve Çin %2,2 ile üçüncü oldu.

Kaynak: Cloudflare

DDoS ortamında ortaya çıkan trendler

Cloudflare ayrıca daha az bilinen saldırı vektörlerinde yeni saldırı stratejilerinin ortaya çıktığını gösterebilecek eğilimleri de gözlemledi.

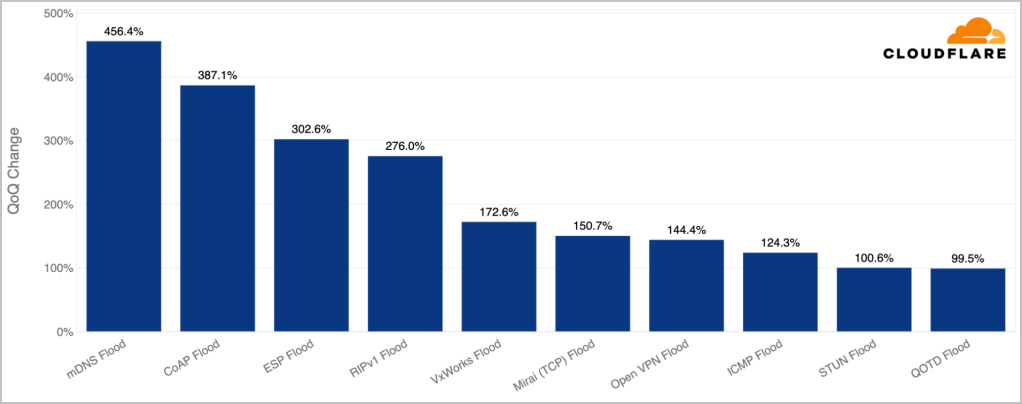

Dikkate değer ilk trend, gözlemlenen mDNS (çok noktaya yayın DNS) saldırılarında üç ayda bir %456 oranında artış görülmesidir.

MDNS, saldırganların yükseltme saldırıları için yararlandığı yerel ağlarda hizmet/cihaz keşfine yönelik UDP tabanlı bir protokoldür ve savunmasız mDNS sunucularını, hedefin adresiyle kötü amaçlı sorgulara yanıt vermeleri için kandırır.

İkinci önemli artış ise %387 artış kaydeden CoAP (Kısıtlı Uygulama Protokolü) ile ilgili.

CoAP, basit elektronik cihazlar arasında hafif iletişim için tasarlanmış bir protokoldür. Saldırganlar, protokolün çok noktaya yayın yeteneklerini kötüye kullanmak ve istenmeyen trafik oluşturmak için kötü yapılandırılmış cihazlardan yararlanır.

Gözlemlenen üçüncü eğilim, bu çeyrekte ESP (Kapsüllenen Güvenlik Yükü) DDoS saldırılarında %303’lük bir artış oldu.

IPsec’in bir parçası olan ESP, yanlış yapılandırılmış veya savunmasız cihazlarda DDoS saldırılarını güçlendirmek için kötüye kullanılabilecek güvenli bir ağ iletişim protokolüdür.

Kaynak: Cloudflare

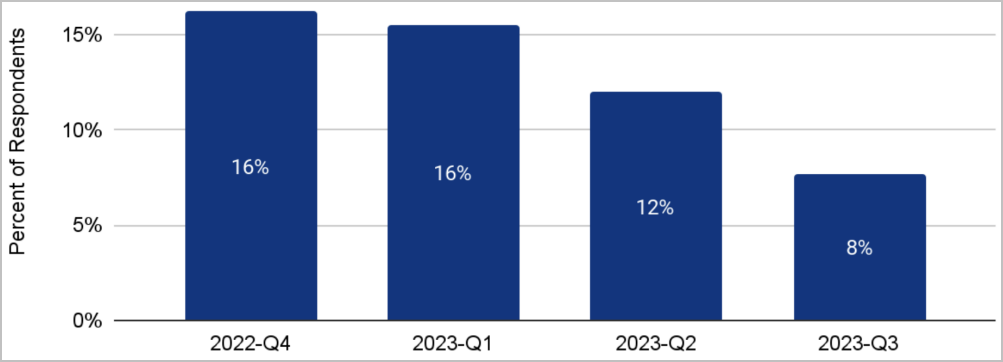

Son olarak Cloudflare, fidye amaçlı DDoS saldırılarının olumsuz bir trend izlediğini ve art arda ikinci çeyrekte düşüş yaşadığını bildirdi.

Kaynak: Cloudflare

Tehdit aktörleri modern savunmaları aşmak için yeni tekniklere uyum sağladıkça ve keşfettikçe DDoS saldırıları sürekli olarak gelişiyor. Dahası, hacktivist gruplar, protesto ettikleri siyasi varlıkları veya bir ülkenin kuruluşlarını hedef almak için DDoS saldırılarını giderek daha fazla kullanıyor.

En etkili savunma stratejisi, DDoS dayanıklılığını artırmaya yönelik kapsamlı, çok katmanlı bir yaklaşımı kapsar. Ancak yeni teknikler ortaya çıktıkça şirketlerin ve güvenlik şirketlerinin savunma stratejilerini geliştirmeleri gerekecek.